«Марьиванна, сделай кофе и бэкап». Рассказываем, как выстроить кибербезопасность почти бесплатно

Кибербезопасность — это дорого и требует уйму ресурсов? Есть такое мнение, однако оно далеко от реальности: мы слишком давно «варимся» в информационной среде, чтобы она казалась незнакомой, пугающей и сложной. Вместе с A1 раскрываем некоторые «тайны» шагов, которые позволят выстроить безопасную ИТ-инфраструктуру, если ресурсы ограничены.

Наши советы и рекомендации касаются небольших компаний, которые еще не готовы (да им и не нужно) вкладывать большие деньги в покупку дорогостоящих решений. Оказывается, что знания некоторых базовых принципов работы с ИТ-системами достаточно. Как минимум для начала — когда инфраструктура состоит из небольшого количества компьютеров, да и людей немного. Заодно расскажем, что 70—80% инцидентов в малом бизнесе связаны с людьми, электронная переписка — главный канал атак, а основной точкой входа стали мобильные устройства, — и чего в связи с этим вам категорически нельзя делать.

Три главных принципа

Для малого и среднего бизнеса можно сформировать три универсальных принципа — и добиться достаточно высокого уровня защиты, рассказывает руководитель по развитию бизнеса кибербезопасности А1 Клавдий Лаптенок.

1. Принцип нулевого доверия

«Что он под собой подразумевает? Все, пришедшее извне нашей организации, считается потенциально „проблемным“», — рассказывает эксперт.

Это касается всего, что так или иначе связано с информацией: флешек, электронных устройств (ноутбуков, смартфонов и так далее), подключаемых к маленькой, но гордой корпоративной сети. И не важно, кто владеет носителем информации: клиент, который принес документы на флешке, или сотрудник, работавший с таблицами Excel дома.

Правила просты: ничего «чужого» к сети не подключать, а при острой необходимости — как минимум проверять на наличие вредоносного ПО с помощью доступных программ (на антивирусники все же придется немного потратиться).

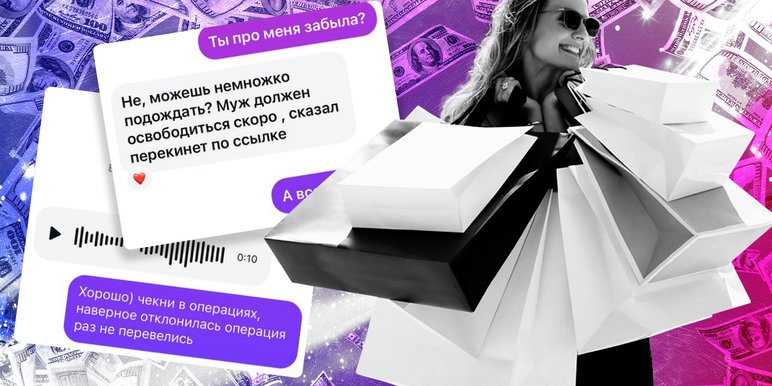

Под «нулевое доверие» подпадает и общение по электронной почте.

«Например, переписки с новыми контактами (пусть это контрагенты, с которыми пока не сложилось лично-деловых отношений). То есть мы воспринимаем все новое, что происходит с нами, как подозрительное: относимся со здравым уровнем скепсиса и с холодной головой», — объясняет Клавдий.

2. Принцип минимальных привилегий

Это кажется более сложным в понимании, однако на деле реализуется достаточно просто.

«Не нужно работать с правами выше, чем необходимо. Такой подход формирует „цифровую аскезу“. Например, если я работаю в системе как менеджер, зачем мне право доступа на изменения, модификацию всей информации?»

По словам эксперта, необходимо начинать с минимальных привилегий в инфосистеме, с течением времени и по необходимости права можно повышать. При этом «полноправный хозяин», который может все, должен быть один: «Ведь все помнят про двух нянек, у которых дитя без глаза? Здесь аналогичная ситуация».

Соблюдение этого принципа в том числе позволит отследить все процессы, которые привели к неприятным последствиям, или предотвратить нескоординированные действия, когда все мешают друг другу.

3. Многофакторная аутентификация

Этот принцип связан с дополнительным слоем безопасности. Многофакторную аутентификацию следует использовать везде, где возможно.

«Безопасности много не бывает. И это не сложно. Как вариант: многофакторная аутентификация, когда используется не только связка „логин-пароль“, но добавляется, например, SMS на телефон. Для генерации одноразовых кодов можно использовать какое-то стороннее приложение».

Правда, для реализации такой связки может понадобиться сторонний специалист, который интегрирует все это в систему, либо придется купить готовое решение: приложение-аутентификатор.

Дополнительным «пассивным» слоем безопасности, кстати, станет существующая в актуальных операционных системах функция PassKey: если просто и кратко, она заменяет собой имя пользователя и пароль на доверенных устройствах, а доступ извне «домашней» инфосистемы сильно затрудняется.

«Если следовать этим советам, начать формировать внутри культуру информационной безопасности, это уже шаг вперед. И всегда стоит помнить: когда создаешь информационную систему, одна ошибка может привести к ее краху, и придется все начинать с нуля.

Разные виды двухфакторной аутентификации дают разный уровень защиты: коды по SMS — это „базовый минимум“, приложения-генераторы надежнее, но на вершине стоят аппаратные ключи и PassKey. Если цель — реальная стойкость, то выбирать стоит именно их», — говорит эксперт.

«У нас все хорошо». На самом деле нет

И вот еще один момент, о котором нельзя забывать как «начинающим» свой путь в кибербезопасности, так и считающим, что «уже повидали немало на своем веку».

По словам Клавдия, один из опросов руководителей бизнеса на тему «Как вы оцениваете кибербезопасность в своей организации?» дал неожиданный для них результат. Тогда примерно половина респондентов заявила, что у них «все прекрасно», «на 10 баллов из 10», кто-то оценивал себя менее оптимистично, но не ниже 7. А когда эксперты по информационной безопасности провели аудиты систем, оказалось, что реальный средний балл где-то в районе 5,6.

«То есть бизнес не всегда может действительно оценить свою реальную киберустойчивость — из-за обычного недостатка знаний», — отмечает эксперт.

С чего начать?

1. Назначить «хозяина»

Вам нужен ответственный человек, который будет координировать всю деятельность, связанную с ИТ-системами компании.

2. Провести инвентаризацию

«У вас 10 компьютеров? Заведите листик, в котором вы напишете: у меня 10 ПК; кто за ними работает и какие функции выполняет; какое программное обеспечение установлено. Перечислите другое оборудование информационной системы, если есть, рабочие ноутбуки и смартфоны — туда же. То есть проведите инвентаризацию. Сравните ИТ-систему с аптечкой для поездки: вы знаете, что в ней лежит и зачем все это нужно, тогда в случае чего это легко найти и использовать», — проводит аналогию Клавдий.

Владея точной информацией о том, что и как работает, можно выстроить защиту этой системы.

3. Привести в порядок пароли

Среди рекомендаций эксперта — регулярная их смена. Вот почему это важно: в случае утечки о ней можно узнать далеко не сразу, то есть на протяжении определенного времени система будет уязвима.

Еще момент, связанный с паролями, — их сложность. Менять 123456 на 654321 («Раз просят сменить, нате вам!») смысла нет: и тот и другой взламываются перебором вариантов за доли секунды. То есть пароль нужно не только менять, но и делать его сложным. Что такое сложный? Слово должно состоять из букв, цифр в разном регистре и специальных символов, всего их — не менее восьми.

В индустрии закрепилось правило: минимальная длина сильного пароля — от 12 символов. Это не прихоть, а практическая мера, которая резко усложняет перебор и автоматизированные атаки.

Пароли — это элементарные вещи, однако именно они являются одной из преград для взлома: компьютеров, специализированного ПО наподобие «1С-Бухгалтерии» и подобных. И это, отмечает эксперт, шаг к развитию кибергигиены.

4. Отказаться от идеи использовать опенсорсные решения (бесплатные)

«Если вам нужна физическая безопасность, вы поставите на свою защиту ребенка, который начитался детективных романов и любит смотреть фильмы про спецназ? Да, часто говорят, что системы с открытым исходным кодом выполняют те же функции, что и коммерческие. Разница в том, что опенсорсные решения становятся „взрослыми“ только в руках опытных специалистов, которые понимают всю суть, которые могут обеспечить глубокий дебаг и которые умеют связать их с другими системами.

Кажется, „зачем платить, если я и сам умный? Что, не разберусь, что ли?“ Но есть два риска.

- Техническая поддержка в 99,9% случаев происходит только в комьюнити-среде.

- Никто не несет ответственности.

Такое ПО распространяется по принципу as is, то есть никто ничего не гарантирует и ни за что не отвечает. Мы не знаем, будет ли оно завтра обновляться, а в случае обнаружения критической уязвимости неизвестно, как быстро появится патч. Нужно что-то модифицировать? Даже за деньги? А к кому обратиться? К тому же любое изменение в системе переводит ее в разряд проприетарного софта, что дополнительно усложняет обслуживание».

Может оказаться, что специалист по обслуживанию опенсорсных систем обойдется дороже, чем покупка и обслуживание коммерческих вариантов.

Сами разберетесь? Вряд ли.

Open-source может быть эффективным, если есть компетенции и время. Но большинству малых компаний проще и безопаснее использовать поддерживаемые коммерческие сервисы.

Как защитить данные?

Теперь вы знаете, как создать базовую безопасную среду. Но защита данных — это еще и их сохранение.

«Для малого бизнеса (и любого другого) данные — ценнейший ресурс, кровь компании. Здесь работает не принцип „разделяй и властвуй“, а „разделяй и дублируй“. А если продолжать аналогии, то главное — не хранить все яйца в одной корзине», — улыбается эксперт.

И приводит пример неправильного подхода.

Есть небольшая (и реальная) организация, которая выпускает востребованную и высококачественную продукцию для внутреннего и внешнего рынков. Есть собственный заводик и небольшой штат сотрудников: пара юристов, экономист, бухгалтер и некоторые другие. У каждого — компьютер. Вся ИТ-система при этом завязана на единственный сервер: здесь ведется документооборот, крутится бухгалтерия, собираются данные с системы видеонаблюдения и с производственных мощностей.

Что будет, если произойдет взлом или серьезный сбой?

«В один момент развалится все, — констатитрует Клавдий. — Поэтому давайте разделять и дублировать. Каким образом?

Есть принцип 3-2-1: „Храни не менее трех копий важных файлов на двух площадках“: внешних носителях, в „облаках“, это не важно — но как минимум одна из копий должна находиться за пределами ИТ-системы предприятия».

Бэкапы могут быть как «быстрыми» и менее объемными, но с наиболее важными для сиюминутной деятельности бизнеса данными. А могут быть «полноразмерные» резервные копии: такие нужно делать минимум раз в квартал, например, но «паковать» туда вообще все. Если появляется новая копия, прошлая должна прожить еще некоторое время.

Команда должна не просто делать резервные копии, но и регулярно проверять их целостность и проводить тестовое восстановление. Без этого бэкап — всего лишь «файлик надежды», а не инструмент выживания бизнеса.

Учитесь и учите

«Человек — всегда самая уязвимая единица. Обучение кибербезопасности необходимо. Но не нужно проводить двухчасовые лекции на постоянной основе — так, раз в полгода-год. У бизнеса есть корпоративные чаты: сбрасывайте туда инфоповоды, которые касаются инфобеза, держите постоянно людей в инфополе. Это очень хорошо работает.

Добавьте профильное обучение. Когда бизнес растет, люди занимаются все более разными вещами, и специфика тоже разная. Потому, проводя тренинги с бухгалтером, старайтесь показывать примеры, связанные с его деятельностью, с программистом или продавцом — с их работой.

При этом необходимо донести до всех специфику деятельности других. Чтобы, например, менеджеры понимали, почему бухгалтер решил все флешки переписать и заставил расписаться. Когда все будут понимать, почему это делается, отношение будет соответствующим, а процессы постепенно выстроятся.

Проводите фишинговые имитации. Почему нет? Это очень действенный способ. Одно дело, когда ты 100 раз рассказываешь про фишинг, спам и вредоносную рассылку, а другое — показываешь на живом примере».

А еще Клавдий предлагает проводить все мероприятия не «для галочки» или «ради сертификата», а для себя. А по мере роста эти знания обязательно понадобятся: чем больше бизнес, тем больше «поверхность атаки»: больше компьютеров, больше людей и бизнес-процессов — все это потенциальный вход для злоумышленников.

Нужен ли «человек по информационной безопасности»?

«В малом бизнесе, повторю, нужен просто ответственный человек, „хозяин сети“, который все координирует. Чтобы не получилось: бухгалтер хочет заняться начислением премий, а инженер в этот момент планирует масштабное обновление. Бухгалтер-то может заново все перенабрать, но во второй раз сделает это с отвращением и без всяких дополнительных бонусов», — смеется Клавдий.

По его словам, для малого бизнеса хороший специалист может оказаться дорогим «приобретением», а он сам, в свою очередь, может быстро заскучать — и платить ему придется за безделье.

Но экспертная поддержка специалистов необходима. В каком виде — решает владелец бизнеса.

Она может быть выражена в консультациях, проведении аудитов и рекомендациях. В этом случае может получиться win-win: бизнес получает информацию, а специалист — развитие и удовлетворение от проделанной работы.

Еще одним вариантом взаимодействия может оказаться сервисная модель кибербезопасности, когда защита выстраивается не по модели on-premise (устанавливается на «железо» клиента), а предоставляется как услуга.

«Когда бизнес растет и растет динамично, не стоит совершать опрометчивых поступков в виде закупки дорогостоящих решений. Сервисная модель на первый взгляд кажется недешевой, однако все затраты на обслуживание и управление ложатся на плечи поставщика услуг, бизнес же занимается своим делом. Потом — да, зону ответственности можно переместить к себе», — резюмирует эксперт.

Сервисная модель дает бизнесу возможность не замораживать деньги в капитальных затратах и вкладываться в безопасность постепенно. Такой подход сохраняет оборотные средства, снимает нагрузку с внутренних команд и позволяет компании фокусироваться на развитии, а не на инфраструктурных хлопотах. Безопасность при этом плавно эволюционирует вместе с бизнесом.

Партнер проекта - А1

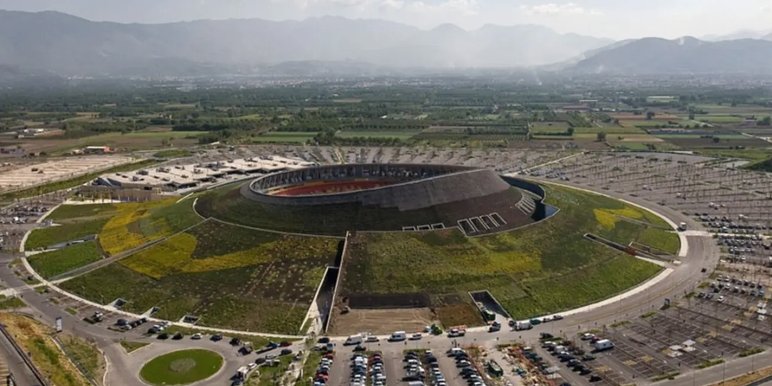

Уже четвертая конференция А1 Tech Day готовится к старту! Мероприятие состоится 25 ноября в зале Prime Hall. На своем сайте организаторы поделились программой конференции и спикерами, среди которых будут ведущие международные эксперты в сфере информационных технологий и кибербезопасности, а также руководители профильных компаний и сотрудники прикладных направлений. Регистрация уже открыта, участие бесплатное для руководителей организаций и профильных экспертов.

Присоединяйтесь!

Спецпроект подготовлен при поддержке ООО «АРС КОММЮНИКЕЙШНЗ», УНП 190919521.

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро