Про смишинг слышали? На похожие схемы мошенников постоянно попадаются белорусы

Интернет — как параллельный нашему мир, однако в отличие от фантастических вариаций, он такой же осязаемый, пусть и виртуально. А там, где много народу, есть и те, кто хочет поживиться за чужой счет. Простая аналогия: туристический город с толпами людей, между которыми шныряют всякого рода мошенники. Опасны ли они? Да, если потерять бдительность. Вместе с центром кибербезопасности МТС разбираемся с популярными схемами интернет-развода, а заодно в очередной раз напоминаем, как обезопасить себя.

Типичные схемы

На тему типичных схем можно выпустить отдельную энциклопедию: способов, с помощью которых преступники выманивают деньги (их конечная цель всегда — финансовая выгода), десятки, если не сотни. Самые популярные, вероятно, используемые как против обычных людей, так и против компаний — рассылка поддельных писем, смишинг и вишинг, все это приправлено социальной инженерией.

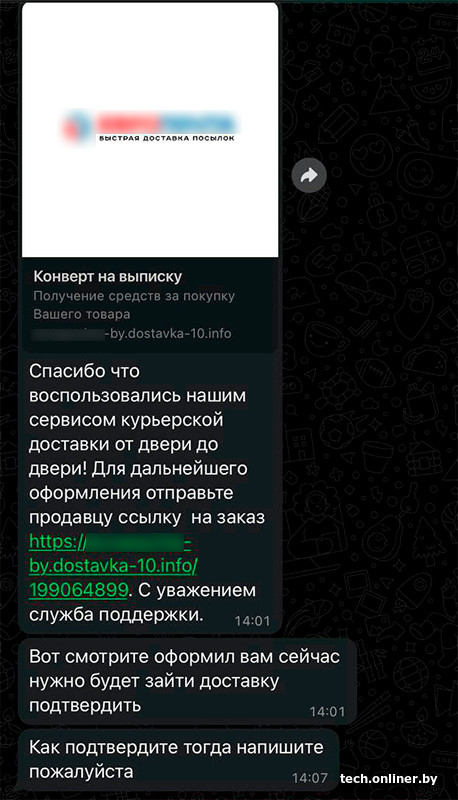

Некоторые на слуху, как, например, «привычный» фишинг, название которого произошло от английского слово «рыбалка», остальное — вариации на тему. Это работает так: злоумышленники присылают письма или ссылки в мессенджерах, которые ведут на поддельные страницы банков, платежных систем или куда-то еще, что выглядит «официально» (да те же сайты кинотеатров, брони билетов и так до бесконечности).

Смишинг хоть и звучит более забавно, на деле более опасный феномен, известный еще и как вишинг. В нем уже обычно задействованы телефоны и СМС с кодами авторизации. Заманивать могут необходимостью «отменить платеж» или «подтвердить» его, «заблокировать вывод средств», «помочь поймать преступника». В этом случае обычно действующим лицом становится мошенник, подключающий знания психологии или попросту работающий по написанным сценариям. При этом он общается с жертвой напрямую.

«Типичные фишинговые схемы сильно не меняются годами. Это поддельные письма, в том числе массовые, которые могут быть как рассчитаны на группу людей, так и быть целевыми. Именно последний тип сложнее всего распознать.

Целевые атаки — это когда на компанию идет подготовленная, таргетированная атака, злоумышленники тщательно готовятся, изучают специфику деятельности компании - с чем работают ее сотрудники, выясняют фамилии, имена, должности и так далее. Потом появляется фишинговое письмо, „отправителем“ которого может быть указан руководитель условной жертвы», — рассказывает начальник центра кибербезопасности МТС Кирилл Субоч.

С фишинговыми схемами есть несколько вариантов развития событий.

Такое письмо может содержать вредоносные вложения или ссылки на фишинговый сайт. Сотрудник компании не ожидает подвохов («от начальника же письмо!»), переходя по ссылке или кликая на вложенный файл. Файл может иметь двойное расширение: например, выглядит как «док» или PDF, а на самом деле там — исполняемый «экзешник».

Так что, если документ имеет двойное расширение: pdf.exe, pdf.js или pdf.ps1 и так далее, надо бить тревогу. Нашлось лишнее — не открывайте без консультации с техспециалистом.

Но даже если это реальный документ наподобие вордовского, он все равно может содержать макросы. Открыв такой файл, человек запустит цепочку событий, которые приведут к установке на компьютер, например, скрытого (и потому опасного) ПО. Обычно такие блокируются почтовыми сервисами или операционной системой, но не всегда, да и сам пользователь может любопытства ради отменить ограничения.

«Письма могут быть любые, причем делать их научились так, что отличить от настоящих обычному пользователю сложно. Да, можно изучить технические заголовки письма, чтобы понять, что оно не от указанного в адресе отправителя, однако обычный юзер вряд ли будет этим заниматься», - говорит эксперт.

В бизнес-среде для такого типа вишинга можно использовать термин «компрометация корпоративной почты» (BEC — Business Email Compromise). В этом случае злоумышленники выдают себя за шефа или поставщика, требуя, например, срочный перевод на новые реквизиты или смену пароля. Может идти речь о подмене отправителя или даже взломе почты, то есть увидеть опасность с ходу, опять же, сложно.

Ну и существуют ссылки на поддельные платежные и инвестиционные площадки: часто это сайты-однодневки да бесконечные «розыгрыши», в которых получатель письма победил не участвуя.

Финал всегда один - потеря денег.

Аналогичная схема работает и в мессенджерах: контакт, от которого приходит сообщение, будет подписан как условный главбух Иван Иваныч - и даже с фото. Тут идет уже прямое общение и нередко разрабатывается многоходовая операция, когда жертва не только отдает свои деньги или средства своей компании, но еще может набрать кредитов или лишиться недвижимости.

При этом все-таки существует способ, который позволяет провести базовую проверку: обычно в таких случаях телефонный номер «поддельного» Иван Иваныча вовсе не белорусский.

Да, мы никогда не проверяем аутентичность известных нам контактов, однако, если от них поступают странные или суперсрочные просьбы, это повод притормозить и задуматься.

Чуть сложнее, рассказывает эксперт, завести на компьютере под управлением актуальной версии Windows «песочницу» (Windows Sandbox, опциональный компонент). Это изолированная среда, в которой можно без опасений кликать на ссылки и запускать «странные файлы». Анализ происходящего провести вы не сможете, но если произойдет что-то «очевидно не то», вы с высокой долей вероятности заметите: какие-то открывающиеся окна, запускающиеся файлы и так далее. Хороший вариант и онлайн-проверка файлов через сайты разработчиков антивирусного ПО.

«Хотя это тоже не панацея, бдительность поможет. Если вы получаете какое-то письмо, которое не ожидали получить, — например, из банка, — немедленно позвоните туда. Если вы получили письмо от вашего руководителя, который требует немедленно рассмотреть документ, свяжитесь с ним», — поясняет эксперт.

Именно срочность — одна из манипулятивных методик мошенников, которая заставляет вас «выключить» мозг, что им и нужно.

Кирилл Субоч в качестве примера показывает фрагмент логов одной из систем безопасности с попытками закинуть в корпоративную почту компании пачку вредоносов.

Речь в том кейсе шла о небольшом промежутке времени и десятках писем с наивысшим уровнем опасности, то есть содержащих в том числе исполняемые файлы, готовые залить на ПК пользователя шелл или, не исключено, зашифровать все и вся.

И далеко не все антивирус помечал как «вредные» — злоумышленники научились обходить и это. А вот «песочница» видела. Да, она может ошибаться, но в данном случае лучше перестраховаться.

По словам эксперта, злоумышленники постоянно адаптируются к текущим условиям, придумывают новые схемы, все более хитрые и изворотливые: «Тут нужно быть начеку постоянно».

Фишинговые сайты, в свою очередь, такая же головная боль, как и поддельные письма: обычный человек их может и не распознать.

Самый заметный маркер «фейковости» — адрес интернет-ресурса, который будет размещен за пределами доменной зоны .by.

«В Беларуси крайне сложно завести такие ресурсы. У нас все жестко отрегулировано, и просто так, без предоставления собственных персональных данных, зарегистрировать и разместить сайт на домене .by практически невозможно», — поясняет Кирилл.

А без анонимности злоумышленники теряют преимущество и браваду. Да, остается, вероятно, вариант с регистрацией на подставных личностей, однако это редкость (в прошлом такое случалось), так как есть более простые и дешевые варианты.

Как это работает? Адрес может имитировать название компании, за которую пытаются выдать себя мошенники, однако он будет длиннее обычного, наверняка из нескольких слов с разделяющими их точками, а на конце — что-то отличное от «by».

Раньше люди были наивнее?

«И для обычных людей, и для работников компаний есть курсы повышения уровня осведомленности о безопасной работе в интернете. Там описываются различные случаи, там рассказывают и показывают, на что обращать внимание, как все происходит, указывают на признаки, которые часто лежат на поверхности.

Тем не менее люди все равно относятся к этому легкомысленно. Но лишь до момента, когда происходит инцидент, особенно с компрометацией конфиденциальных данных или с потерей финансовых средств. Тогда абсолютно по-другому и руководитель организации, и обычный гражданин начинают на все смотреть», — говорит Кирилл.

В соцсетях алгоритмы схожие, чаще на удочку ловят на сайтах знакомств: пишет парень или девушка, предлагая встречу в каком-то заведении, и скидывает ссылку на «бронь» — ее надо оплатить. А по адресу может оказаться вполне симпатичный сайт, однако его цель обычно — получить данные вашей платежной карты, в том числе код CVC.

Само собой, орудуют мошенники не только в интернете, регулярно мы слышим истории про телефонные «разводы». Откуда берут номера и первичные данные? Утечки случаются, базы могут появляться в продаже в даркнете, некоторые пользователи сами публикуют персданные в сети, забывая об этом, а дальше с помощью социальной инженерии можно получить недостающую информацию. Обзванивают и пенсионеров, нередко в оборот берут и совсем молодежь — школьников.

«Детям могут звонить, просят под разными предлогами данные родительских банковских карт», — приводит пример эксперт.

Кто должен со всем этим бороться? Банки? Операторы? Админы?

По словам эксперта, наиболее рабочий алгоритм — повышение собственной осознанности и осведомленности. Да, не каждый сможет учесть все моменты: ведь есть, например, пенсионеры из деревень или небольших городов, которые слышать не слышали обо всех этих интернет-мошенниках. Кроме того, злоумышленники вовсю изучают технологии ИИ: голосовые дипфейки становятся все более продвинутыми, и мошенники уже весьма эффективно могут подделывать голоса знакомых вам людей.

«Пока отличить можно: по паузам, задержкам и так далее. Но искусственный интеллект развивается и будет развиваться, раз есть спрос, будет и предложение. Когда-нибудь появится модель, которую не отличить от вашего родственника. Наверное, самый действенный вариант противодействия этому виду атак — спросить в ходе разговора что-то очень личное или известное только собеседнику. Звучит странно, но в таком мире мы живем».

В целом же не столь важно держать в голове все возможные кейсы, сколько проявлять обычную осторожность при любых финансовых операциях, при обращении со своими персональными данными.

То есть понять, что интернет — это улица незнакомого города, а не уютный домик, и люди там могут оказаться кем угодно.

С технической стороны можно «прикрыться» базовым набором правил и инструментов.

Антивирусное ПО хоть и не дает 100% защиты (если жертву попросят по телефону установить легитимную программу наподобие AnyDesk, антивирус ругаться не будет), оно может стать в некоторых случаях подспорьем.

Если речь о корпоративной сети, в этом случае работает ряд комплексных мер.

Второй момент — наличие «чистого» ПО (не из сторонних источников), для которого регулярно выпускают обновления и, в частности, патчи безопасности (речь в том числе об операционной системе).

Про почтовые сообщения мы уже говорили, но ведь еще есть пароли...

«Вы можете разворачивать себе сколько угодно дорогие решения по безопасности. Вы можете миллион долларов потратить на разные файерволы, антивирусы, „песочницы“, все, что угодно. Но если у вас в компании до сих пор используется пароль „12345“ и он разрешен, никакие вам средства не помогут. Все эти системы помогут задетектировать атаку, но тогда она уже будет происходить», - констатирует Кирилл.

Эксперт добавляет: стоит забыть историю про «один пароль для всего», так как взлом одной учетной записи в этом случае компрометирует все остальные. Двухфакторная аутентификация повышает уровень безопасности, но некоторые ее виды можно обойти (вспоминаем социальную инженерию, прямое общение с мошенниками и установку программ типа AnyDesk).

Что делать, если данные уже увели?

Все грустно и просто: сменить пароли, заблокировать аккаунт, заблокировать банковскую карточку и идти в милицию. А потом — повышать свой уровень цифровой грамотности.

Лучше начинайте прямо сейчас.

Партнер проекта — МТС Cloud

МТС Cloud — облачная платформа с доступностью инфраструктуры до 99,98% и решениями для бизнеса любого масштаба: VPS/VDS, объектное хранилище S3, «Облачный 1С», корпоративная почта, резервное копирование и защита данных 24/7 в центре кибербезопасности.

Центр кибербезопасности МТС аттестован ОАЦ. Профильные эксперты помогут обеспечить защиту вашего бизнеса: мониторинг событий, реагирование на инциденты любого уровня сложности, расследование атак, аудит безопасности, пентест. Подробнее здесь.

Спецпроект подготовлен при поддержке ООО «ЭфСиБи Бел», УНП 193185741.

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner без разрешения редакции запрещена. ga@onliner.by