Как хакеры атакуют белорусов? Реальные кейсы от эксперта по кибербезопасности

Как хакеры атакуют белорусов? Реальные кейсы от эксперта по кибербезопасности

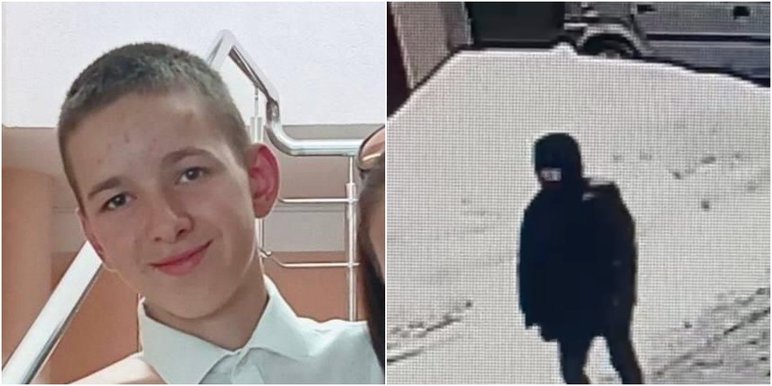

Мы живем в эпоху, когда самый ценный ресурс — это информация. А опасные преступники не грабят банки в масках с оружием — они анонимно сидят за компьютерами и могут нанести вред невероятных масштабов, лишь нажимая на клавиши. Давайте вместе с hoster.by расскажем о самых частых и серьезных угрозах, которые могут поджидать владельцев сайтов и прочих информационных систем, а также рассмотрим с экспертом белорусские кейсы и выясним, как эффективно защищаться от взломов и прочих киберпреступлений.

Фишинг

Это один из наиболее частых приемов у хакеров, так как работает на принципах социальной инженерии — вид атак, основанных на человеческом факторе. Можно сделать самую защищенную и продуманную ИТ-систему, но это не убережет от риска, что человек может перейти по вредоносной ссылке из, казалось бы, совершенно обычного письма, а это может дать доступ киберпреступникам к защищенным данным.

Понятие «фишинг» происходит от английского слова fishing — рыбалка, так как хакеры будто закидывают удочку (письмо по электронной почте) с наживкой (ссылка) и ждут, пока жертва клюнет. Но фишинг — это не обязательно имейл с фальшивой ссылкой. Мошенники, прикидывающиеся сотрудниками банка или оператора связи, которые звонят и просят сообщить конфиденциальные данные, тоже занимаются разновидностью фишинга, которая получила отдельное определение — вишинг.

Такой кейс применения фишинга вспоминает руководитель центра кибербезопасности hoster.by Сергей Самохвал:

— Сотрудники одной белорусской компании получили письмо, в котором был заголовок про обновление графика отпусков. В фишинговом письме было требование, в том числе якобы от руководства, срочно скачать и ознакомиться с документом, который находился во вложении. А вложение содержало вредоносную программу. И как только сотрудник открывал файл на своем компьютере, вот эта вредоносная программа незаметно устанавливалась — там был вирус-троян, который впоследствии давал злоумышленникам доступ ко всей информации на устройстве.

Советы по защите от фишинга специалист дает простые и понятные:

- всегда быть бдительными и проверять адрес отправителя — понимать, что официальные письма никогда не приходят с подозрительных или личных доменов вроде Gmail;

- сомневаться: при малейшем подозрении позвонить сисадмину, уточнить информацию;

- нанимателям - обучать сотрудников, чтобы те знали риски и умели себя правильно вести в опасных ситуациях.

Взлом пароля

Еще одним очень уязвимым человеческим фактором является пароль. Многие пользователи до сих пор мало уделяют внимания созданию сложных и длинных паролей, что чревато взломом. Согласно информации от компании Nordpass, до сих пор очень часто встречаются 123456, password, qwerty123 и прочие. Все они могут быть взломаны буквально за секунду методом перебора с помощью специальных программ.

Существует также атака с подстановкой учетных данных — это когда злоумышленники используют украденные пароли, чтобы попытаться получить доступ сразу к нескольким учетным записям. Почти две трети пользователей в интернете повторно используют свои пароли на разных сайтах (узнали себя?), и поэтому такая атака нередко срабатывает. Это подтверждает один из случаев в практике нашего эксперта:

— У одного из сотрудников нашего клиента был взломан корпоративный аккаунт. Мы провели расследование и выяснили, что злоумышленники не использовали никакие сложные методы, а просто ввели старый пароль этого сотрудника, который он использовал на другом сайте в личных целях. То есть был какой-то сайт, где он был зарегистрирован, там у него был определенный пароль, и вот тот сайт был взломан, а база паролей утекла в сеть. А сотрудник использовал тот же пароль и на рабочем аккаунте.

Отсюда вытекают логичные, но важные способы защиты:

- не использовать один пароль на разных сервисах, особенно для личных и рабочих целей;

- не создавать простые пароли и те, что могут как-то вас лично идентифицировать — например, дата рождения, имя ребенка, фамилия и прочее;

- использовать двухфакторную аутентификацию везде, где она есть.

— А безопасно ли использовать сложные пароли, которые автоматически предлагает браузер Google Chrome?

— Так лучше не делать. Вы должны понимать, что в случае, если вы перейдете по фишинговой ссылке или скачаете какой-то вредоносный файл, эти пароли может получить злоумышленник. Это способ, который предоставляет удобство, но также имеет риски. Если у вас проблема создавать пароли — используйте менеджеры паролей, так вам нужно будет помнить лишь один главный сложный пароль.

Вредоносное ПО

Один из самых распространенных видов атак — использование вредоносного софта. С помощью такого ПО хакеры пытаются проникнуть в информационную систему и остаться в ней.

Например, очень популярны трояны, которые названы в честь троянского коня из «Илиады». Это похоже по смыслу на фишинговое письмо, так как троян маскируется под обычные файлы или программы, и жертва, запуская такое ПО, ничего не подозревает. Часто это бывают какие-то установщики сомнительных неофициальных программ или документы из пакета Office и прочее, что не вызывает на первый взгляд подозрений.

Конечно же, вы слышали про компьютерные вирусы — самый популярный в народе вид вредоносного ПО. Вирусы умеют проникать в файловую систему компьютера и постепенно заражают его, внедряя свой код. Они опасны тем, что способны самовоспроизводиться и передаваться на другие компьютеры и устройства. Вирусы используют для взлома систем, кражи денег, вымогательства и прочих темных дел.

— В одном из недавних кейсов мы зафиксировали подозрительную активность на компьютере одного из сотрудников компании, которая приобретает у нас услуги. Проанализировав «алерты», мы выяснили, что на компьютере была запущена программа-шифровальщик — это один из самых опасных видов вредоносного ПО.

Как это вышло? Сотрудник искал в интернете информацию по работе и зашел на скомпрометированный сайт, на котором была скрытая реклама — она перенаправила его на вредоносный ресурс, и в фоновом режиме был установлен шифровальщик. В итоге все файлы на компьютере и в сетевых папках были зашифрованы, а злоумышленники потребовали выкуп, — рассказывает Сергей.

Чтобы оставаться в безопасности, специалист советует:

- использовать современные антивирусы;

- ограничивать права доступа сотрудникам — чтобы они не имели возможности устанавливать непроверенное ПО;

- для сохранения данных стоит всегда создавать резервные копии, которые помогут восстановить информацию даже в случае атаки.

DDoS-атаки

Это расшифровывается как Distributed Denial of Service, что означает «распределенный отказ в обслуживании». При такой атаке хакеры направляют на сайт (или другую информационную систему) огромное количество запросов, которые система не может обработать. Например, если сайт способен принять одновременно 10 000 пользователей, то во время DDoS-атаки может быть нагрузка, будто бы на сайте находятся миллионы, только все это несуществующие, фейковые пользователи. В результате система не справляется с нагрузкой и происходит тот самый отказ в обслуживании — проще говоря, сайт перестает работать. А «распределенный» в аббревиатуре означает, что фейковые запросы отправляются не с одного компьютера, а с сети устройств, которые распределены по разным местам и объединены для атаки.

Эксперт по кибербезопасности рассказывает такой случай:

— Сайт интернет-магазина одного из наших клиентов внезапно перестал открываться. Мы выявили, что на его ресурс обрушилось большое количество запросов с сотен устройств по всему миру — это была DDoS-атака. Цель была перегрузить сайт, чтобы он был недоступен. Иногда такие атаки используются для шантажа, а иногда злоумышленники организуют DDoS в качестве отвлекающего маневра, чтобы попробовать пролезть в систему другими способами.

Чтобы такие атаки не были страшны, Сергей рекомендует:

- использовать SDN-сервисы (Software-Defined Networking) — они способны «проглотить» и отфильтровать подобный трафик, не допустив попадания на серверы;

- выбирать надежные хостинг-провайдеры, которые имеют встроенную защиту от DDoS;

- иметь заготовленный план действий на случай атаки.

Атака на цепочку поставок

Это довольно сложная, но очень коварная кибератака. Суть заключается в том, что злоумышленники ищут бреши в защите легальных разработчиков ПО и внедряют в него вредоносный код, пока те ничего не подозревают. В результате успешного внедрения разработчик легально и честно распространяет среди своих клиентов зараженный софт. Атака на цепочку поставок не только может заразить множество конечных потребителей, но и существенно подорвать репутацию производителя ПО.

По словам Сергея Самохвала, такие кейсы случаются довольно редко из-за своей сложности, но все же ему доводилось сталкиваться с подобными инцидентами.

— Однажды злоумышленники скомпрометировали одного из наших клиентов через его поставщика программного обеспечения. То есть в его инфраструктуру внедрили вредоносный код — в легитимное обновление программы, которое скачивали клиенты и заражали свои устройства вирусами. Это был троян, и после установки зараженного обновления этот вирус сработал и открыл злоумышленникам доступ в сеть компании.

Чтобы не стать жертвой подобных атак, эксперт советует:

- соблюдать принципы наименьших привилегий — то есть сотрудники должны иметь доступ только к тому, что им абсолютно необходимо для работы. Это ограничивает перемещение злоумышленников в случае взлома;

- делить сеть на изолированные сегменты — если хакер попадает в одну часть сети, он не сможет беспрепятственно попасть в другие части, особенно в критически важные;

- обеспечить постоянный мониторинг — это поможет быстро выявить и отразить любую кибератаку.

Партнер проекта – hoster.by

Центр кибербезопасности hoster.by — это команда профессионалов, которая обеспечит круглосуточную защиту инфраструктуры вашей компании:

Сканирование на уязвимости

Круглосуточный мониторинг

Реагирование на инциденты

Компьютерная криминалистика

Анализ вредоносного программного обеспечения

Оценка эффективности защищенности

Pentest

Выявление и полное расследование кибератак

Собственная база индикаторов и экспертиза сертифицированных специалистов.

Спецпроект подготовлен при поддержке ООО «Надежные программы», УНП 100160363.

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner без разрешения редакции запрещена. ga@onliner.by