Мы сами «взломали» сотрудников белорусской компании и «увели» данные. Для чего?

Даже опытный юзер, заходя в интернет, попадает в опасную среду. Потерять по глупости деньги, получить заблокированный смартфон или подставить своего работодателя проще, чем вы можете подумать. Доказываем на практике: мы вместе с hoster.by «взломали» сотрудников белорусской компании, где работают довольно прогрессивные люди. Зачем? Чтобы проверить — попадутся ли они в ловушку и насколько масштабны могут быть последствия. Читайте, как это было, и учитесь на чужих ошибках. Бонусом дадим бизнесам (и отдельным сотрудникам) полезные советы (и их лучше не игнорировать).

Никто не в безопасности

Уже на протяжении длительного времени самым частым видом киберпреступлений остается фишинг. При таких атаках злоумышленники рассылают письма или сообщения, которые маскируются под важные уведомления компаний, государственных органов, популярных сервисов или даже коллег. Цель — заставить жертву добровольно раскрыть конфиденциальную информацию: например, логины и пароли. По данным экспертов по кибербезопасности hoster.by, число таких атак ежегодно увеличивается на треть.

Никто не в безопасности, даже если выстроены системы защиты, так как в случае фишинга главная уязвимость — это человеческий фактор.

Распространенный сценарий выглядит так: человек получает письмо по электронной почте, например от банка, в котором — настоятельная просьба сменить логин и пароль. Объясняется это причинами безопасности, а письмо выглядит как официальное. В тексте есть поддельная ссылка, которая тоже похожа на официальный адрес компании, а ведет она на страницу, которую сложно отличить от настоящей. Если жертва вводит на фейковой странице свои данные — мошенники сразу получают их и могут, например, опустошить банковский счет.

Помимо простых людей, злоумышленники атакуют и компании: рассылают письма сотрудникам, маскируя их под корпоративные уведомления. Чаще всего мотив мошенников простой и понятный — обманом получить деньги. Но в случае с атаками на бизнес цели могут быть сложнее: получить доступ к базам данных или коммерческой тайне, приостановить работу сайта или удалить важную информацию, украсть конфиденциальные документы или увидеть частную переписку.

Получив непубличную информацию, хакеры могут шантажировать, требовать выкуп или просто навредить компании по личным мотивам. Это может очень дорого стоить как в прямом, так и в переносном смысле.

Можно ли положиться на своих сотрудников?

Не попробуете — не узнаете. Один из самых эффективных способов увидеть реальную общую картину кибербезопасности в компании — это пентест или имитация реальной хакерской атаки в контролируемых условиях. «Работает» и со сценарием фишинговых рассылок — нам подходит (но не вздумайте повторять это сами: тут не обойтись без специалистов). Ведь сколько инструкций ни читай, на практике все запоминается и усваивается гораздо лучше. Такая «проверка боем» помогает повысить бдительность сотрудников, выявить слабые места и, возможно, самое главное — повысить уровень информационной защиты и сохранить деньги и репутацию в будущем.

«По нашему опыту, до трети сотрудников компаний не только открывают фишинговые письма, но и переходят по ссылкам из них, — рассказывает руководитель Центра кибербезопасности hoster.by Сергей Самохвал. — Пентест с использованием методов социальной инженерии можно сравнить с прививкой: сотрудники получают реальный опыт взаимодействия с атакой, при этом никаких негативных последствий для них или компании не наступает. Наоборот, уровень инфобезопасности в таких компаниях взлетает многократно, что в перспективе сохраняет бизнесу не только деньги, но и репутацию. А еще такой опыт поможет сохранить деньги не только компании — сами сотрудники будут более бдительными и смогут быстрее сориентироваться, например, в случае звонков от мошенников».

Давайте проверим все это на практике. Итак, имитируем взлом учетных записей сотрудников одной компании. Все по согласию руководства и под его контролем, конечно.

Как мы притворялись мошенниками

Выбираем одну из самых распространенных и одновременно опасных техник хакеров — фишинг с требованием сменить пароль.

«Такой сценарий создает обоснованное чувство срочности, выглядит логично для сотрудника и чаще всего не вызывает излишних подозрений. Этот подход позволяет объективно оценить текущий уровень осведомленности персонала, не прибегая к излишне агрессивным или пугающим методам в рассылке», — объясняет Сергей Самохвал.

Для «атаки» зарегистрировали внешне похожий домен с незначительной опечаткой — такой, что при беглом чтении сложно понять, что это не официальный адрес сайта. «Мне понадобилось три раза прочесть очень внимательно, чтобы увидеть подвох», — рассказывал впоследствии один из сотрудников.

Это может выглядеть так: если сайт вашей компании, например, biznes.com, то подделать могут как bizness.com или blsnes.com.

На поддельной странице разместили форму смены пароля в стилистике сервисов компаний, чтобы не вызывать подозрений у сотрудников. Там нужно было ввести свой логин, старый пароль и дважды новый, а затем нажать кнопку подтверждения.

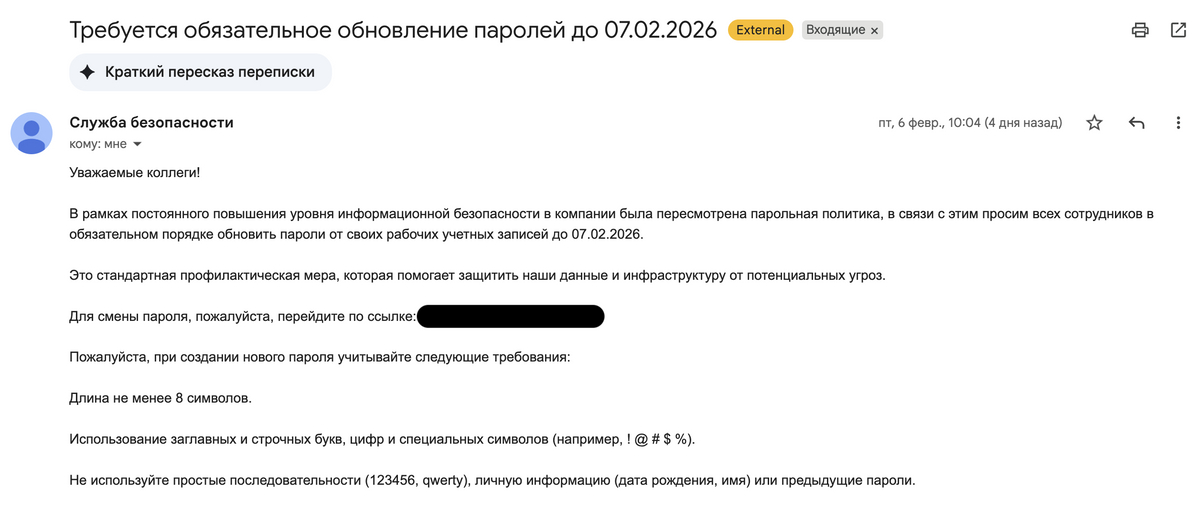

Составили письмо якобы от службы безопасности компании с просьбой в течение 24 часов перейти по ссылке и сменить пароль «в связи с требованиями защиты» — и отправили его всем работникам. Если сотрудник переходил на страницу и вводил старый и новый пароли, информация о факте сохранялась для последующего анализа, но реальные данные не передавались.

Осведомлены о тесте были только руководство компании, служба безопасности и айти-отдел — для всех остальных эксперимент держался в секрете.

И вот в разгар обычного рабочего дня на рабочие имейлы сотрудников приходит письмо с заголовком «Требуется обязательное обновление паролей».

«А это наше письмо или мошенники?»

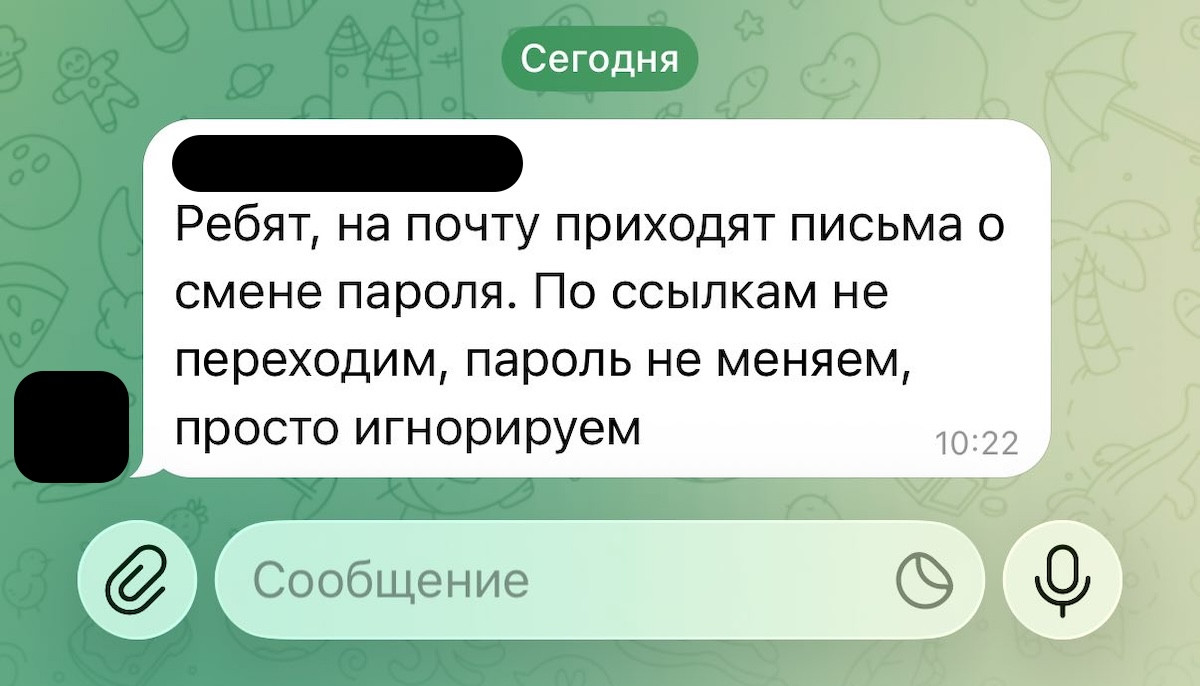

У нашей «тестовой» компании есть общий чат, где состоят практически все сотрудники. Буквально через четыре минуты после запуска рассылки в нем появилось первое сообщение со скриншотом письма и вопросом: «А это наше письмо или мошенники?» Еще через несколько минут особо внимательный человек увидел, что домен сайта поддельный, и указал на это коллегам. В то же время в личные сообщения сисадминов посыпались просьбы прояснить, менять пароль или нет.

Некоторые начальники подразделений быстро поняли важность происходящего и стали предупреждать своих подопечных.

Но, несмотря на быструю и здоровую реакцию в чатах, уберегло это не всех. В результате тестирования из более чем сотни отправленных писем по ссылке перешли 15% сотрудников. А 1,5% штата и вовсе пошли до конца — и все-таки ввели пароли в фишинговой форме сбора данных.

В среднем, по данным hoster.by, примерно такой процент работников всех компаний совершают такие же необдуманные действия. То есть «наши» как минимум не «хуже всех».

Но специалисты по кибербезопасности советуют не расслабляться: «Реакцию оцениваем как достаточно тревожный сигнал. Даже один клик и переход по ссылке или ввод данных в реальной атаке — это уже инцидент и риски для компании. Хорошая новость в том, что подавляющее большинство проявило бдительность. Результаты показывают, на что и кого нужно обратить особое внимание в обучении», — делают вывод в hoster.by.

Кто чаще всего «попадается»?

По словам экспертов, чаще всего жертвами таких рассылок становятся новые сотрудники или те, что работают в режиме многозадачности — а это снижает внимательность. В нашем случае: один из попавшихся в ловушку проработал в компании меньше месяца, другой — менее года.

А что говорят сотрудники, которые таки оставили свои пароли на фишинговой странице?

Один из них объясняет это так: мол, в компании он совсем недавно и не был в курсе, как обычно происходят такие процессы.

«Письмо пришло утром — не самое собранное время, а тут еще рядом из коллег никого не оказалось, чтобы спросить про рассылку. Стоило, конечно, обратить внимание на то, что в ссылке порядок букв в названии компании изменен или что отправитель отмечен как „внешний“, но когда работаешь с почтовым сервисом недавно, это не очень бросается в глаза. Ну, в общем, решил, что это дежурная история, и перешел по ссылке», — вспоминает парень.

После того как сотрудник «сменил» пароль, он уже понимал, что что-то неладно. Смутило, что не сработала двухфакторная аутентификация, ну а когда зашел в рабочий чат с обсуждениями — все стало ясно.

«Понял, что попался там, где, как мне казалось, попадаются совсем уж далекие от техники люди вроде наших мам, пап, бабушек и дедушек.

Кажется, мы все настолько умные, что каждый раз воспринимаешь эти истории про мошенников с пренебрежением: думаешь, что это все не про тебя. Из-за чего в итоге реально теряешь бдительность и забываешь элементарно спросить у окружающих, что они думают про ситуацию, лишь бы не выглядеть человеком непонимающим», — переживал потом этот сотрудник.

«Ключи от дверей в корпоративную систему»

К счастью для жертв и компании, в которой они работают, они попались не на настоящую атаку — на тестовую. Но если бы это была реальная фишинговая рассылка, все могло быть гораздо печальнее.

«В нашем кейсе сотрудники бы подставили главным образом компанию, по сути дав „ключи от двери“ в корпоративную систему злоумышленникам. Что именно могло бы произойти при реальной атаке, зависело бы от целей атакующих и вида фишинга — целевого или же массового. Потенциальные последствия — утечки данных, нарушение или полная остановка бизнес-процессов, потенциальный шантаж и требования выкупа», — предупреждает Сергей Самохвал.

Можно ли на 100% защититься от киберугроз? Специалисты дают честный ответ: нет. Однако риски, например, фишинга можно свести к минимуму, если каждый из вас будет соблюдать хотя бы базовые правила безопасности и обучать сотрудников.

Эксперты обращают внимание: уровень профессионализма среди киберпреступников растет, и опасные фишинговые рассылки все больше неотличимы от обычных писем. Тем не менее 99% из них можно вычислить по ряду признаков. Вот на что стоит обращать особое внимание:

- странный адрес отправителя: при малейшем подозрении следует внимательно смотреть на адрес отправителя, обращая внимание на неочевидные опечатки или замены символов в доменном имени;

- призыв действовать немедленно и искусственное давление — это излюбленный прием телефонных мошенников, который используется и в рассылках. Если в письме есть запугивание последствиями, формулировки вроде «требуется срочно», «выполните в течение часа, иначе доступ будет заблокирован», обещание выигрыша или другой выгоды, — почти наверняка оно отправлено злоумышленниками;

- ссылки на сторонние ресурсы — если в письме есть ссылка, эксперты советуют навести на нее курсор, чтобы увидеть адрес и сравнить его с реальным доменом компании. Иногда отличия могут быть незаметными: другая доменная зона, опечатка или дефис. Также должны сразу вызвать подозрения ссылки, начинающиеся с http вместо защищенного https-соединения;

- прикрепленные файлы — нельзя открывать вложения с расширениями .exe, .scr, .js, .vbs, .bat, .cmd. Даже если файл выглядит как текстовый, он может содержать макросы, используемые для заражения, — их выдаст расширение .docm, .xslm, .pptm;

- иностранный язык или плохой перевод — это один из самых очевидных признаков мошенничества. Такие письма сразу должны вызвать подозрение;

- наличие ошибок — допустить ошибку может и авторитетная компания, но шансы крайне малы. Если есть грубые орфографические ошибки, эксперты советуют игнорировать такое письмо;

- запрос личных данных — здесь очевидно: реальные компании никогда не будут просить у вас предоставить пароль для доступа в систему или номер платежной карты;

- отсутствие фирменного стиля — небрежно оформленные письма, отсутствие логотипа и фирменных цветов, безличные обращения тоже должны стать для вас «красным флагом».

Партнер проекта – hoster.by

— Защищенная инфраструктура.

— Облачные решения.

— IT-аутсорсинг.

— Собственный Центр кибербезопасности.

— Аттестация систем защиты информации.

— Пентест.

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner без разрешения редакции запрещена. ga@onliner.by