Мамкины хакеры и добрый вирус. Так нас разводят в интернете

Компьютерные вирусы родились как идея, вероятно, еще в 40-х годах прошлого века, когда само появление подобных сущностей казалось призрачной перспективой. Считается, что все началось с трудов Джона фон Неймана, который озвучил теорию самовоспроизводящихся структур — машин. Первоначальный концепт ученый дорабатывал несколько лет, руководствуясь замечаниями коллег, последовало несколько переизданий. Окончательный вид концепт приобрел уже после смерти фон Неймана в книге Theory of Self-Reproducing Automata, дописанной математиком Артуром Бёрксом. Вместе с A1 изучаем вопрос появления компьютерных вирусов.

Полноценных самовоспроизводящихся машин пока не появилось, однако идеи нашли применение в других сферах. Что-то для себя почерпнули биологи, которых интересовала искусственная жизнь, что-то ушло в «высокие технологии». Компьютерные вирусы — среди них, и эта концепция объединяет как идеи фон Неймана, так и предложенные самой природой — «обычными» вирусами.

Вирус-предок

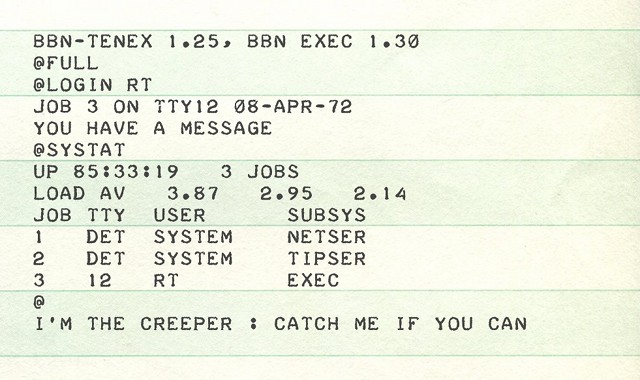

Вирус-предок, вероятно, появился в 1971 году — в сети ARPANET, которую, в свою очередь, называют предтечей интернета. Доступ к компьютерам тогда имело очень ограниченное количество людей, поэтому появление в сети чего-то непотребного казалось фантастикой. Но в один прекрасный день на экране монитора (одни источники говорят про дисплеи, другие — про телетайп) одного из мейнфреймов DEC PDP-10 появилась надпись: I’m the Creeper, catch me if you can!

Хакеров тогда не существовало, как и анонимов со зловещими намерениями — очевидно, что за сообщением стоит кто-то из «местных» ученых. Им оказался Боб Томас, который решил проверить возможность создания самовоспроизводящейся программы. Само собой, он не стал внедрять в код что-то опасное для вычислительных систем, это была проверка концепта компьютерного червя. Но на момент вывода сообщения видевшие послание не знали о задумке Томаса, так что сотрудники, имевшие доступ к сети, пережили по-настоящему неприятные моменты.

Creeper не умел размножаться как «нужно»: он пытался перемещаться по системам, реплицируя себя в новой и удаляя в старой. Получалось не очень («вирус» оставлял за собой «мусор»), тем не менее идея была реализована, хоть и частично.

Позже коллега Боба Томаса Рэй Томлинсон (именно он разработал первую программу для электронной почты в ARPANET) довел «крипера» до толка, сделав его умнее и более соответствующим оригинальному концепту. Томлинсон же разработал и программу Reaper — первый антивирусник, — которая занималась поиском и удалением Creeper.

Первый вирус для компьютеров Apple (почти безобидный)

А вот одним из первых (а может, и первым) «диким» компьютерным вирусом стал Elk Cloner, написанный 15-летним американским школьником Ричардом Скрентой в 1982 году для заражения бут-сектора компьютеров Apple II. Распространялся вирус с помощью продвинутой технологии — через 5-дюймовые дискеты. И вновь ничего особенно плохого он не делал: надоедал, выводя в каждую 50-ю загрузку на зараженном компьютере короткий стишок, а также то и дело портил сами дискеты (однако не факт, что это «заслуга» Elk Cloner). К слову, Скрента и до этого имел репутацию компьютерного пранкера, который уже всех достал.

Первые вирусы для компьютеров под управлением ОС от Microsoft (вредные)

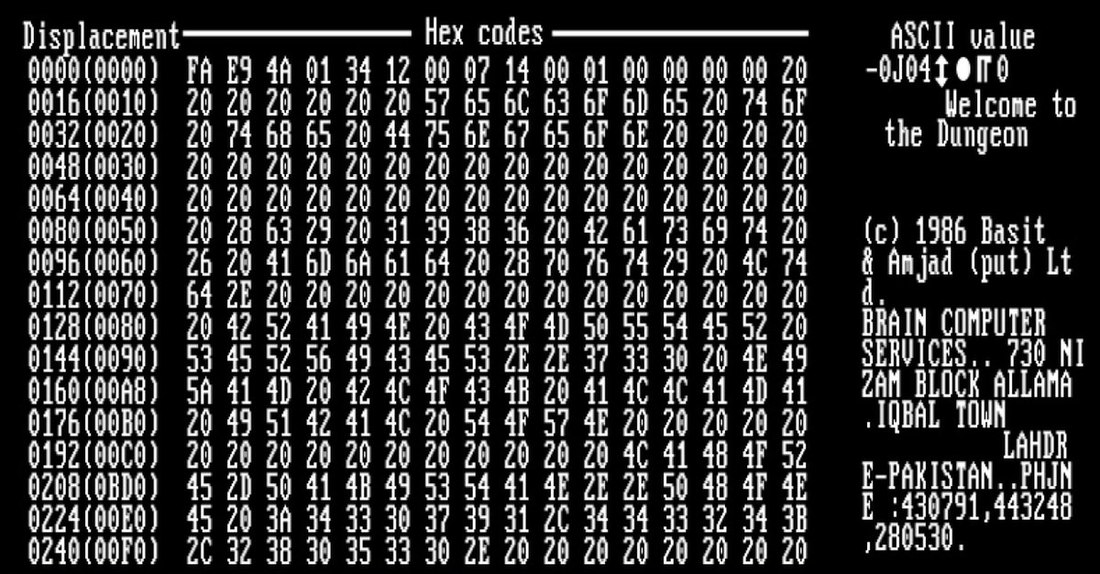

Эпоху «плохих» компьютерных вирусов, вероятно, открыл Brain, разработанный для MS-DOS братьями из Пакистана Базитом и Амжадом Фарук Альви. Правда, они не собирались наносить вред, а хотели реализовать систему защиты своего медицинского ПО от копирования.

Brain попадал на дискету с компьютера, на который до этого была установлена нелицензионная версия основного ПО пакистанских братьев, заменяя загрузочный сектор на ней (оригинальный маркировался как сбойный и сдвигался), тем самым не позволяя загрузить компьютер с загрузочного «флопика». Жесткий диск вирус не трогал, а в выводимом сообщении были указаны номера телефонов братьев-разработчиков — так их и нашли после разгоревшейся эпидемии. А IBM инициировала разработку первого антивируса для своих ПК.

Закрепил идею плохих компьютерных вирусов «Червь Морриса». Невероятно, но факт: и он не был задуман как вредонос. По крайнем мере, так говорил Роберт Моррис, который в 1988 году являлся студентом Корнеллского университета. Он решил «измерить интернет», для чего и разработал программу. В ней парень предусмотрел использование известных уязвимостей для проникновения в запретные места, а затем отправил в сеть, используя чужую — MIT, а не своей альма-матер.

В теории червь должен был попасть на один компьютер один раз, проверяя наличие своих копий и следов, но что-то пошло не так: из-за бага в 14% случаев вирус записывался в уже зараженный компьютер. Кроме того, компьютеры бесконечно возвращались в очередь на проверку, потому правило запрета повторной установки попросту не срабатывало из-за тех самых 14%. Ну и «выключателя» у червя не было.

Вскоре с «Червем Морриса» (тогда еще безымянного) работали специалисты из DARPA, ЦРУ, ФБР, MIT и уймы научных учреждений. За короткое время вирус заразил 10% компьютеров в интернете того времени — примерно 6 тыс. систем. С этого момента к информационной безопасности стали относиться серьезней.

Иногда от компьютерных вирусов становится смешно

Говорят, что у программистов беда с чувством юмора. На самом деле это не так. Также неплохо у них и с пониманием человеческой психологии. Поэтому немало среди вирусов забавных экземпляров, а также тех, которые эксплуатируют «бреши в безопасности», свойственные обычному человеку.

Pikachu мог бы стать серьезной проблемой, не окажись его автор слаб в программировании. Судя по всему, он пытался использовать «уязвимость» в виде детишек: в качестве приманки использовалась картинка с изображением Пикачу. Вирус рассылали в 2000-м через электронную почту, в тексте письма сообщалось, что «Пикачу — твой друг».

Как бы не так: при открытии прикрепленного файла открывалась вожделенная картинка, а заодно запускался алгоритм для изменения пакетного файла autoexec.bat: в него добавлялись строки для удаления папки с Windows. Срабатывали команды после перезапуска системы, правда, вирус выводил предупреждение и скромно спрашивал, действительно ли нужно удалить папку с операционной системой. В общем, так себе вирус.

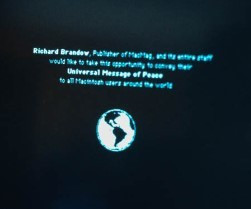

MacMag на фоне Пикачу выглядит безобидным, хоть и с оговорками. Появился, когда компьютеры уже становились мейнстримом, хоть и стоили дорого — в 1988 году. За созданием вируса стоит редактор и издатель журнала MacMag, который хотел как лучше. Программа после попадания на компьютер Apple должна была вывести 2 марта на всех зараженных машинах сообщение, содержание которого коротко звучит: «Всем пользователям Macintosh — мира и добра». А затем самоудалиться.

Не все пользователи оценили: установка стороннего ПО без согласия всегда напрягает. К тому же из-за бага в MacMag компьютеры, на которые попала эта программа, то и дело крашились до наступления упоминаемой даты.

Skulls — не так чтобы забавный, но какая-то ирония в нем присутствует. К тому же, вероятно, это первый специализированный троян для умных мобильных устройств. Развернулся под видом SIS-файла во всей красе в 2004 году, а его основной целью стали смартфоны Nokia под управлением Symbian S60. Были попытки попасть на Nokia 9500, однако те ругались на несовместимость.

Вероятно, создатель вируса был обеспокоен тем, что люди стали использовать мобильники не так, «как надо». Поэтому Skulls, попадая на телефон, заменял ярлыки программ на изображения с Веселым Роджером, а заодно — пути к установленным приложениям. Итог: смартфоны лишались умных функций, но без проблем позволяли отправлять и принимать как звонки, так и SMS. Наверное, это и было целью вирусописателя.

Ika-tako, он же Кальмар-Осьминог, по современным меркам необычен тем, что у него не было «особо важной цели». Как, впрочем, и у многих других вирусов того времени — это теперь популярны «вымогатели», «шифровальщики» и сборщики персональных данных, а раньше требовалось устроить хаос и громко заявить о себе. Впрочем, Ika-tako не так прост, как казалось поначалу, но доказать что-либо не удалось.

Разработчиком вируса стал японец, который попробовал свои силы в 2008 году, за что был арестован. Он выпустил Ika-tako в 2010-м — «чтобы проверить, как изменился его скилл». Вирус распространялся через файлшеринговый сервис, заразив от 20 до 50 тыс. компьютеров. После заражения Ika-tako, выдававший себя за файл с музыкой, заменял файлы на компьютере-жертве на фотографии милых осьминожек (а также иных морских тварей). Оригинальные же файлы отправлялись на удаленный сервер, что косвенно и указывает на тайные мотивы автора вируса. Правда, о них он ничего не рассказал.

Нашлось в нашем списке и место для «хорошего вируса» — Linux.Wifatch, который в 2014—2015 годах заражал роутеры и иные IoT-устройства, чтобы пропатчить уязвимости на них и потребовать от пользователя сменить пароли (попутно он удалял найденные зловреды). За разработкой «вируса» стояли «Белые шляпы», о которых ниже.

Мамкины хакеры и «Черные шляпы»

Список можно продолжать и дальше: вирусов за прошедшие десятилетия вышло столько, что хватит на новую «Википедию». Но интересно и взглянуть на то, как эти вирусы добираются до своих целей — пользовательских компьютеров.

Людей, которые занимаются созданием и распространением вредоносного ПО, часто разделяют на категории:

- энтузиасты — те, кто неплохо знает программирование и в качестве хобби, а также для поднятия профессионального уровня пишет «вредоносное» ПО (в кавычках, так как не каждый вирус несет угрозу);

- скрипт-кидди — «мамкины хакеры», чья деятельность полностью зависит от готовых решений — скриптов; таким обычно достаточно внимания и признания среди друзей или в «своей тусовке», они могут и зарабатывать, но главная цель — делать гадости;

- киберпреступники — люди, чья профессиональная деятельность напрямую связана с использованием вредоносного ПО для получения прямой или косвенной финансовой выгоды.

Есть категоризация попроще:

- «Белые шляпы» — «этичные хакеры», цели которых — хранить, предотвращать и защищать, обеспечивать информационную безопасность (иногда — безвозмездно).

- «Черные шляпы» — люди, которые идут против правил, используют навыки и ресурсы в своих темных делишках ради денег.

Пользователи также бывают разные — у каждого свой путь к заражению. На самом деле в ход идут обычные человеческие слабости: страх, лень, доверчивость, жадность и желание быстро разбогатеть, глупость и низкая цифровая грамотность. А человек, знающий о коварности компьютерных вирусов, подвержен опасности лишь чуть меньше тех, кто слабо в этом понимает — из-за самоуверенности.

Пользовательские слабости

Любопытство не порок, но свинью подложить может. Как вы отреагируете на сообщение, в котором предлагают ссылку на смешные видео или призыв «Ты только посмотри!»? Многие отправятся исследовать.

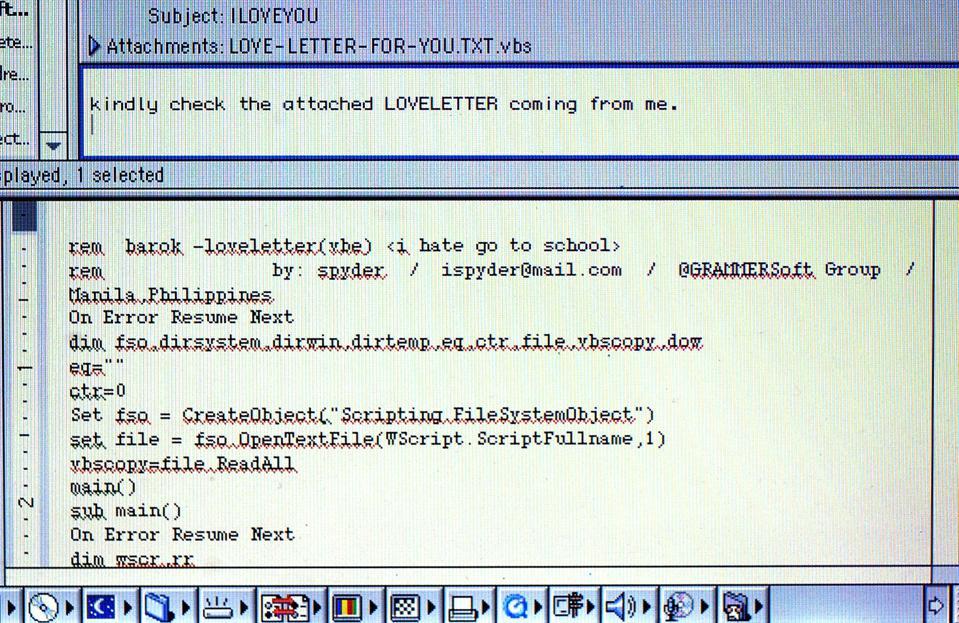

Наверное, самым ярким примером «порочного любопытства» является история с вирусом ILOVEYOU. В 2000 году сотни тысяч человек получали письмо с прикрепленным файлом LOVE-LETTER-FOR-YOU-TXT.vbs. Обычный пользователь не обращал внимания на какие-то странные буквы vbs в конце, а видел признание в любви в текстовом файле и открывал его. А Windows и Outlook позволяли, так как в Microsoft до этого момента не видели угрозы в скриптовых языках, потому запускали сценарии без ограничений.

Червь же, успешно запущенный пользователем, изменял и уничтожал файлы. Бэкапы? Какие бэкапы? А ILOVEYOU к тому же попил немало крови, так как оригинальный вирус представлял собой «конструктор» для сбора новых версий вредоноса.

Из недавних примеров — вирусная кампания лета 2022 года, в которой задействовано фото скопления галактик SMACS 0723. Снимок, сделанный телескопом Джеймса Уэбба, модифицировали и распространяли фото с помощью почтовой рассылки. В метаданные фото интегрировали ссылку для загрузки из внешнего источника файла, который затем упаковывали в системный исполняемый файл. После запуска вредонос собирал данные о пользовательской системе, отправляя затем ее на удаленный сервер.

К слову, на момент появления вируса заметить его, судя по всему, не могло ни одно специализированное ПО — из-за чрезвычайно грамотной маскировки. А будь пользователь осторожнее и не открывай вложения в письмах от неизвестных отправителей — не заразился бы.

На жадности же обычно играют распространители бесплатного программного обеспечения и любого цифрового контента. Нельзя утверждать, что все контрафактное до самого верха напичкано вирусами, однако шанс получить «в нагрузку» вредонос высоки. Зазывают не только через популярные сервисы обмена информацией, но и почтовыми рассылками: «сыграй и получи много денег», «скачай программу для пассивного дохода» и так далее.

Подсунуть могут что угодно: от едва заметного рекламного кликера до майнера (использует мощности компьютера для добычи криптовалют) или локера-вымогателя (блокирует систему и требует выкуп). Или сборщика персональных и платежных данных.

Страх. Неприятное чувство, и злоумышленники это знают. Так появляются поддельные антивирусные программы, которые «находят» нежелательное ПО на вашем компьютере, письма, в которых пугают потерей денег, и предлагают перейти по ссылкам, чтобы обезопасить средства — вариаций много. Итог — как и в вариантах выше.

Согласно ранее проведенным подсчетам, самыми разрушительными в истории компьютерными вирусами можно назвать упоминавшийся выше ILOVEYOU, компанию ему составляют Sobig, Mydoom, BlackEnergy, DarkTequila и WannaCry: якобы они нанесли ущерб мировой экономике более $100 млрд. Подсчет носит гипотетический характер, так как проверить цифры невозможно.

В прошлом вирусы становились демонстрацией умений или силы, в современном мире вредоносное ПО обычно разрабатывают под заказ и определенные нужды, и цели четко определены. Это, вероятно, приводит к снижению шансов поймать «дикий» вирус, но в случае целенаправленных атак отразить их становится сложнее.

Признаки вируса

Как показывает практика, ни одна среда не гарантирует 100%-й защиты от вредоносного ПО или вторжения извне, если система не является полностью изолированной (но и в этом случае можно найти лазейку — как минимум человека со слабостями).

Современные операционные системы актуальной версии позволяют отлавливать многие из известных вирусов встроенными инструментами, однако не всегда зловреды содержат детектируемые изменения в коде ПО.

Наиболее очевидным признаком заражения считают заметное снижение производительности компьютера в течение короткого времени («час назад работал нормально, а теперь тормозит»). Однако на скорость работы могут повлиять и другие аспекты: сбойные драйверы или обновления системы, переполнение встроенных накопителей, аппаратные неисправности и так далее.

То же касается зависаний компьютера или отказа системы запускаться: это может быть как вирусная активность, так и аппаратные или программные сбои вне зависимости от операционной системы.

Стоит напрячься, если браузеры постоянно показывают всплывающие окна или, того хуже, происходит произвольный запуск незнакомых вам программ (они также могут выглядеть как всплывающие окна). Что касается интернета, появление вредоносного ПО также выражается в изменении стартовой страницы или перенаправлении на «странные» сайты.

Вредоносное ПО может выдавать себя за антивирусные программы, шантажировать якобы имеющимися в распоряжении неизвестных данными о вас или требовать выкуп за зашифрованные на вашем компьютере файлы.

Как не поймать вирус

Основной способ профилактики — цифровая гигиена:

Не ведитесь на цифровые приемы мошенников, которые хотят вас поймать на крючок своей удочки, иными словами фишинг, чтобы вас заразить вирусом. По сей день основной канал такого заражения — почта. Не открывайте письма, не переходите по ссылкам, не открывайте вложений к письмам, которых вы не ждете или от незнакомого отправителя. То же самое со ссылками: правдоподобен ли настоящий адрес ссылки, куда вас хотят перенаправить из полученного письма?

Не скачивайте и не устанавливайте на компьютер программы из неофициальных источников. Они могут содержать вирусы. Для телефона пользуйтесь официальными маркетами, для компьютера — официальными сайтами производителя ПО.

Не копайтесь в браузере на сомнительных сайтах, предлагающих взломанное ПО, пиратский контент. Если у вас начинают открываться дополнительные окна сами по себе или при нажатии на визуально похожую кнопку/ссылку открывается не то, что вы хотели, сразу закрывайте и этот сайт, и все дополнительно открывшиеся окна.

Никогда не вставляйте неизвестные USB-флешки или другие портативные устройства в свой компьютер. Там могут быть вирусы, которые подвергнут опасности ваше устройство, как только вы их вставите в порт.

И еще несколько базовых правил:

- Не стоит открывать вложения, переходить по ссылкам в письмах и сообщениях даже от известных вам отправителей, если они (ссылки и файлы) выглядят странно, необычно или стиль общения не походит на привычный для ваших знакомых.

- Устаревшие или необновляемые операционные системы становятся уязвимей.

- Если вам кажется, что вирус пробрался на компьютер, используйте альтернативные из числа доверенных антивирусные программы для проверки.

- Делайте бэкапы всего самого необходимого и важного на носителях, не подключенных постоянно к вашему компьютеру.

Партнер проекта — А1

Эксперты компании А1 могут подобрать подходящие технические и программные решения для кибербезопасности: управление уязвимостями как сервис (VMaaS), управление инцидентами кибербезопасности как сервис (SIEMaaS), защита веб-приложений (WAFaaS), защита от DDoS-атак, а также антивирусные решения, организация VPN, межсетевое экранирование, сервисы резервного копирования и многое другое.

Затронутая тема очень обширна, но следует осознавать — наша безопасность всегда начинается с нас!

Спецпроект подготовлен совместно с унитарным предприятием «A1», УНП 101528843.

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner запрещена без разрешения редакции. ng@onliner.by