Какие хакерские атаки на бизнес и целые государства считаются самыми большими в истории и к чему они приводили

Хакерским атакам (их еще называют кибератаками) с разной степенью интенсивности могут подвергаться все, начиная от простых юзеров и заканчивая транснациональными корпорациями с правительствами государств. Вместе с A1 разбираемся, какие цели, как правило, преследует хакеры, какие атаки считаются наиболее распространенными и к каким последствиям они могут приводить — на примерах самых известных из уже произошедших атак. А еще приведем рекомендации для бизнеса, как избежать их влияния или по крайней мере минимизировать его.

Что такое кибератака и какими они бывают

«В настоящее время под этим словосочетанием (хакерская атака. — Прим. Onlíner) понимается покушение на систему безопасности», — говорится в одном из самых цитируемых определений. Если расширить его, то под хакерской атакой обычно понимается некое вредоносное вмешательство в информационную систему. Проще говоря, злоумышленники нарушают политику безопасности и/или работоспособность сайтов, приложений, соцсетей, отдельных профилей в них, внутренних систем компаний или даже стран.

Какие цели обычно преследуют хакеры (слово происходит от английского to hack — ‘взламывать’)? Прежде всего это получение какой-либо выгоды от использования информации, к которой они подобрали ключ. Также — шантажирование владельцев данных. Самое банальное — получение денежного вознаграждения (проще говоря, выкупа) за возвращение доступа к информации. Подробнее здесь.

Впрочем, некоторые хакерские группировки действуют исходя из иных целей. Взламывая инфраструктурные системы и сервисы, от которых иногда зависит работоспособность целых отраслей в экономике страны, злоумышленники как бы заявляют о себе (во всяком случае, так они это декларируют).

Классифицировать кибератаки можно по нескольким группам признаков. Ниже — некоторые из самых распространенных видов (по способу их воздействия).

- Фишинг. Наверное, один из самых широко известных сегодня видов атак, направленных на получение персональных и платежных данных пользователей. Материалы вроде «Перешел по ссылке из мессенджера и потерял $10 тысяч» появляются в сети довольно часто. Как это достигается? Злоумышленники делают рассылку сообщений с вредоносным кодом, которые обычно выглядят как ссылки на проверенные ресурсы.

- DDoS-атаки. Еще одна хорошо известная вариация атак, направленная на обрушение работоспособности сайтов. Если коротко, то хакеры запускают непрерывный поток запросов или посещений интернет-ресурса, из-за чего система не справляется (представьте ситуацию, при которой на автостраду, рассчитанную на тысячу машин, вдруг выедет десять тысяч).

- Уязвимость нулевого дня (0-day). Это ситуация, при которой воздействию подвергаются уязвимости, не устраненные самими разработчиками (или когда применяется вредоносное ПО, защиту против которого изобрести еще не успели).

- Атака посредника (MITM). «Атака, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом», — пишут в сети. Проще говоря, хакеры перехватывают переписку между двумя собеседниками. Чаще всего — по общественной Wi-Fi-сети (реже — используя специальное ПО).

Petya/NotPetya/ExPetr, или Атака на $10 млрд

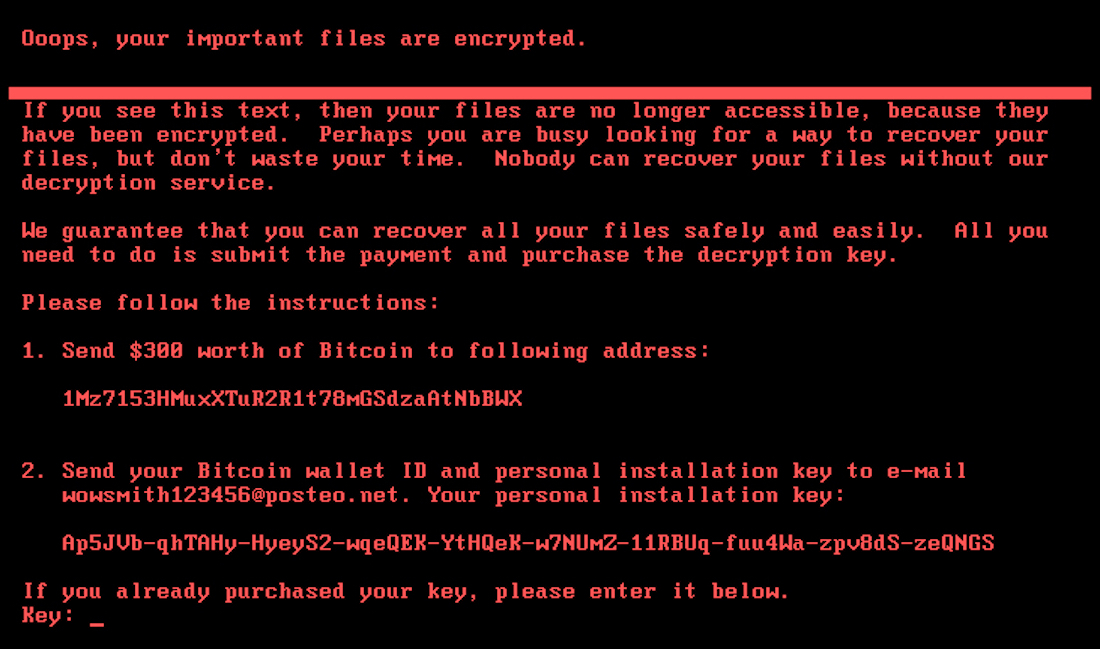

Речь идет о так называемом шифровальщике, то есть вредоносной программе, которая заражает компьютер и кодирует на нем файлы таким образом, что они становятся нечитаемыми. После этого на экранах зараженных машин появляется сообщение с требованием заплатить выкуп за разблокировку.

Petya/NotPetya/ExPetr — названия, как полагают эксперты, одного и того же (или крайне схожего, ведь значительная часть программного кода повторяется) вируса, появившегося еще весной 2016 года. Первые атаки произошли через год, причем преимущественно на компьютеры под управлением Windows — вирус распространялся через сеть и шифровал данные. Для снятия блокировки подвергшимся атаке предлагалось перевести на некий счет сумму в криптовалюте, эквивалентную $300.

Делать это специалисты по кибербезопасности уже тогда не рекомендовали. Через некоторое время выяснилось: вернуть файлы пострадавшие не смогли бы в любом случае, ведь у создателей вируса не было возможности расшифровать диск обратно (о чем они, разумеется, умалчивали). Шифровальщик (точнее, так называемый вайпер) привел к сбою в работе сотен, если не тысяч фирм по всему земному шару — и, скорее всего, злоумышленниками это было сделано преднамеренно. Издание Wired приводит историю компании Maersk, одного из крупнейших морских перевозчиков, «мониторы компьютеров в офисах которой один за другим становились черными», о чем рассказывала местная IT-поддержка.

Откуда пошел вирус? Существует несколько мнений, но основной считается версия с заражением сервера финансового ПО MeDoc, откуда зловред начал распространяться под видом обновления. Так или иначе, ситуация оказывалась критической для компаний из самых разных сфер — от австралийского производителя шоколада и до госорганов Европы, США, Индии и Китая. Общая сумма ущерба оценивается примерно в $10 млрд.

«Крупнейший взлом в истории криптовалют» на полмиллиарда долларов

Банкротство Mt.Gox (некогда известной японской криптобиржи) в 2014 году привело к тому, что буквально за один день из кошельков ее пользователей пропало около 7% всех биткоинов, в тот момент имеющихся в мире. Ущерб тогда оценили почти в полмиллиарда долларов. Некоторые профильные издания и сегодня называют произошедший девять лет назад случай «крупнейшим взломом в истории криптовалют».

Если коротко, то проблемы у Mt.Gox начались еще в 2011 году — по большей части технические. Но никто в то время и подумать не мог, что из-за дыр в системе безопасности (впрочем, некоторые из бывших сотрудников утверждали, что таковая в привычном понимании в целом отсутствовала) хакеры смогут взломать 478 аккаунтов клиентов биржи и украсть с них порядка 25 тыс. биткоинов (около $400 тыс. на тот период). Кроме того, через некоторое время данные клиентов появились в сети в открытом доступе, а один из неназванных пользователей попытался продать тысячи биткоинов за раз, сокрушительно обрушив их цену.

Тем не менее Mt.Gox осталась на плаву и в следующие несколько лет чувствовала себе вполне прилично. Но 7 февраля 2014 года криптобиржа полностью остановила все операции по выводу средств. Через некоторое время выяснилось: хакерский взлом стал причиной «угона» 850 тыс. биткоинов (на сумму чуть меньше полумиллиарда долларов), из которых лишь 100 тыс. принадлежало самой бирже. После руководство Mt.Gox заверило, что отыскало 200 тыс. биткоинов, но от банкротства это так и не спасло.

Потерпевшие клиенты Mt.Gox, если верить нескольким источникам в сети, начали получать свои биткоины обратно (с изрядно изменившимся ценником) лишь в 2021 году.

Кибератака, остановившая трубопроводную систему США и заставившая президента ввести режим ЧС

Кибератака на американскую трубопроводную систему Colonial Pipeline произошла в мае 2021 года. Кратко: атака остановила работу предприятия на пять дней, а президент Джо Байден даже объявил региональное чрезвычайное положение.

А теперь подробнее. «Трубопроводная система Colonial Pipeline доставляет бензин, дизельное топливо и авиакеросин из Техаса в Нью-Йорк. По этой системе поступает порядка 45% всего топлива, потребляемого на Восточном побережье США», — уточняют источники. Там же говорится, что работа трубопровода полностью компьютеризована. Причем настроена так (во всяком случае, была настроена), что потенциально получить к ней доступ было возможно через интернет.

Что произошло: хакеры (как говорят в США, из группировки DarkSide) проникли в сеть Colonial Pipeline с помощью краденого пароля для учетной записи VPN, параллельно завладев крупным массивом данных на 100 ГБ. Предприятие успело перевести им криптовалюту на сумму, эквивалентную $4,4 млн. Впрочем, после власти заявили, что им удалось «найти и вернуть» бóльшую часть этой суммы.

Слив базы данных 200 млн пользователей Twitter

Истории о том, как у крупных IT-корпораций по разным причинам крадут данные их пользователей, не новы. Среди таких компаний в свое время оказывались Yahoo!, Microsoft, Facebook, LinkedIn и другие. Случай со сливом данных порядка 200 млн юзеров Twitter просто один из самых свежих (декабрь 2022 года).

Если вкратце, то злоумышленники (из какой группировки, неизвестно) украли адреса электронной почты пользователей сервиса и опубликовали их на одном из «профильных» хакерских форумов. Алан Гал, соучредитель израильской компании по мониторингу кибербезопасности Hudson Rock, назвал этот случай «одной из самых больших утечек, которые он только видел». А еще добавил, что взлом может привести к «большому количеству хакерских атак, целенаправленному фишингу, а также доксингу» (то есть к поиску и публикации персональных данных).

Эксперты, с которыми беседовали журналисты крупных изданий (например, The Verge), подтвердили подлинность многих адресов электронной почты из утечки. Впрочем, представители Twitter ставят такой подход под сомнение, утверждая: «Доказательств, говорящих в пользу версии, что находящаяся в сети база данных была получена из-за эксплуатации уязвимости в системах компании, нет».

Как DDoS-атака повлияла на целую страну и как с таким воздействием бороться бизнесу

О том, что некоторые атаки нацелены на объекты инфраструктуры государств, уже упоминалось выше. Одной из самых известных является DDoS-атака на Эстонию, произошедшая в 2007 году и оставившая страну без работающего кассового и платежного оборудования примерно на три недели. Тогда действовали ботнеты, рассылающие существенные объемы спама и заваливающие сеть непрекращающимися запросами, — экономика потеряла огромные деньги. Некоторые эксперты полагают, что столь масштабная атака была невозможна без поддержки «сильных мира сего». Впрочем, опровергнуть или подтвердить это затруднительно, особенно спустя время.

О том, какие шаги стоит предпринять компаниям, чтобы не пострадать от DDoS-атак (или по крайней мере минимизировать исходящие от этого угрозы), рассказал Денис Денисов, начальник отдела кибербезопасности А1.

Оцените, что произойдет, если ваш публичный веб-сервер станет недоступным на некоторое время. Возможно, ничего непоправимого не случится — не будет серьезного урона репутации (или простоя бизнеса). Недоступность приведет к негативным последствиям? Кому может быть интересна недоступность ваших сервисов? Если вы предполагаете ответ, вероятность осуществления подобной угрозы кратно возрастает — пора начинать считать потенциальные потери и сравнивать их с бюджетом на защиту.

Что можно предпринять?

- Провести архитектурный анализ построения своего сервиса на отказоустойчивость, балансировку нагрузки, сделать стресс-тест, по результатам анализа которого при необходимости изменить архитектуру решения, организовать тонкую конфигурацию сервисов.

- Сегментировать сеть/сервисы, чтобы при атаке на один из ресурсов минимизировать влияние на прочие бизнес-процессы.

- Кластеризовать сервисы с разными IP, например разместив дублирующие мощности в облаке, реализовать балансировку между площадками с использованием технологии GSLB (инструмент распределения нагрузки между площадками).

- Использовать крупного телеком-провайдера для доступа к сети и таким образом исключить провайдерскую сеть из числа слабых звеньев точек отказа.

- Использовать хостинг сервисов в крупном облачном провайдере — как правило, там все подготовлено для отказоустойчивости инфраструктуры. Если вы ведете бизнес в Беларуси, собственные ресурсы с критичной информацией (персональными данными) следует размещать у белорусского облачного провайдера.

«Вышеперечисленные меры позволяют повысить планку запаса прочности сервиса, но все же без специализированного решения от DDoS-атак в нынешних реалиях обойтись становится либо невозможно, либо очень дорого архитектурно. Поэтому в дополнение к базовым рекомендациям лучше посмотреть в сторону специализированных решений защиты», — заключает специалист.

Партнер проекта — А1

Эксперты компании А1 могут подобрать подходящие технические и программные решения для кибербезопасности: управление уязвимостями как сервис (VMaaS), управление инцидентами кибербезопасности как сервис (SIEMaaS), защита веб-приложений (WAFaaS), защита от DDoS-атак, а также антивирусные решения, организация VPN, межсетевое экранирование, сервисы резервного копирования и многое другое.

Затронутая тема очень обширна, но следует осознавать — наша безопасность всегда начинается с нас!

Спецпроект подготовлен совместно с унитарным предприятием «A1», УНП 101528843.

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner запрещена без разрешения редакции. ng@onliner.by