«Ваш мамонт не сольется», или Почему в Беларуси орудует так много интернет-мошенников

В редакцию Onliner каждый день поступают новые сообщения о разводах в интернете — как с удачным исходом (когда потенциальной жертве удалось сохранить свои деньги), так и с неудачным (когда победа осталась за мошенником). Схем совсем не много, причем многие применяются не первый год. Однако «атаку» на белорусских пользователей можно назвать массированной («раньше такого не было»).

Подтверждением этих слов служит статистика: только за 9 ноября следственными подразделениями Минска по заявлениям граждан было возбуждено 74 уголовных дела. Все — по статье 212 («Хищение путем использования компьютерной техники») Уголовного кодекса Республики Беларусь. Тогда же была озвучена сумма, которой лишились доверчивые (а кому-то просто не повезло) граждане, — более 68 тыс. рублей.

По этому поводу можно хихикать и мычать под нос: «Глупцы! Вот я бы ни за что не попался». До поры до времени: универсальные подходы работают, и при определенном стечении обстоятельств можно оказаться без денег почти неожиданно. А если не вы сами, то жертвой мошенников могу стать близкие или знакомые: не все такие подкованные в информационной безопасности.

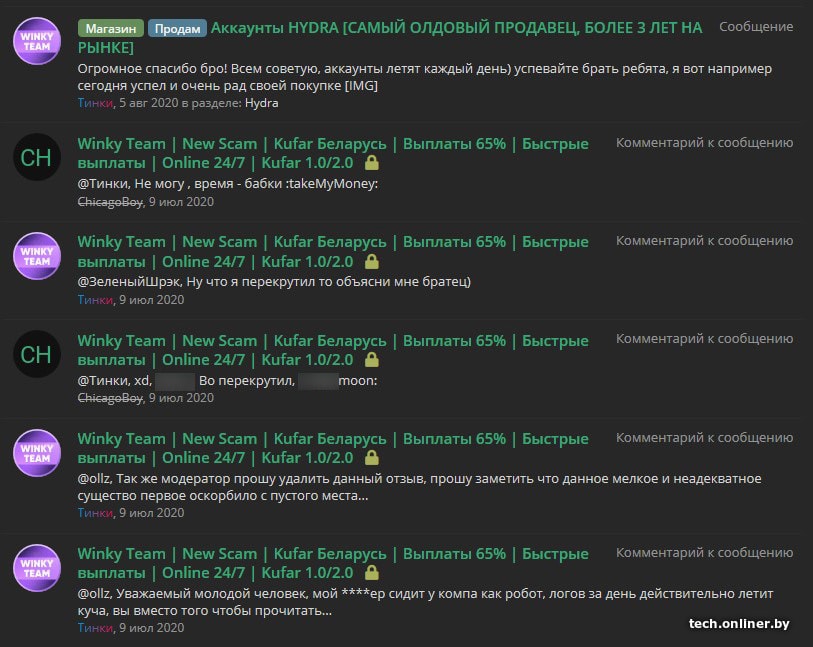

Однако нас интересовал вопрос: откуда такой поток мошенников? Ответ дал один из них. Была это бравада или просто неосторожность, мы не знаем, но «разводила» упомянул название группировки Winky Team. К настоящему времени она, кажется, уже не активна: не исключено, что компетентные органы взяли «хакеров» под колпак. Либо же они отработали запланированное и теперь трудятся под новым названием. Третий вариант — инструментарий подкачал.

Поиск по интернету привел на один из множества «злобных» ресурсов, где собираются поклонники «дарквеба», готовые за мзду отбирать деньги у невнимательных интернет-пользователей. Судя по всему, Winky Team разворачивала свою деятельность с весны 2020 года и работала как минимум до осени.

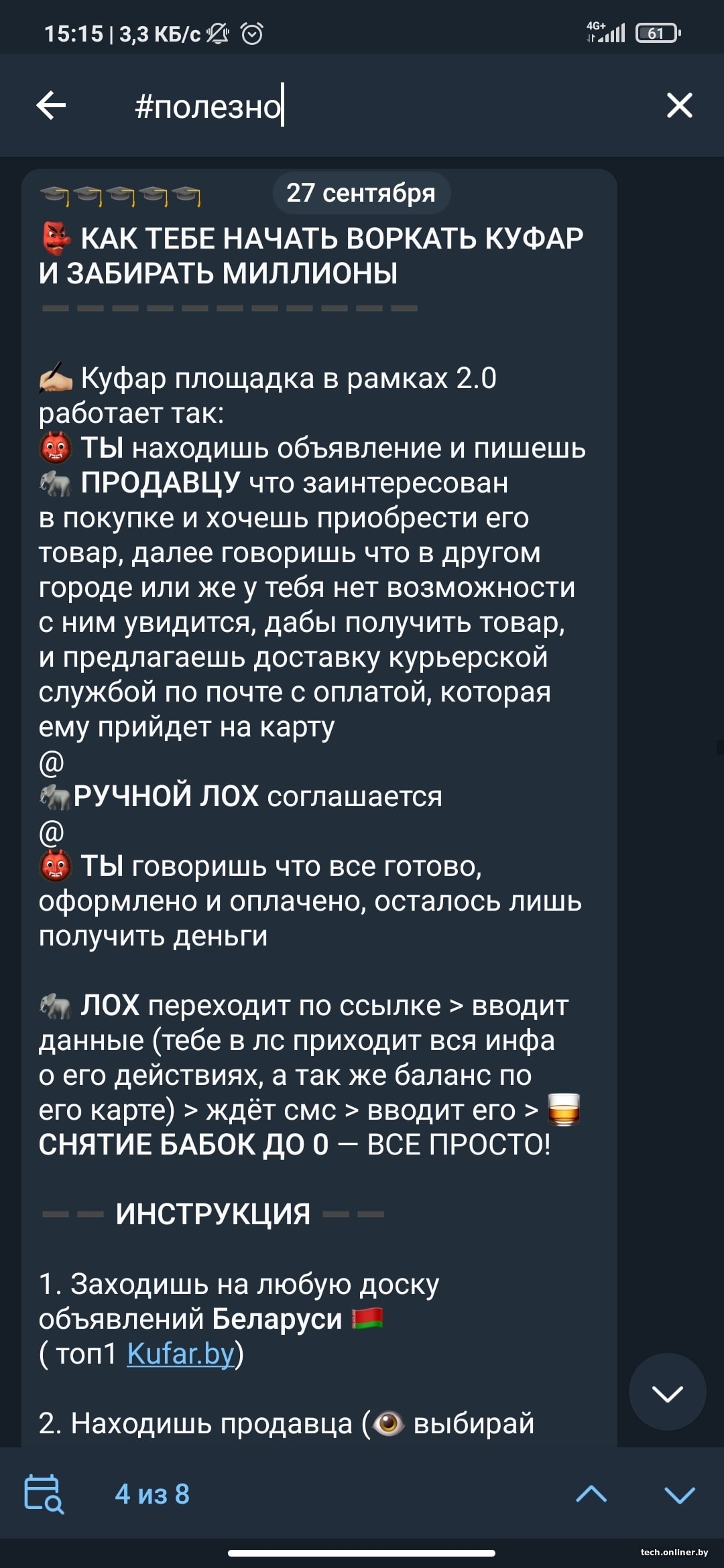

Здесь мы выяснили, что потенциальных жертв называют «мамонтами», а тех, кто выуживает их, — «воркерами». Информацию о выплатах мошенники публикуют в открытом доступе в одном из Telegram-каналов — найти его не составило труда. Благодаря ему можно примерно оценить объемы похищенных средств — подчеркнем, что только одной группировкой и только в рамках одного популярного в Беларуси сервиса.

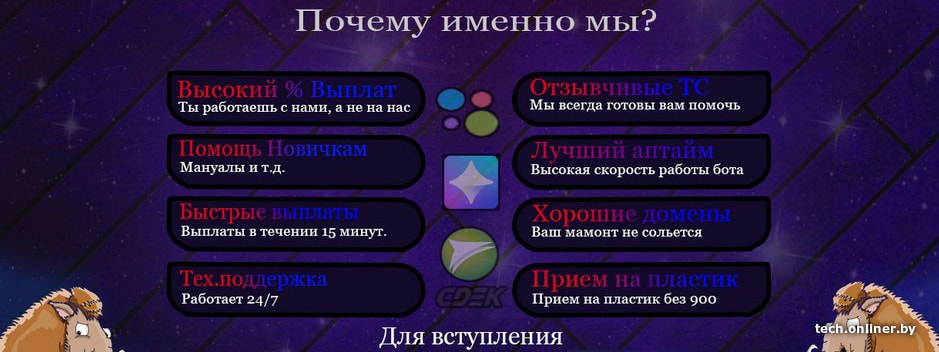

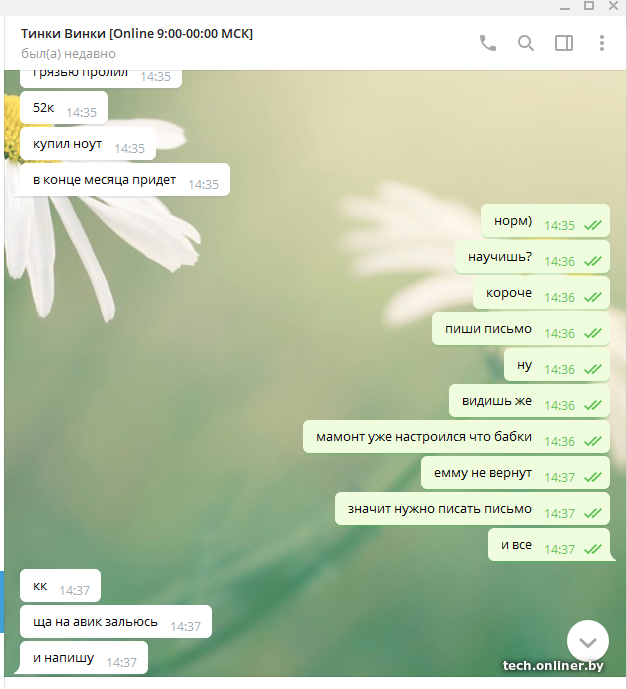

Согласно условиям «скама мамонтов», каждый «сотрудник» мог претендовать на 65—70% от украденных средств (судя по всему, это распространенная «маржа»). Суммы, от которых начислялся «бонус», могли быть совершенно разными: где-то это 80 рублей, а в другой раз — более 1000 (это то, сколько удалось украсть за один раз). Только за 12 октября, например, мы насчитали около 80 выплат, общая сумма присвоенных денег — более 21 тыс. рублей. За какой срок они были «заработаны», нам неизвестно. Наверное, за «рабочий день».

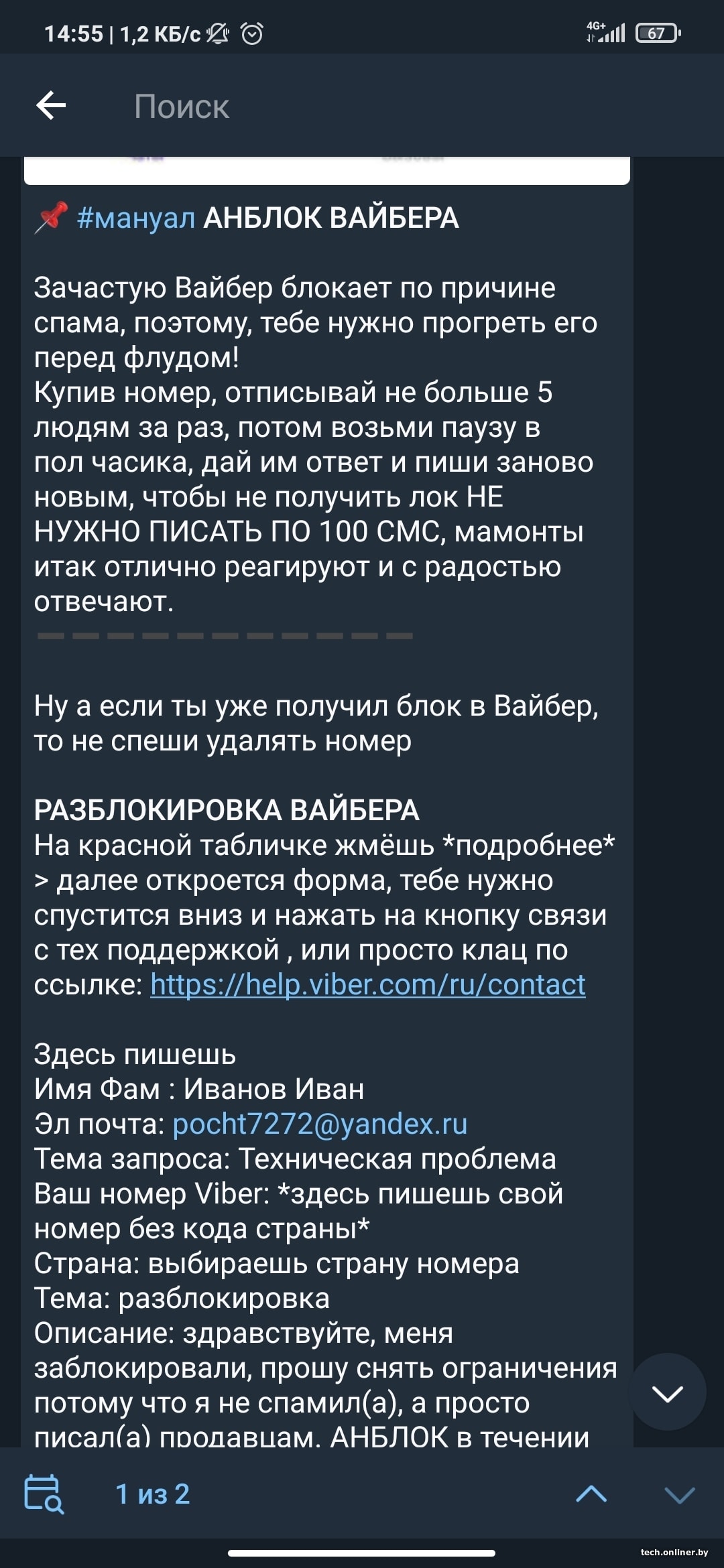

Тот, кто сообщал о выплатах, иногда комментировал процесс (здесь и далее особенности авторской орфографии и пунктуации сохранены): «КТО НЕ БЫЛ ВБИТ, ЗАВОДИТЕ МАМОНТОВ ЗАНОВО!!!!!», «СТОП ВОРК, ПЕРЕЗАГРУЖАЮ ПК», «СТОП ВОРК 5 МИНУТ МЕНЯЮ КАРТУ (банковскую. — Прим. Onliner)». А «работники», к слову, не особо скрывают своих данных: в каждом сообщении указан получатель, некоторые учетные записи до сих пор активны и доступны для связи.

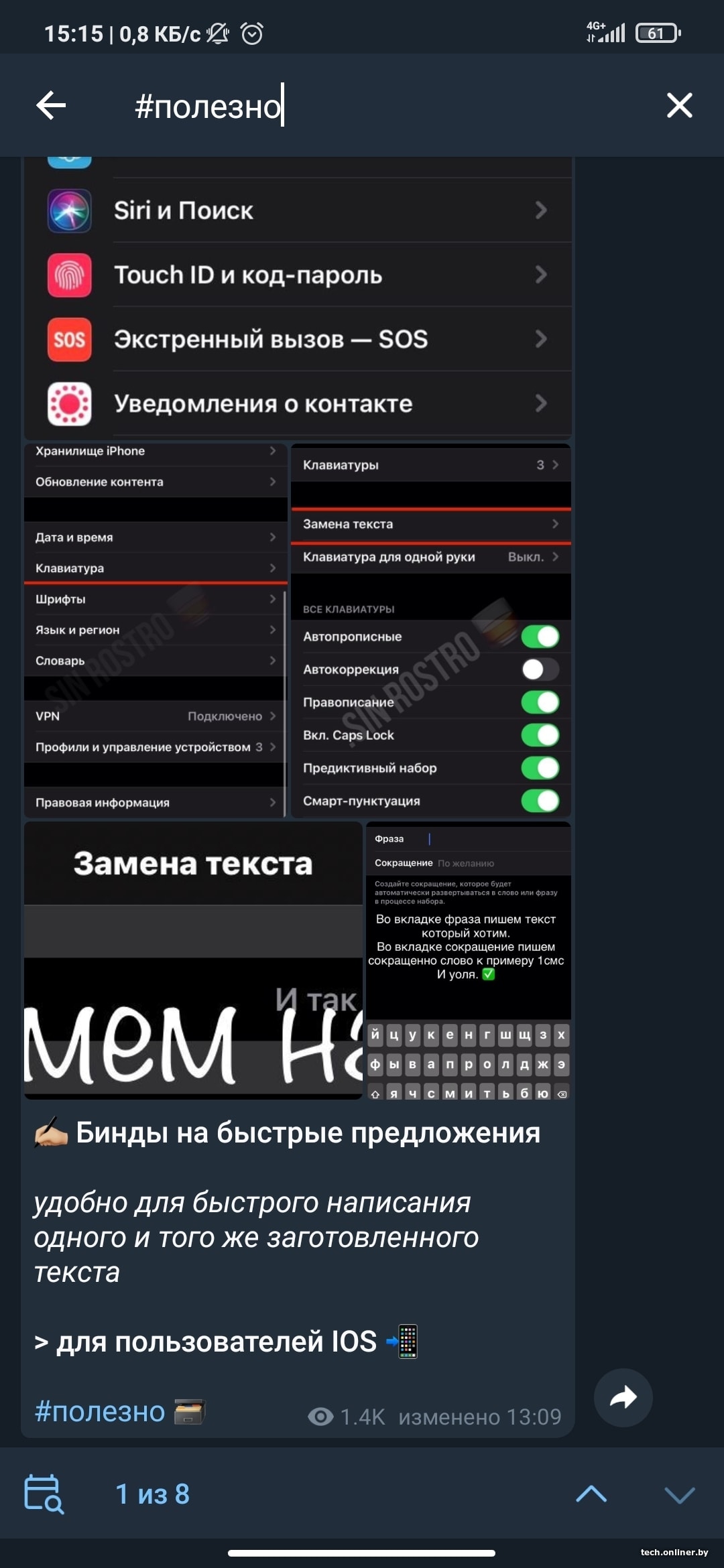

С учетом того, что подобных группировок множество, можно только предполагать о реальных масштабах бедствия. Тем более что процесс автоматизирован: для «работы» с различными сервисами (как минимум в Беларуси, Украине, Польше, России и Казахстане) обычно применяются скрипты «с удобной админкой».

«Управляющий» процессом, в свою очередь, обеспечивает бесперебойный вывод средств. Это могут быть банковские платежи или криптовалюта. Первый вариант, видимо, предпочтительнее, но он и менее защищенный. Как следует из описания, зачисление похищенных средств производится на карту «главного», который потом делится с «воркерами». Иногда процент зависит от суммы: чем больше выманил мошенник, тем выше процент.

А иногда скрипты бывают «неудобными». Мы нашли объявление о «сливе купленного скрипта Kufar 1.0/2.0 + логи в тг». «Скрипт покупал за 2000—2500p. (российских. — Прим. Onliner) Очень ***** скрипт, лучше б не покупал», — продолжает автор.

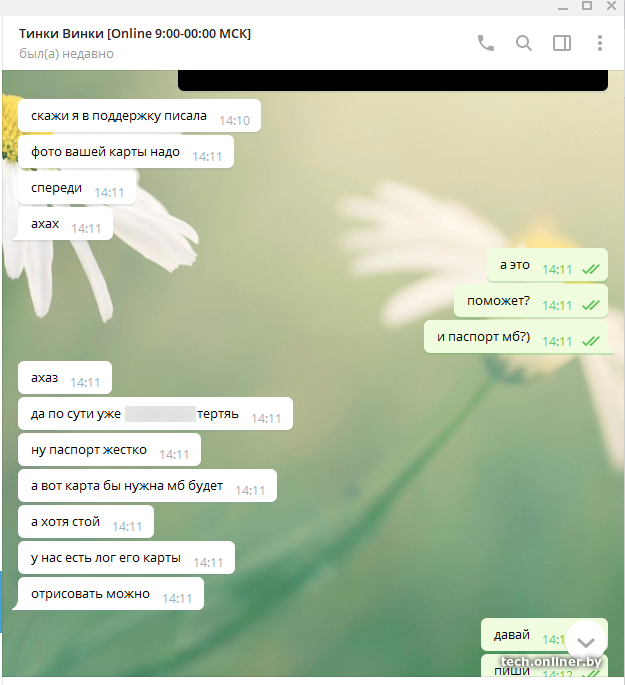

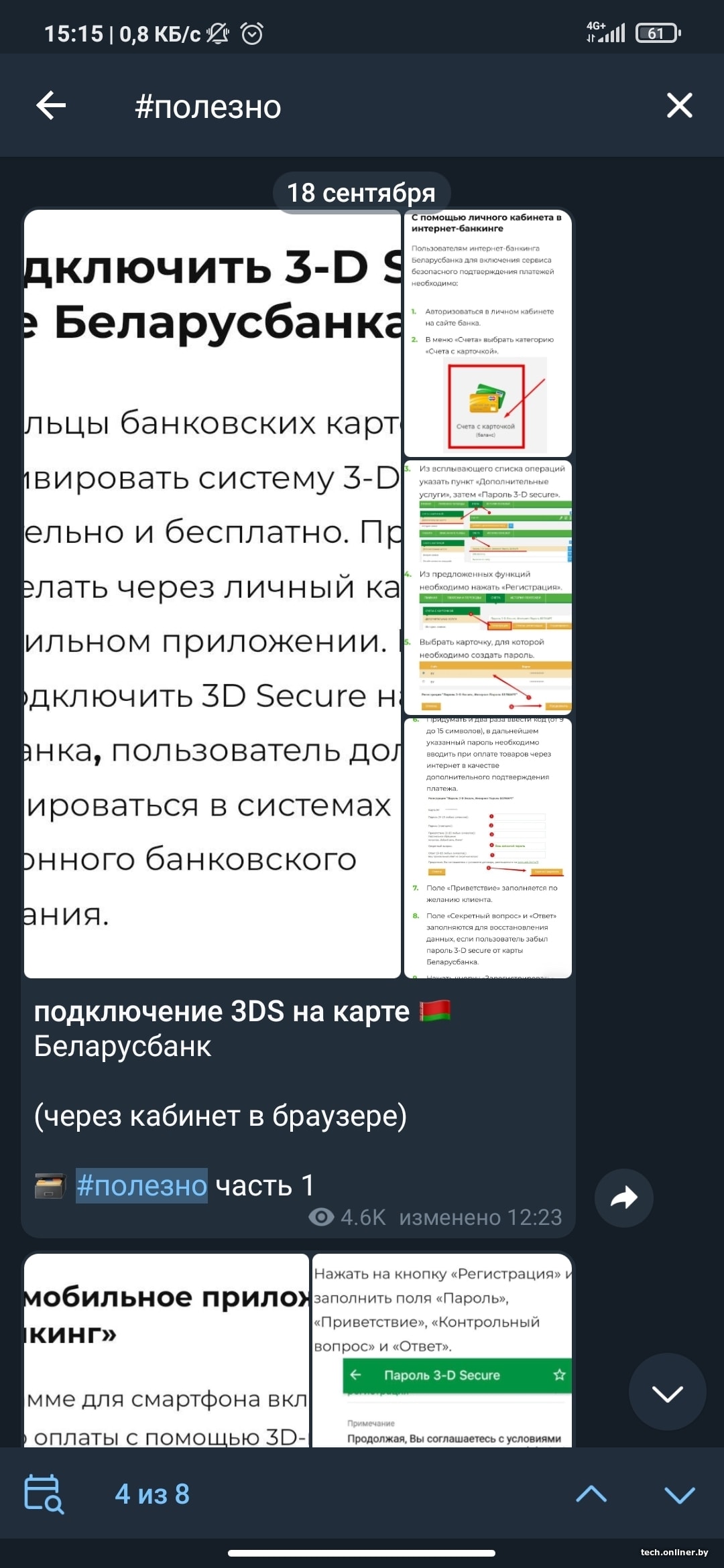

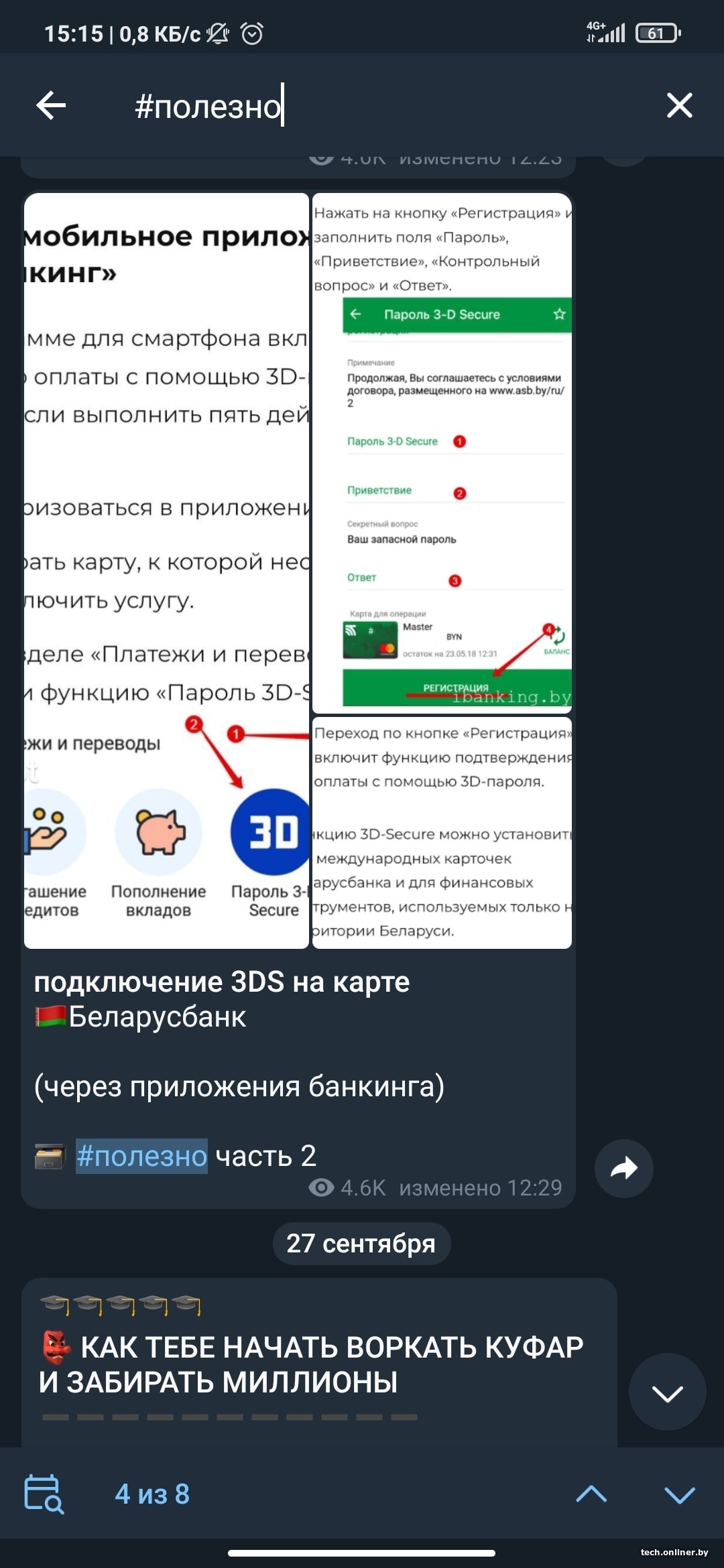

Для некоторых скриптов (наверное, продвинутых) предусмотрена даже демонстрационная версия. В ней предоставлена возможность создать поддельную копию страницы реального объявления — такая затем используется в «реале» для поддельных продаж. Подсунув ее жертве, можно выманить все данные платежной карты. То есть в теории мошенник получает возможность переводить средства на свое усмотрение, если владелец карты, который уже повелся на уловку, не предпринял дополнительные шаги к обеспечению безопасности типа 3-D Secure и подобных (но, судя по всему, это не всегда спасает цель мошенников от потери денег).

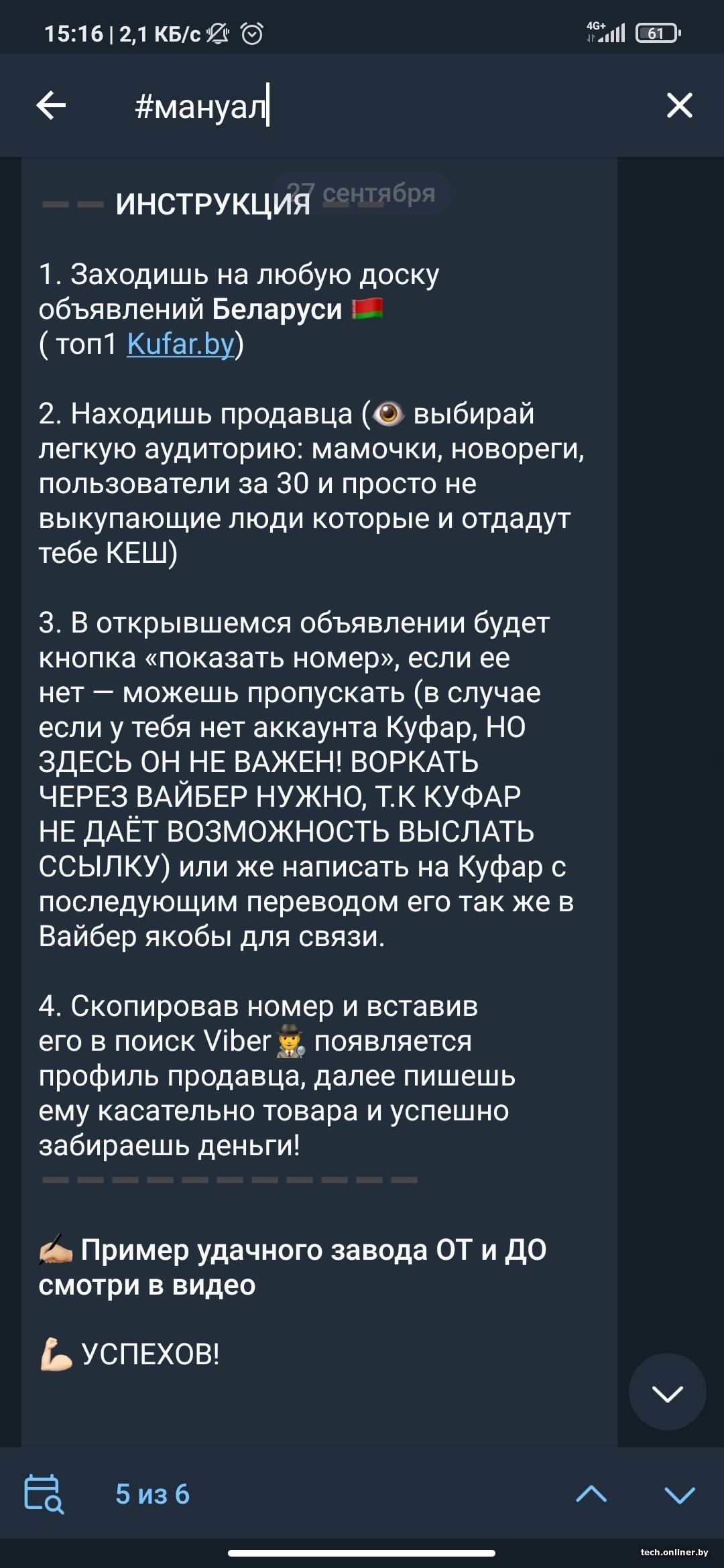

Иногда процессу «нападения» предшествует сбор информации о площадке. Для этого применяют так называемые парсеры. С их помощью мошенники получают базу с объявлениями — согласно заданным параметрам: например, за определенный период времени и с определенной ценой товара. Затем в зависимости от целей, задач и возможностей лидера группировки массив распределяется между участниками группы.

Крупные группировки, судя по всему, состоят из команды «единомышленников»: это как минимум организатор, а также «сотрудники» техподдержки (помогают «воркерам»). Дополнительные люди требуются для обучения новых исполнителей и иной деятельности (упоминаются дропы, мерчи).

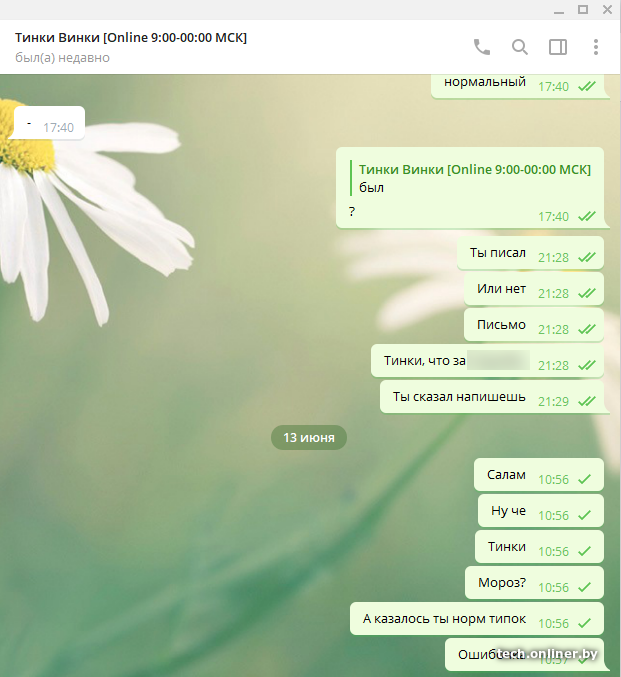

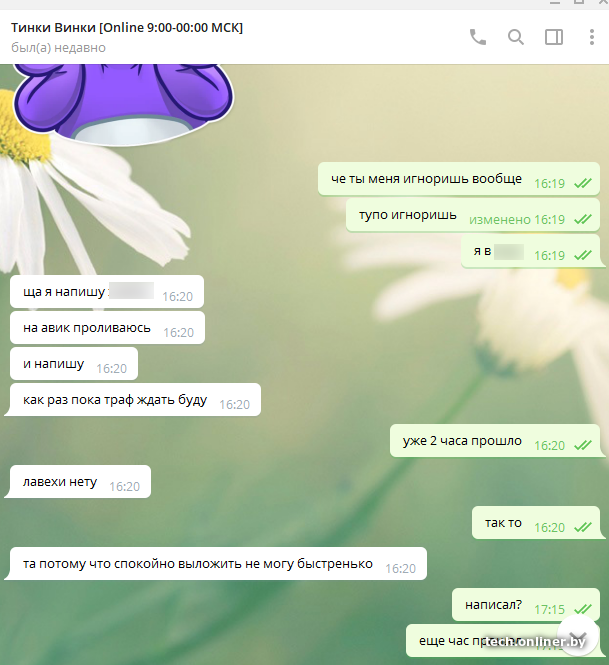

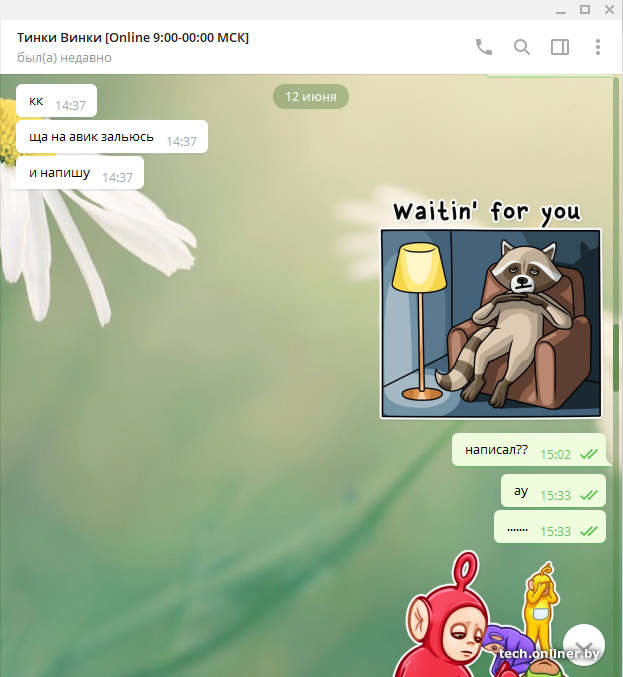

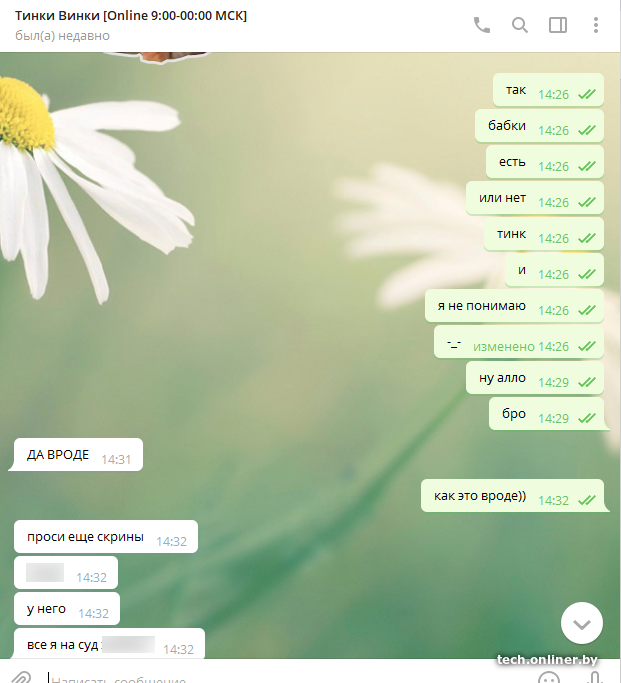

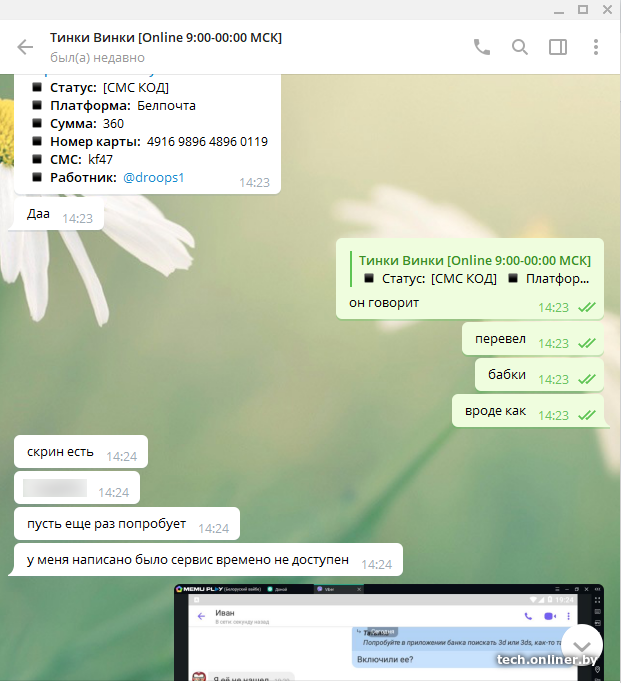

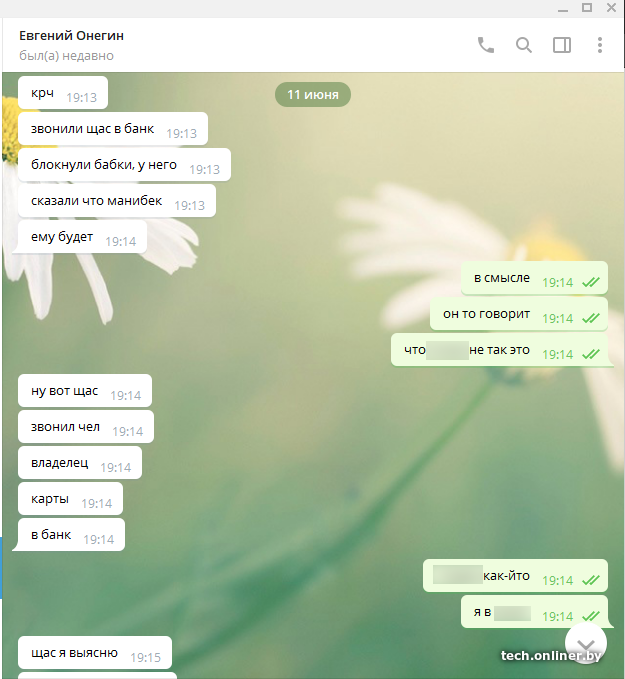

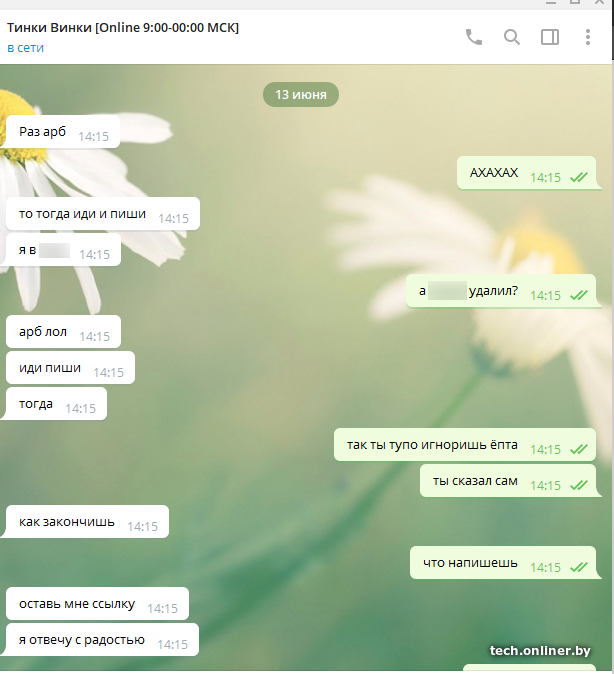

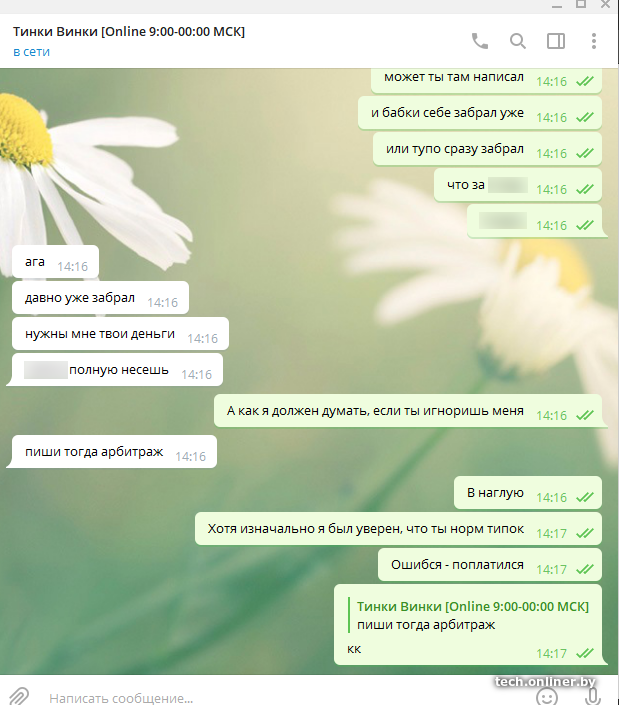

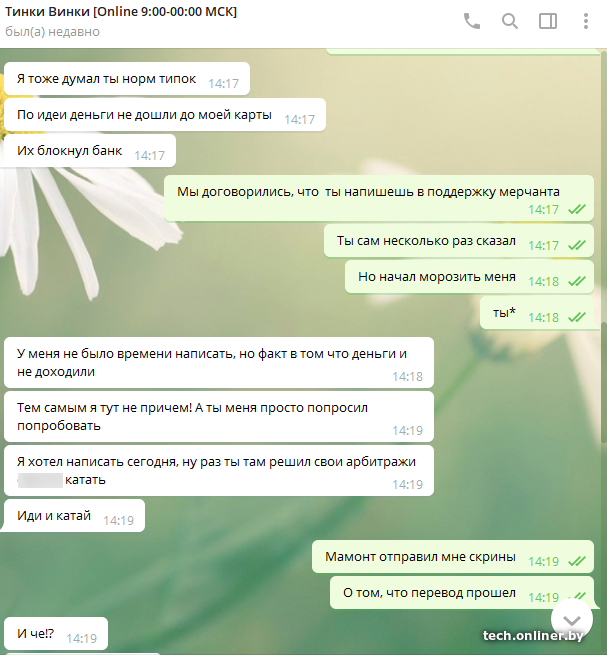

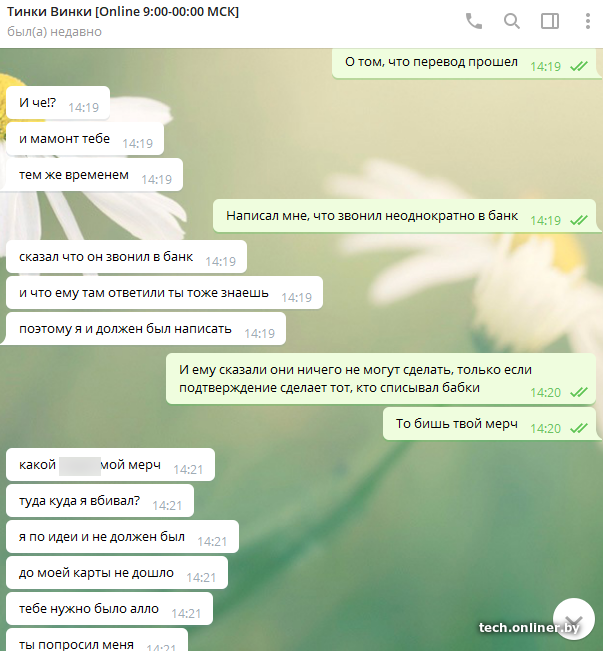

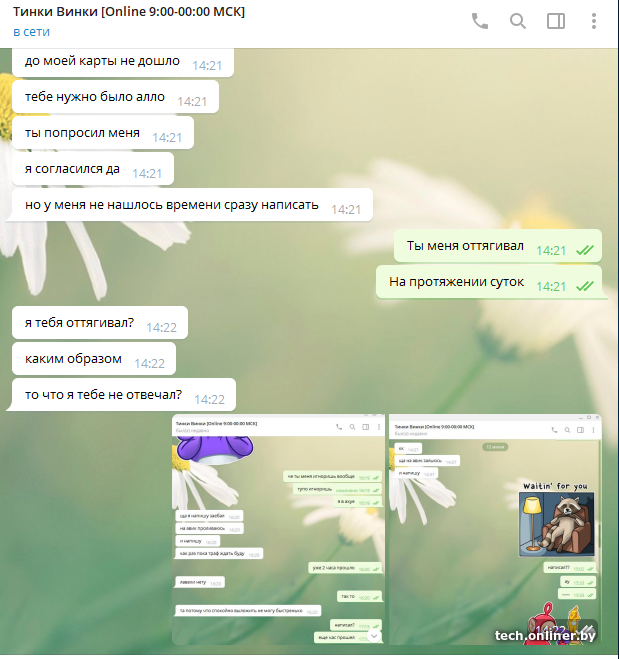

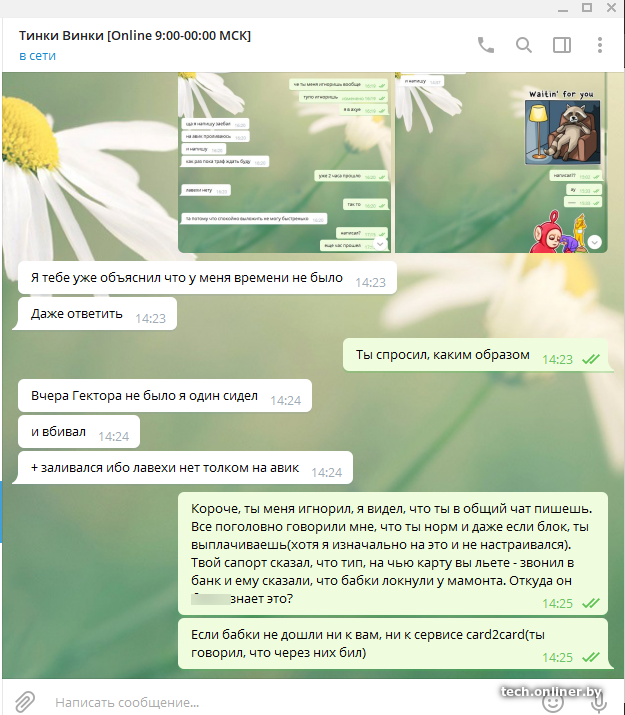

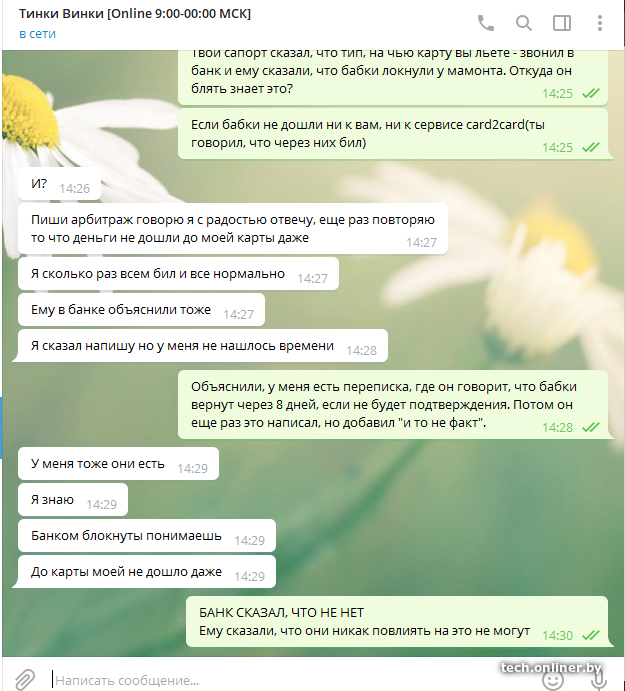

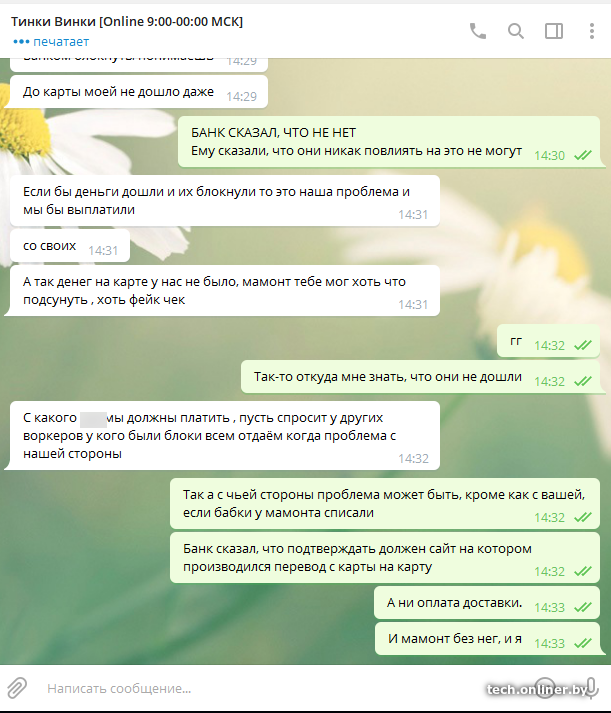

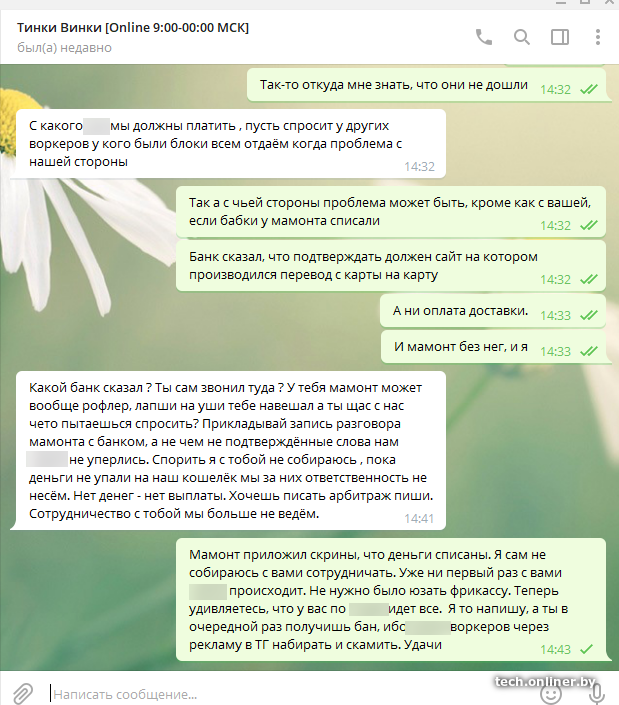

Забавно, однако мошенники, которые занимаются «разводом» пользователей на деньги, тоже умеют негодовать. «Неприятная» ситуация возникла из-за блокировки суммы одним из белорусских банков. На профильном форуме по этому поводу случились разборки — после того, как в личной переписке «воркер», некто Тинки (видимо, лидер той самой Winky Team) и представитель «поддержки» не смогли найти общий язык.

Попасть в группировку относительно просто: достаточно подать заявку или, как поступил один из читателей Onliner ради эксперимента, «попроситься» напрямую — когда мошенники пытались «развести» его. Как рассказал нам Петр (имя изменено), он уже не впервые столкнулся с подобным «разводом» — и после очередной попытки попросился в армию «воркеров».

После непродолжительной беседы «агент под прикрытием» оказался внутри системы — наверняка туда также попадают и сотрудники органов, призванные заниматься реальными преступлениями в сфере «высоких технологий».

Благодаря «засланному казачку» нам удалось одним глазом взглянуть на «документацию» — о том, как строится работа. Здесь стараются учитывать все аспекты взаимодействия с жертвами, дают рекомендации: например, о том, что следует выбирать наиболее уязвимые слои населения, к которым отнесли «мамочек», «пользователей за 30» и «новорегов» (тех, кто только зарегистрировался на площадке и не до конца в курсе, как все работает).

Судя по всему, в Беларуси нет практики заводить дело, если мошенники не смогли выудить деньги у жертвы — так бывает, когда человек владеет информацией. Один из читателей Onliner едва не попался на удочку, вовремя спохватился, но заявление в милицию написал.

«История не получила продолжения, потому как из РУВД пришел ответ на мое заявление, что, мол, нет состава преступления, так как его по факту и не было (то есть деньги-то у меня так и остались на карточке), а вычислить мошенника по предоставленной информации не представляется возможным», — рассказал он.

Победить эту заразу будет непросто, поэтому в данном случае как нельзя лучше подходит поговорка «Спасение утопающих — дело рук самих утопающих». Мы в очередной раз предлагаем несколько советов, которые хоть отчасти помогут в этом деле.

Как можно понять, что перед вами мошенник?

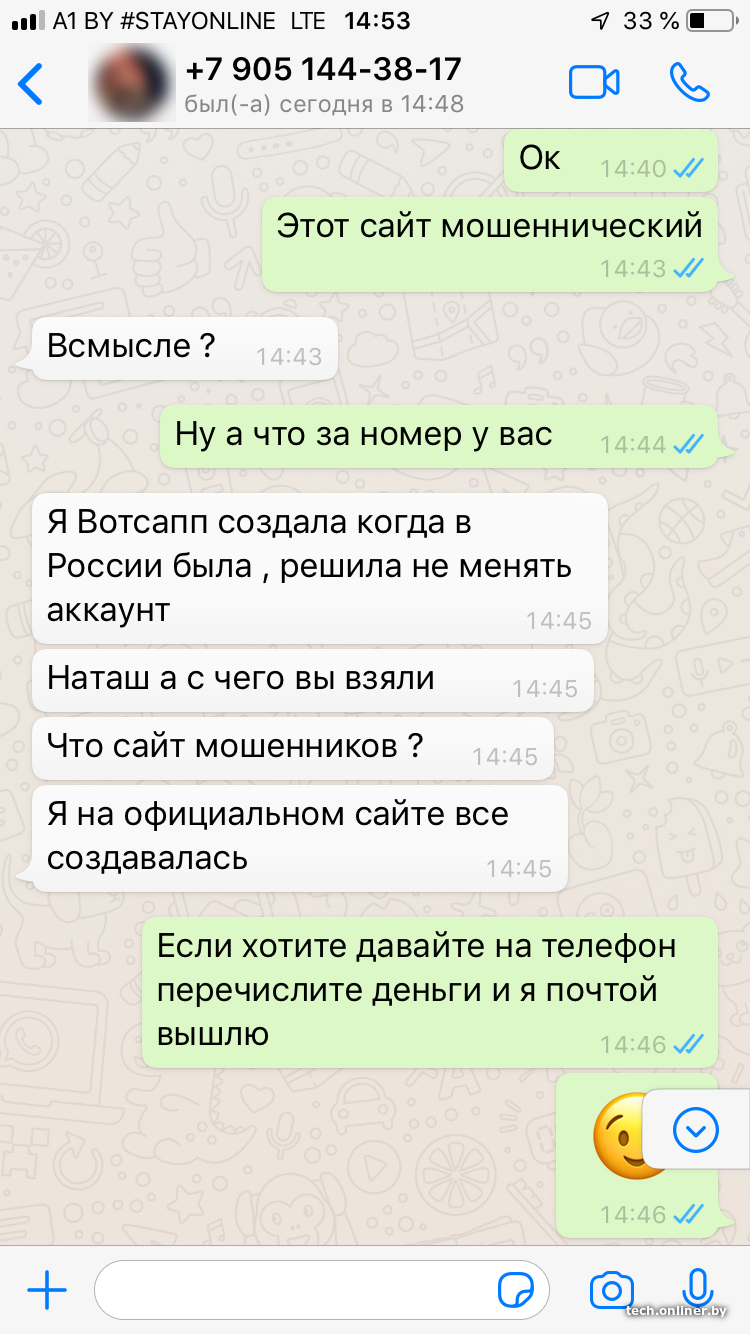

1. У «покупателя» часто иностранный номер, поэтому на разговор по телефону они не соглашаются.

Некоторые белорусы привыкли хранить номера в устаревшем формате — 8029 (025, 033, 044), поэтому, увидев международный вариант +375 29 (25, 33, 44), начинают путаться в цифрах. Этим пользуются мошенники, подбирая похожие. +374 или +371? В длинной череде цифр не обратишь внимания. Даже +380 почти наверняка пройдет мимо сознания. Это актуально как для «развода» на торговых площадках, так и при звонках от «служб безопасности» банков.

Кстати, если ваш номер телефона не указан в объявлении или скрыт, у вас обязательно попробуют его выведать — чтобы связаться через мессенджер (обычно это Viber). Тогда вы и сможете узнать мобильный номер «покупателя».

Важно: мошенники также используют и белорусские номера (вероятно, это может быть как подмена реального номера, так и SIM-карты, полученные в обход существующих правил).

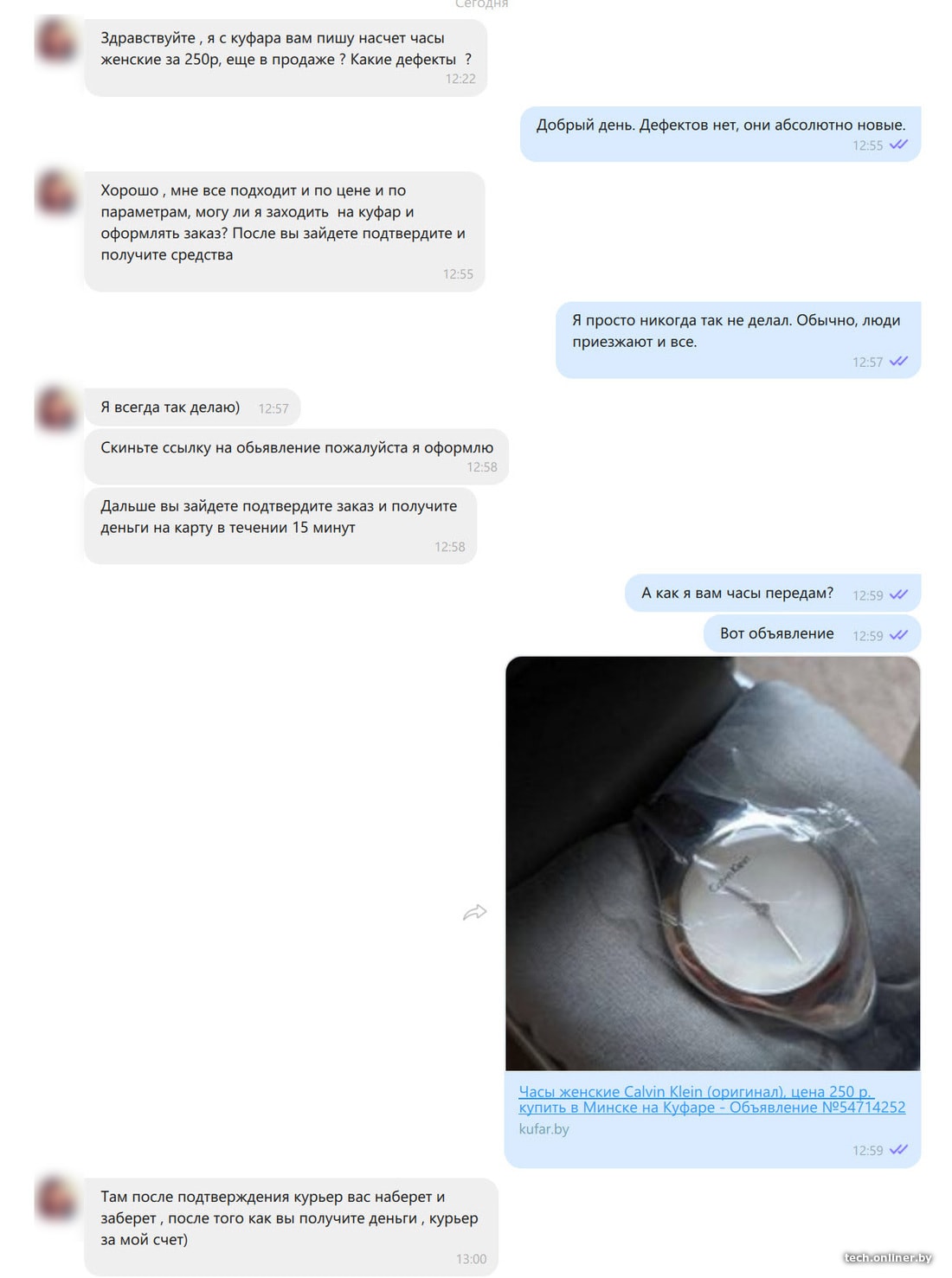

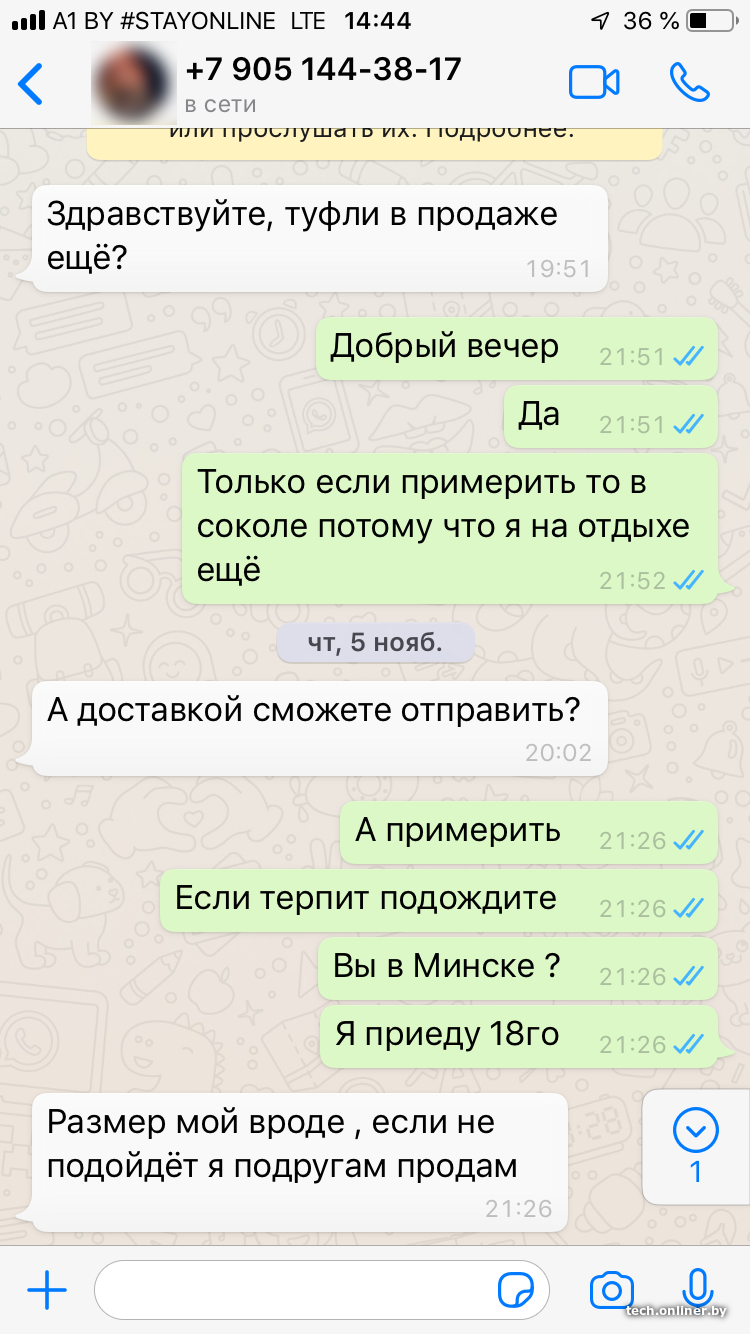

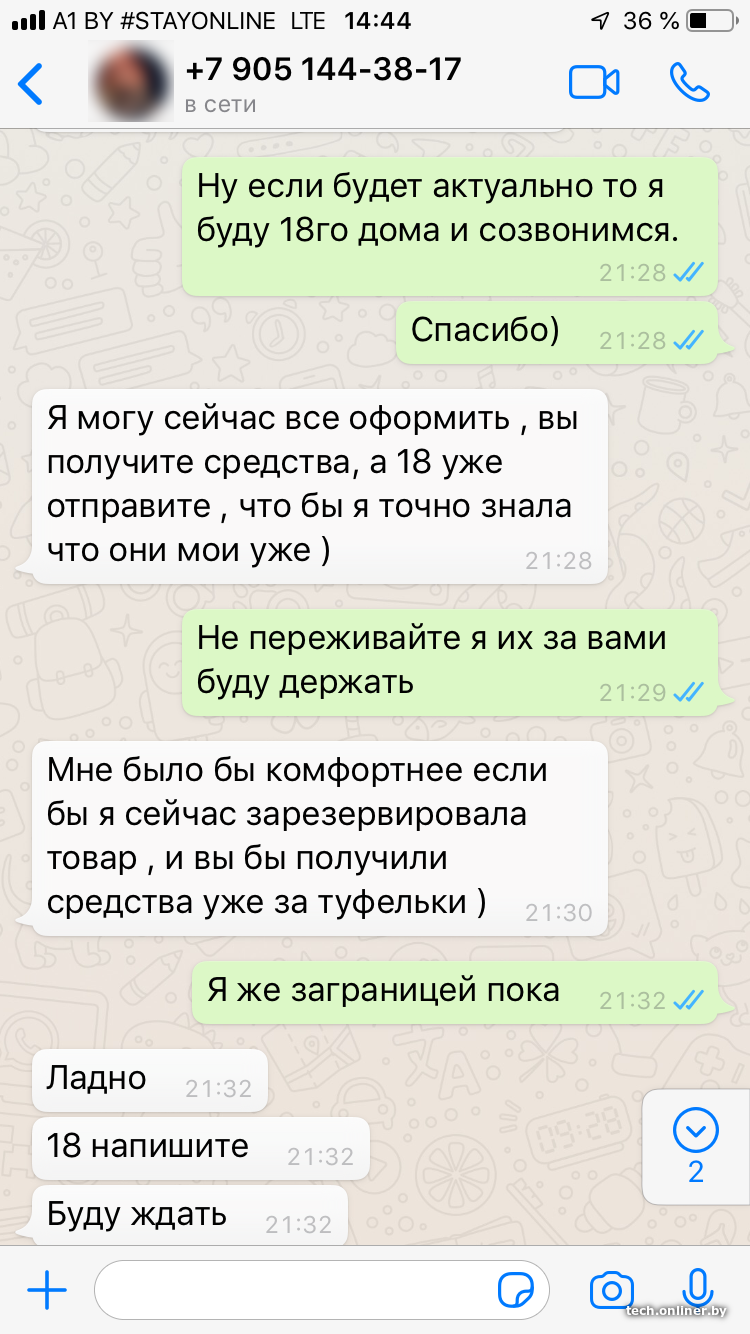

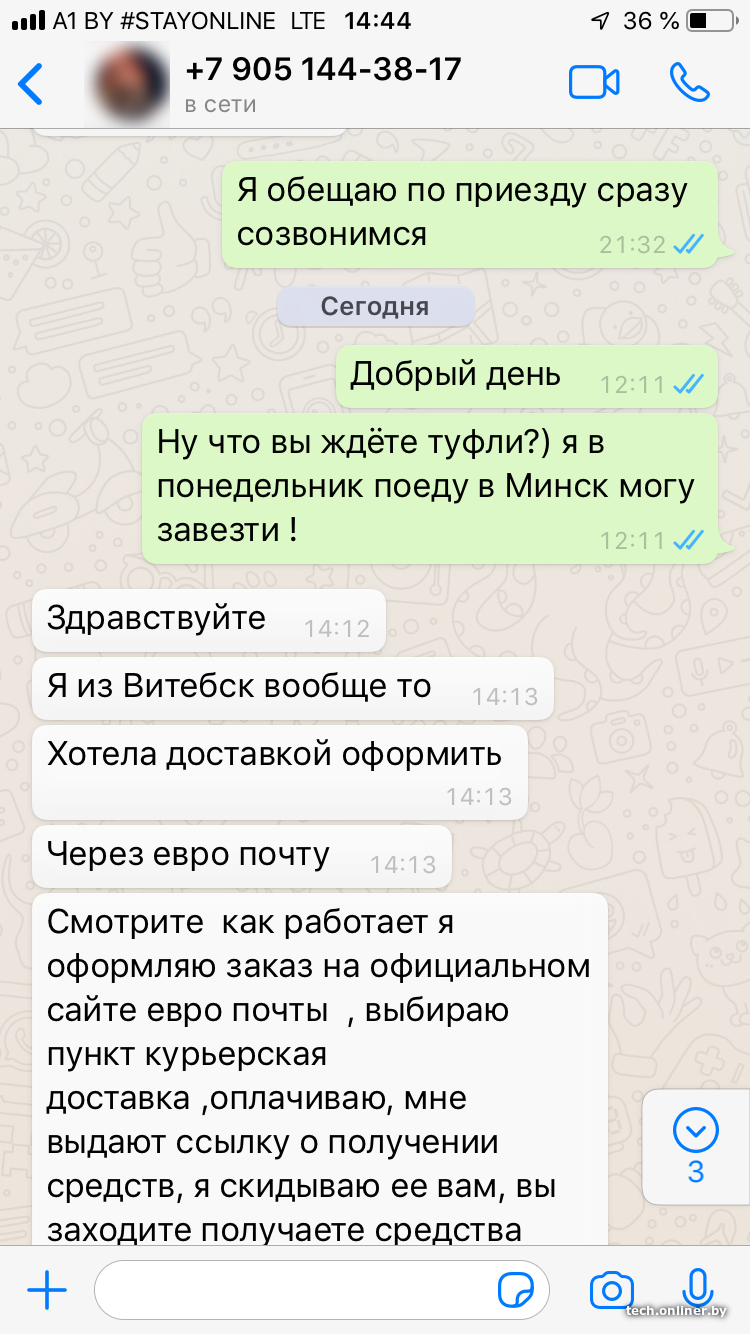

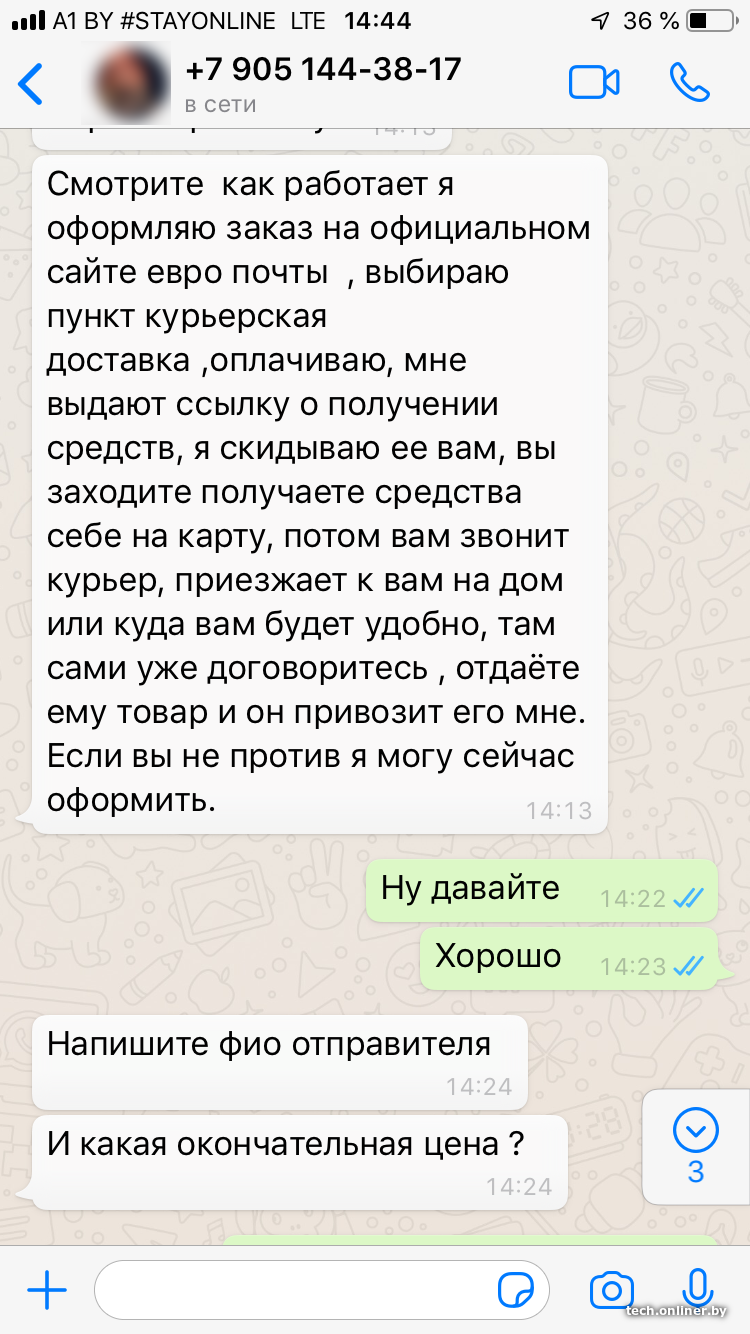

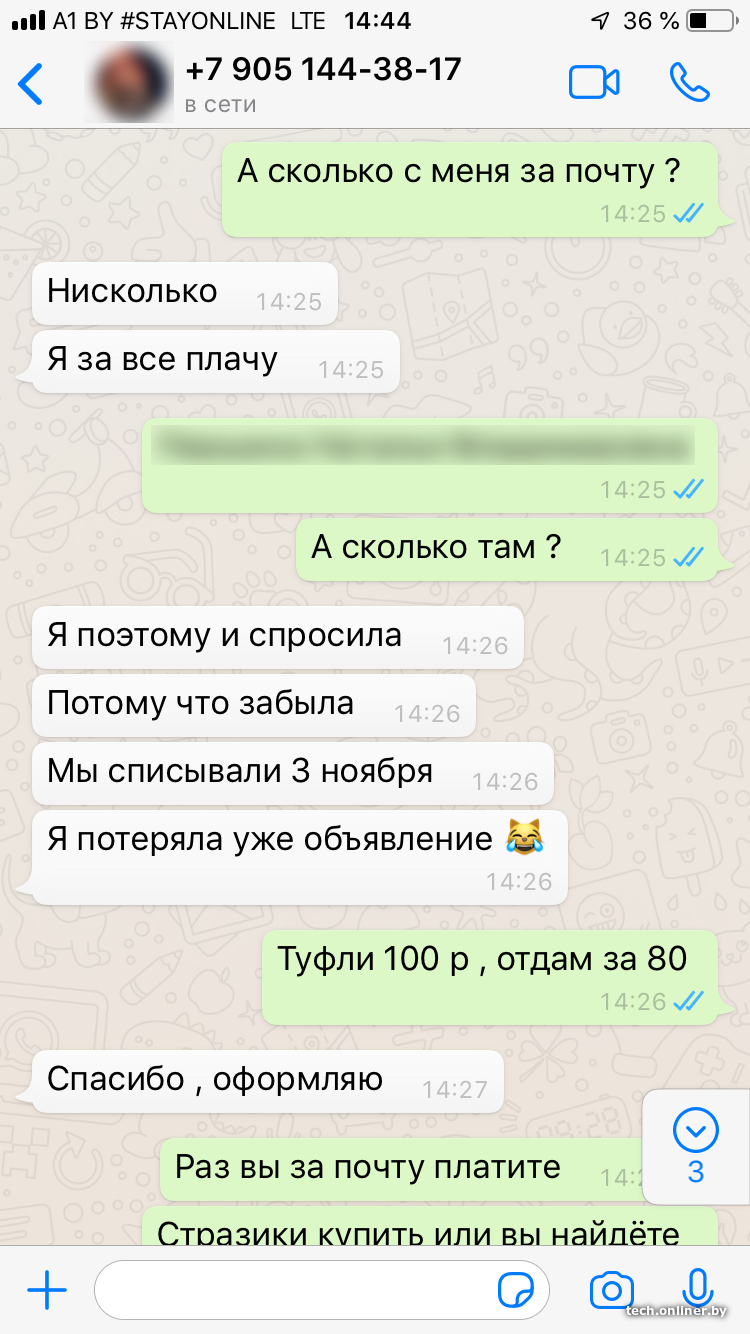

2. Разговор обычно начинается примерно одинаково и наверняка содержит ключевой посыл, который звучит по-разному, но смысл один и тот же: «Встретиться не сможем (я на Марсе, в другом городе, машина сломалась, „корона“ и так далее), поэтому отправлю к вам курьера, который заберет товар».

Через очень короткий промежуток времени вы получите сообщение с заверениями, что оплата прошла, вам покажут поддельный чек (скорее всего, электронный) и попросят заполнить электронную форму для якобы получения денег.

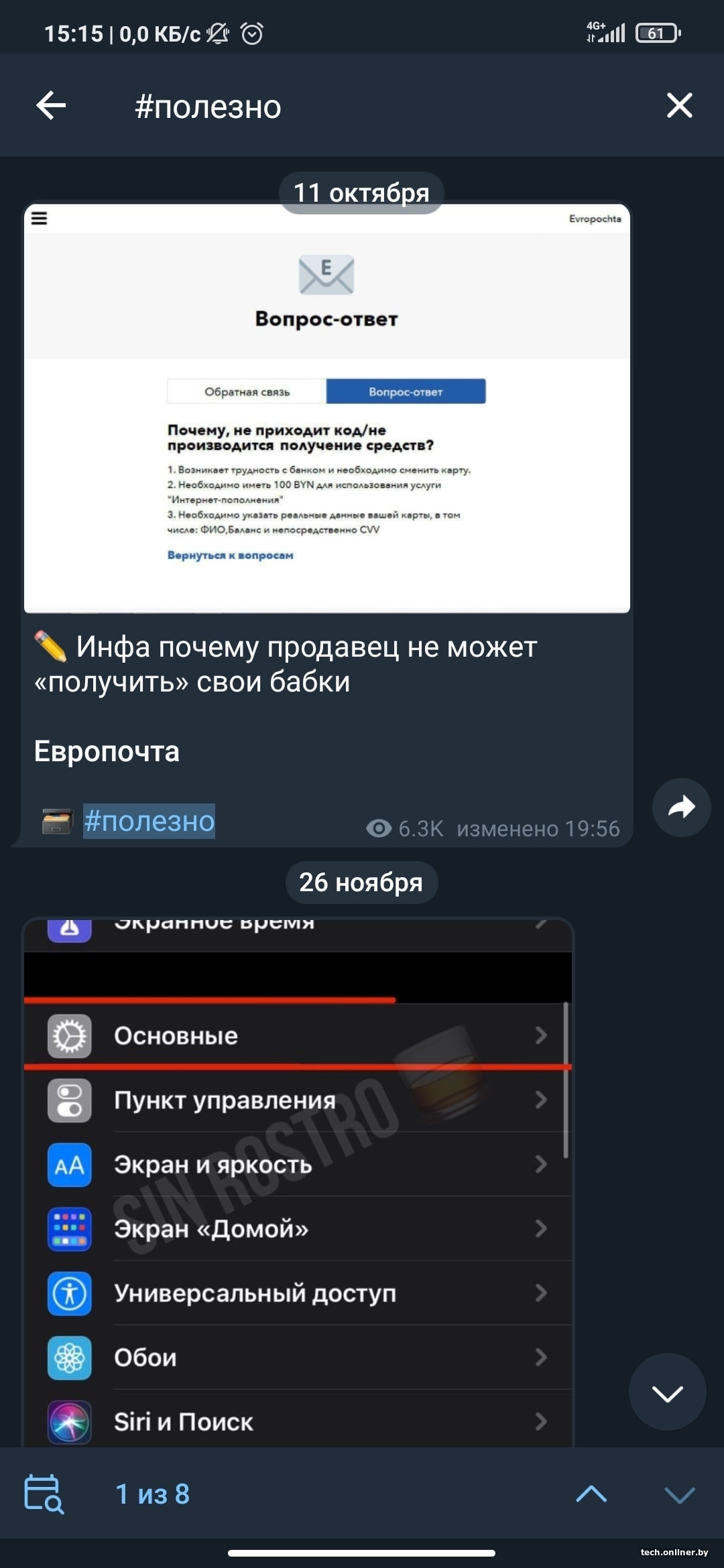

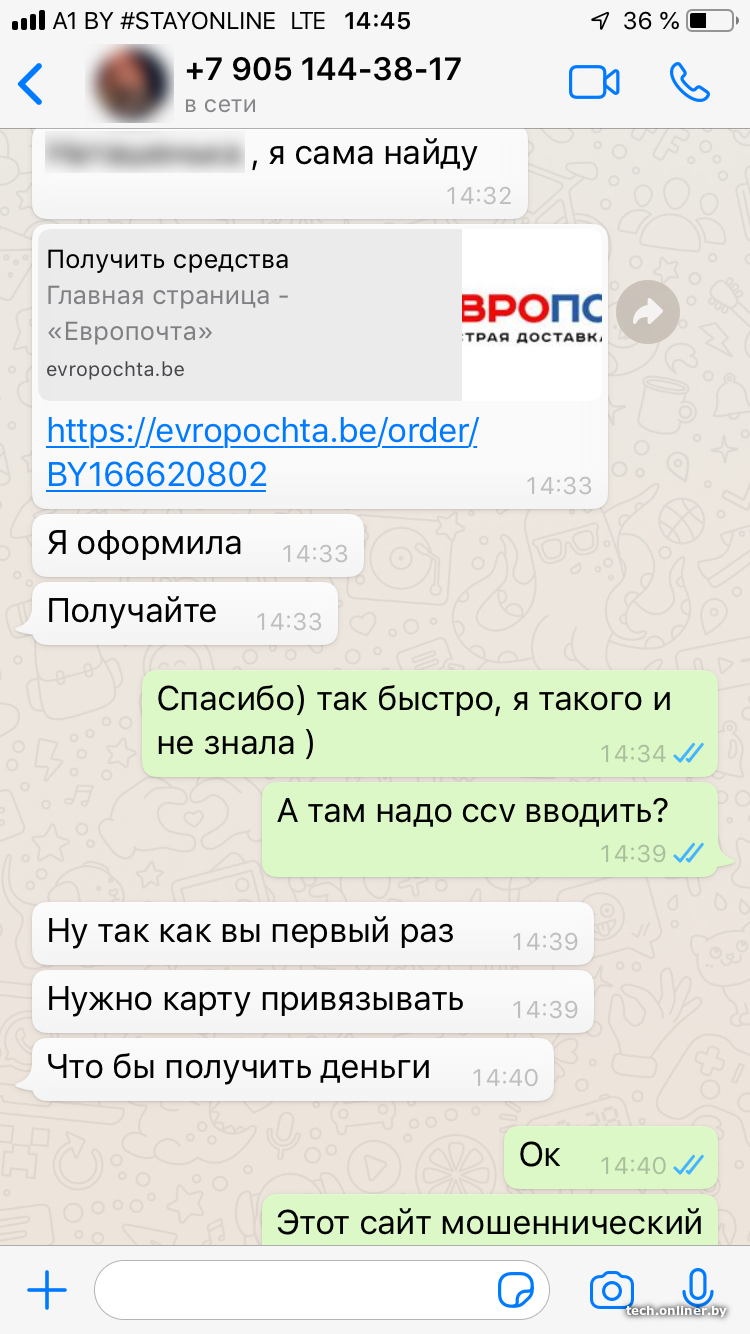

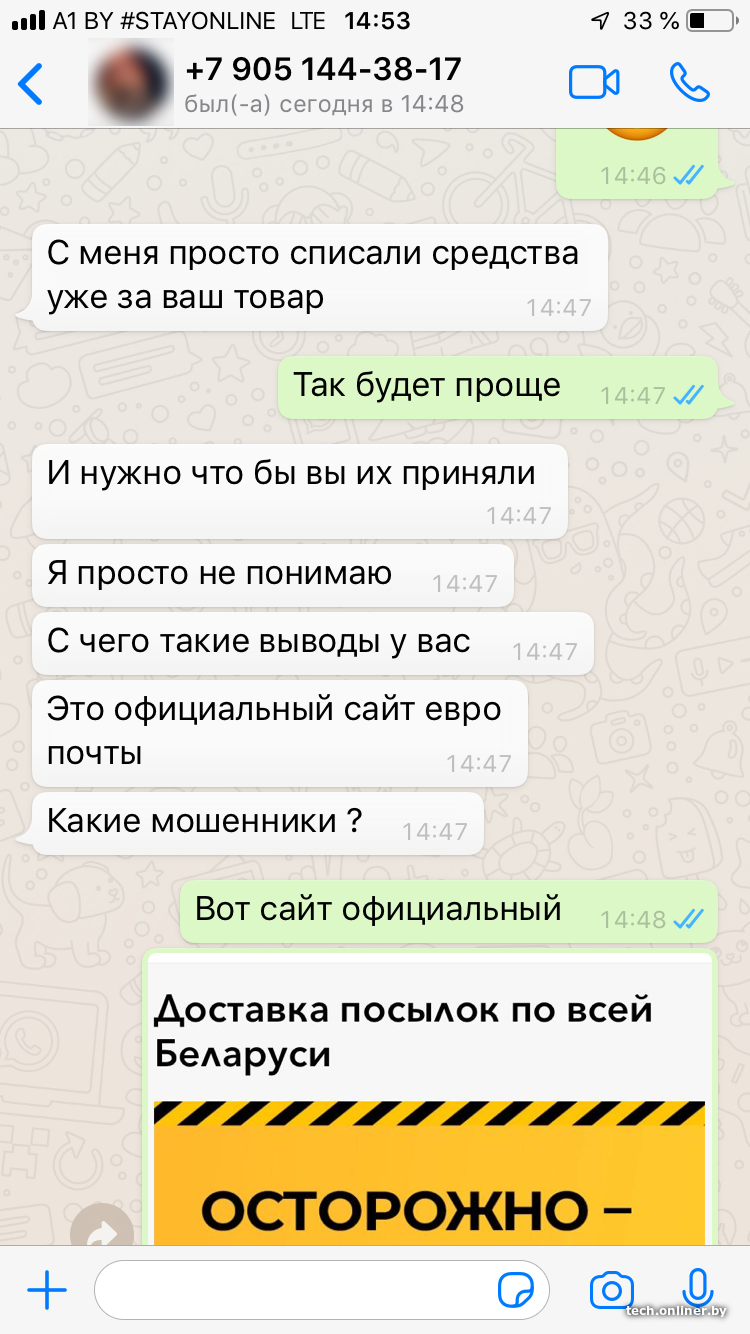

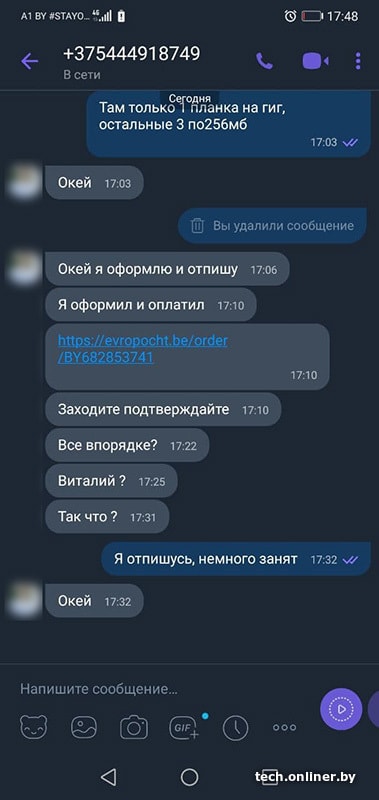

На этом этапе вас могут отправить на сторонний сайт (у нас как минимум есть примеры evroposchta.by и evropocht.be, но это может быть любой другой: зарегистрировать новый домен занимает совсем мало времени, часто выбирают известные компании, в том числе «Белпочту»).

Важно: никто не будет заказывать курьера для получения от вас товара. Сами представьте: вы покупаете у кого-то компьютерную мышь (ходунки, платье, помаду и тому подобное) — и предлагаете прислать курьера? Да ладно!

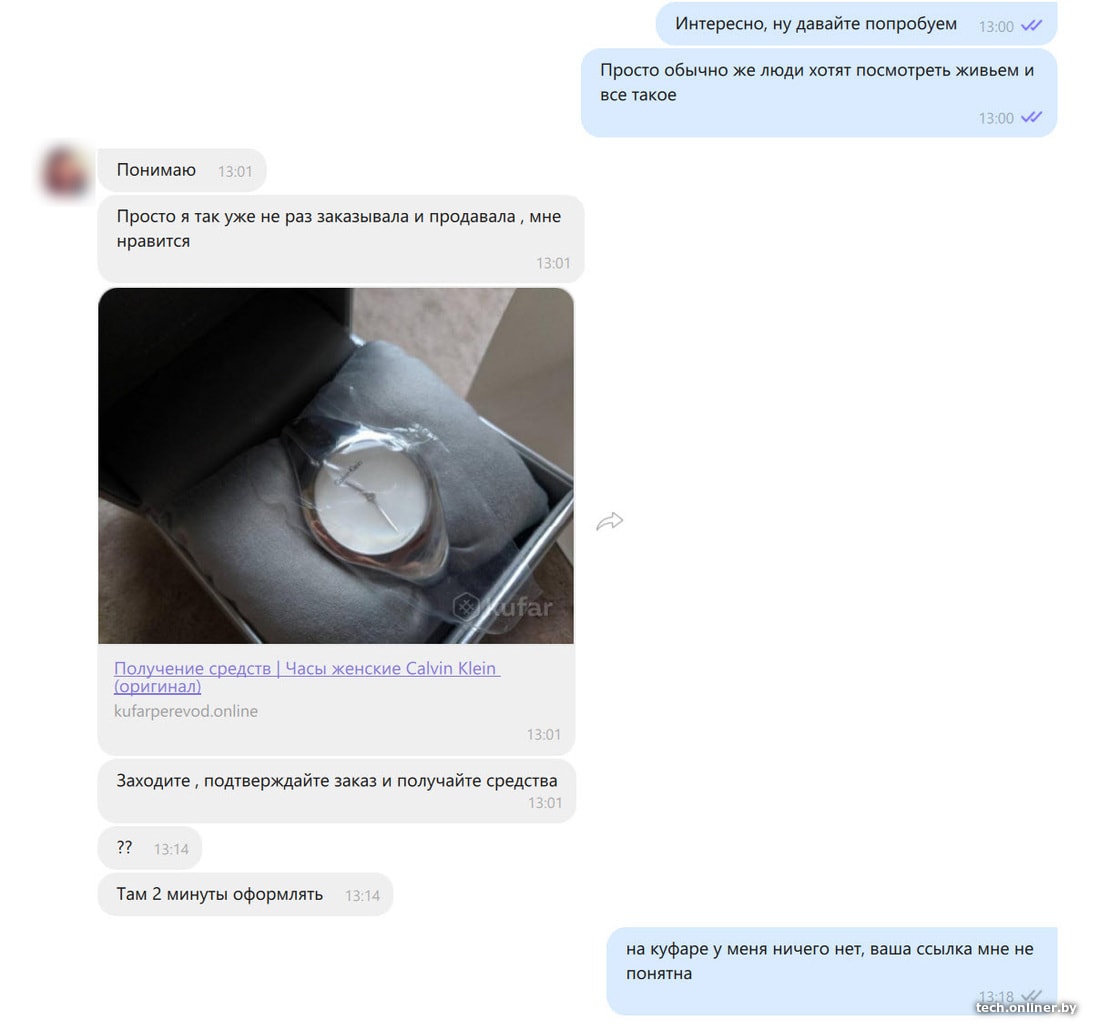

3. В мессенджере или личных сообщениях вам отправляют ссылки на сторонние сайты, которые имитируют адреса площадки, где вы размещали объявление, но отличаются доменом первого уровня. То есть это будет не vasyapupkin.by, а vasyapupkin.mx, vasyapupkin.me — вместо by окажется что-то другое. Или vasyapupkin.by.com — похож, да не он. Адрес может быть еще длиннее: vasyapupkin.hroom.by.com и так далее — все для отвлечения внимания.

Не переходите ни по каким ссылкам, полученным от неизвестных.

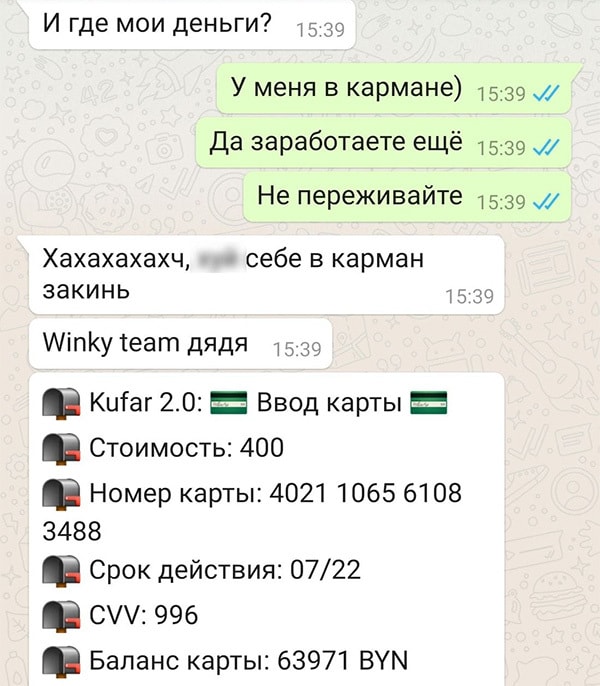

4. На «левом» сайте от вас потребуют ввести данные банковской карты: ее номер, срок действия, имя, фамилию и, наконец, CVV. Вся эта информация попадет к мошенникам. Если вы введете ее, вас могут попросить прислать код верификации из SMS — «чтобы уж точно деньги дошли». Примерно в этот момент вы лишаетесь всех денег на карте, которая полностью скомпрометирована.

Торговые площадки обычно имеют встроенные системы платежей, поэтому про переводы, когда кто-то неизвестный присылает вам какие-то ссылки, надо забыть. Если вас уговорили получить деньги переводом на карту, CVV не требуется, ввод данных карты с вашей стороны в принципе не нужен. То же касается кода в SMS: передавать его при проведении платежей никому категорически нельзя (об этом пишут в самих SMS).

Вновь пример: посмотрите на любой сервис перевода денег с карты на карту — обычно достаточно номера карты получателя. А вот отправитель указывает все данные — от номера до CVV.

5. Вам присылают фотографии карты, с которой якобы происходит перевод денег, могут прислать и фотографию паспорта. Снова включите логику: покупая товар (обычно в этих схемах — бэушный и часто недорогой), вы будете слать продавцу фотографии документов и карты?

Если советы кажутся вам банальными, будьте уверены: не все такие «продуманные». Расскажите об этих схемах родителям и друзьям. Вы будете удивлены, узнав, как много вокруг доверчивых людей.

«Беларусбанк точка бэ-у»

Существует еще множество других схем «развода». В некоторых вы можете выступать в качестве покупателя (удалось найти что-то нужное по очень заниженной цене). Алгоритм отъема денег будем похожим: вот пример с подделкой под курьерскую службу, а вот — с «Белпочтой».

Не снижается популярность мошенничества от имени служб безопасности банков. В редакцию Onliner прислали несколько записанных разговоров с «представителями» финансовых учреждений, одну из них мы публикуем. Это чрезвычайно занимательная беседа, так как «сотрудник» с характерным акцентом просит информацию, которой либо должен владеть по умолчанию, либо это не его дело. И в тему и не очень повторяет: «Я вас понял, фиксирую данную информацию». Его «коллега» также читал эту мантру.

Белорус пояснил, что, когда понял подоплеку разговора (службы безопасности не звонят по Viber, Telegram и тем более WhatsApp!), включил запись с другого мобильника — отсюда и качество. «Есть еще скриншоты переписки, но это больше обмен матерными. Звонок был с номера с кодом +372», — добавил мужчина. Мы удалили из записи отрезки, не имеющие отношения к разговору по телефону, а также длинные паузы.

Будьте осторожны!

Кстати, на форуме Onliner есть ветка, посвященная теме безопасности интернет-платежей.

Читайте также:

- «Чудо-женщина», «Избави нас от лукавого». Лучшие фильмы декабря

- Диктатор, киберпанк и оруэлловская ферма животных. Самые ожидаемые игры зимы 2020/2021

- Сэкономить 600 дней жизни на мытье посуды. Советы по выбору посудомоечной машины

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш Telegram-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onliner без разрешения редакции запрещена. nak@onliner.by