Надо ли заклеивать веб-камеру и как остановить слежку Google?

За нами следят. Чаще всего с нашего молчаливого согласия, но иногда и без такового. Каждый клик и поисковый запрос складируются в чуланчике крупных интернет-корпораций, а через глазок веб-камеры в вашу комнату то и дело пытаются заглянуть скучающие хакеры. Как избавиться от следов виртуальных и вполне реальных прогулок, стоит ли заклеивать веб-камеры и зачем злоумышленнику пароль от вашего холодильника? Объясняем на конкретных примерах.

Зачем двухфакторная аутентификация и пин-код на симке?

Миллиарды пользователей интернета вольно или невольно являются клиентами компании Google. Кто-то использует только почту, кто-то — «облачное» хранилище или сервис по хранению фотографий, кто-то просто гуглит информацию. Но все пользователи Android-смартфонов не могут избежать регистрации в сервисах Google при активации аппарата. В противном случае его функциональность будет максимально урезана. Например, человек не сможет качать приложения из Google Play.

И за всеми этими миллиардами владельцев Android-смартфонов Google следит. Причем фиксироваться могут не только действия в сервисах компании, но еще и передвижения людей. Советскому КГБ такое и не снилось.

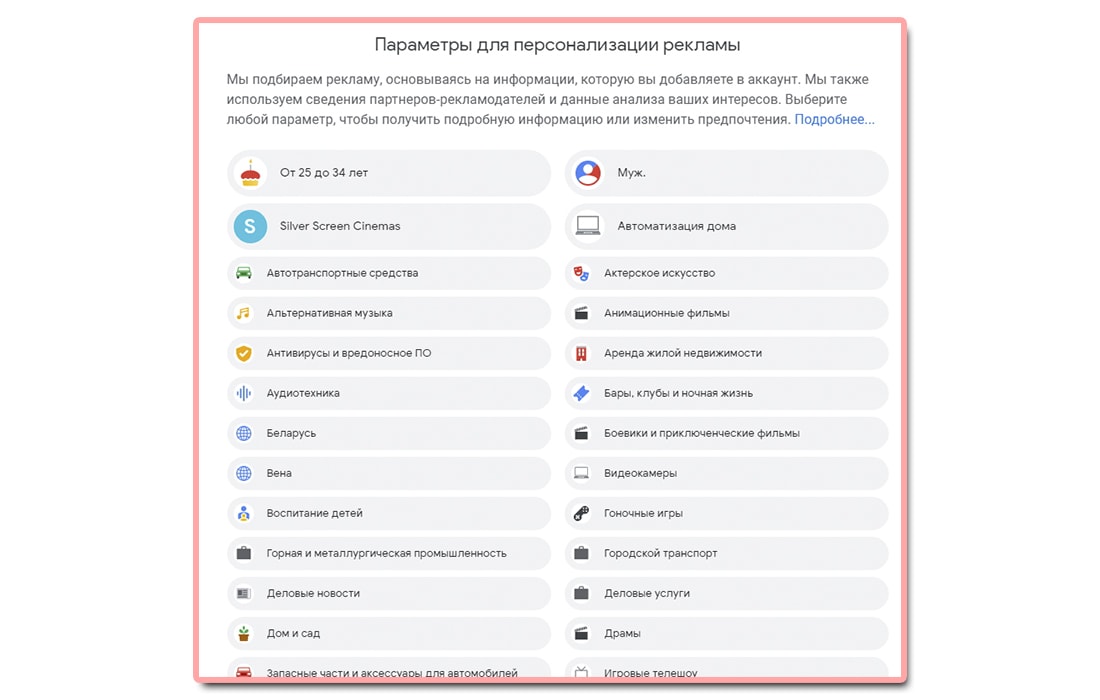

В первую очередь делают это для таргетированной рекламы. Рекламодателям очень нравится, когда их товар видят именно те люди, которые могут его купить. Если пройти по этой ссылке на страницу «Настройки рекламных предпочтений», то можно понять, каким вас видит рекламодатель.

Например, у меня одним из главных интересов значатся кинотеатры крупной сети, потому что я посещал сайт этого рекламодателя. «Корпорация добра» отмечает, что никому не продает наши личные данные. Тем не менее компания их активно использует при подборе той рекламы, которая максимально эффективно будет работать именно на вас.

А информацию о нас Google черпает из всех доступных источников. Чтобы убедиться в этом, достаточно посетить страницу «Мои действия», где отображена ваша активность во всех приложениях и сервисах, связанных с Google. Там можно узнать, что вы ищете в интернете, какие новости читаете, какие видео смотрите и что говорите своему смартфону. У всех этих действий есть галочки. Если их снять на вот этой странице, Google больше не будет следить за вами. Наверное.

Отключить можно и историю местоположений — вашу личную «Хронологию», которую можно просмотреть в сервисе «Карты». У меня там, например, хранится вся история перемещений с мая 2015 года. Именно поэтому я знаю, что 20 мая 2015 года ходил на вечерний киносеанс в центре Минска, предварительно поужинав на проспекте Независимости. А 20 сентября 2016-го заходил в «Академкнигу».

Наверное, многих такие подробные сведения (пускай часто и ошибочные) могут напугать. Хорошо, если вся эта информация доступна лишь владельцу аккаунта, но никто ведь не застрахован от его «угона». А потому на современном этапе необходимо озаботиться двухфакторной аутентификацией для всех своих аккаунтов. Она заключается в привязке входа к номеру телефона: даже если пароль от аккаунта попадет не в те руки, злоумышленник может застопориться на втором этапе проверки.

Конечно, это не панацея. Недавно у ведущего популярного российского подкаста «Завтракаст» Тимура Сейфельмлюкова украли мобильный телефон, вытащили сим-карту и с помощью двухфакторной аутентификации взломали некоторые аккаунты. Проблема заключалась в том, что пин-кода на этой сим-карте у Тимура не было. Не будьте как Тимур.

Не забудьте поставить и запомнить пин-код на свою сим-карту.

— チム—ルセ (@Timque) August 11, 2019

При желании все озвученные выше данные из аккаунта Google можно упаковать в один большой архив и забрать с собой. Например, если вы вдруг захотите навсегда удалить свой аккаунт Google. В такой архив могут войти все ваши фотографии из сервиса «Google Фото» или «Диска», а также все загруженные на YouTube видеоролики.

Стоит понимать, что такой слежкой за пользователем в рекламных целях занимается не только Google. К примеру, разработанная компанией «Яндекс» технология «Крипта» личными данными пользователя не распоряжается, но может навешивать на него ряд идентификаторов. Скажем, «владелец кота» или «мотоциклист». Эти идентификаторы безымянному пользователю присваиваются на основе поисковых запросов, посещенных сайтов, времени выхода в интернет и т. д. И рекламодатели на основе этой информации могут настраивать показ вам своей рекламы.

Популярные соцсети и крупные приложения знают про своих пользователей не меньше, а может быть, даже больше. Как сократить этот поток передаваемой информации? Хорошенько покопаться в настройках этих сервисов, а также в разрешениях мобильных приложений, и отключить у условного Facebook доступ к микрофону или истории местоположений. Как избежать утечки информации к злоумышленникам? Настроить двухфакторную аутентификацию везде, где это возможно, и не забывать про пин-код для сим-карты и разблокировки мобильного телефона.

Почему лучше заклеивать веб-камеру?

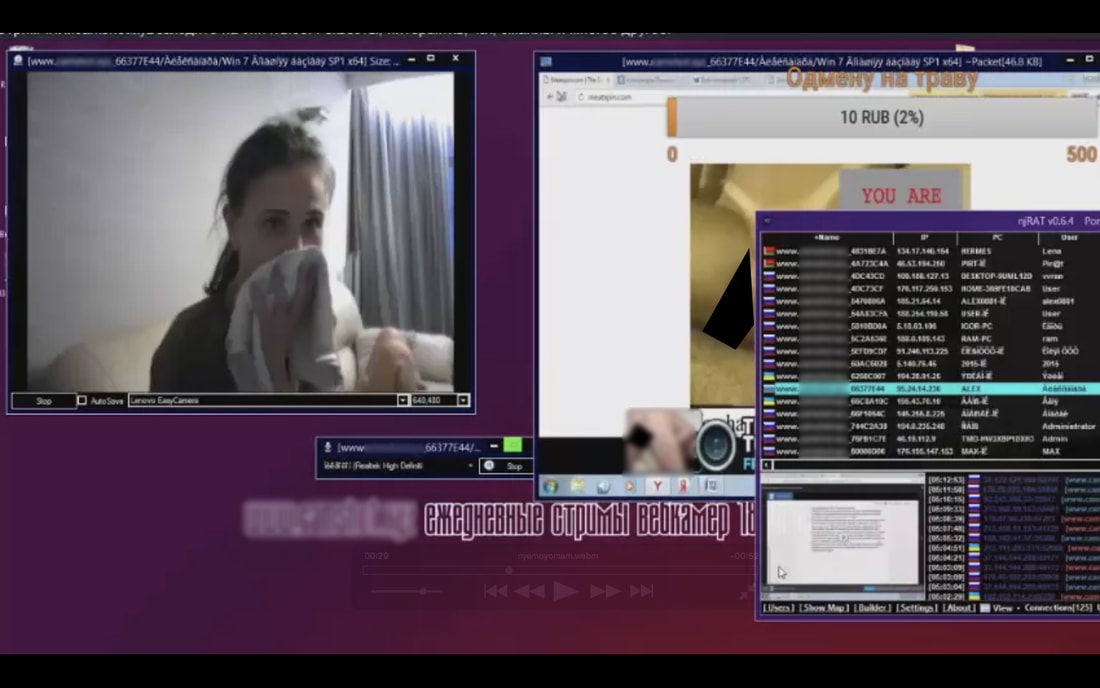

В апреле 2016 года анонимный пользователь имиджборда «Двач» развлекал интернет тем, что в прямом эфире транслировал картинку со взломанных веб-камер разных людей, которые даже не подозревали о том, что за ними наблюдает несколько тысяч человек. Вкратце это и есть ответ на вопрос, нужно ли поддаваться паранойе и заклеивать глазок веб-камеры на ноутбуке. Но давайте обсудим это в контексте нашей темы «Интернет-шоу» чуть подробнее.

У всех жертв взломщика на компьютере была установлена бесплатная программа MediaGet — менеджер загрузок, предназначенный для скачивания торрентов и видео из интернета. С помощью программы для удаленного сетевого администрирования LuminosityLink и уязвимости в MediaGet злоумышленник подключался к компьютерам и получал практически полный контроль над ними: включал аудио- и видеофайлы похабного содержания, заходил в профили жертв в соцсетях, демонстрировал их личные данные и переписку.

Зачем он это делал? Сам хакер успел дать несколько анонимных интервью перед тем, как исчезнуть. В них он утверждал, что таким образом боролся с пиратством и стимулировал людей покупать лицензионный софт и контент. Тем не менее во время стримов было видно, что злоумышленник получает удовольствие, издеваясь над компьютерами своих жертв. Кроме того, зрители регулярно перечисляли ему небольшие суммы пожертвований, а также делали заказы на «лулзы» над очередной жертвой взлома: например, включить порноролик или российский гимн на полной громкости динамиков.

Как самому не стать жертвой подобного вторжения в личную жизнь? На самом деле довольно просто — не качать софт с сомнительных ресурсов. Он может быть заражен троянскими программами, которые услужливо откроют заднюю дверь для взлома вашего компьютера и доступа к веб-камере. И даже антивирус не всегда вовремя может среагировать на такую угрозу.

Если же вы соблюдаете сетевую гигиену, но полагаете, что у злоумышленников на вас (более бюджетную версию Марка Цукерберга) особые планы, то просто заклейте глазок камеры и отверстие микрофона. Поверьте, ни одному хакеру не будет интересно смотреть в черный экран.

В чем опасность дефолтных паролей?

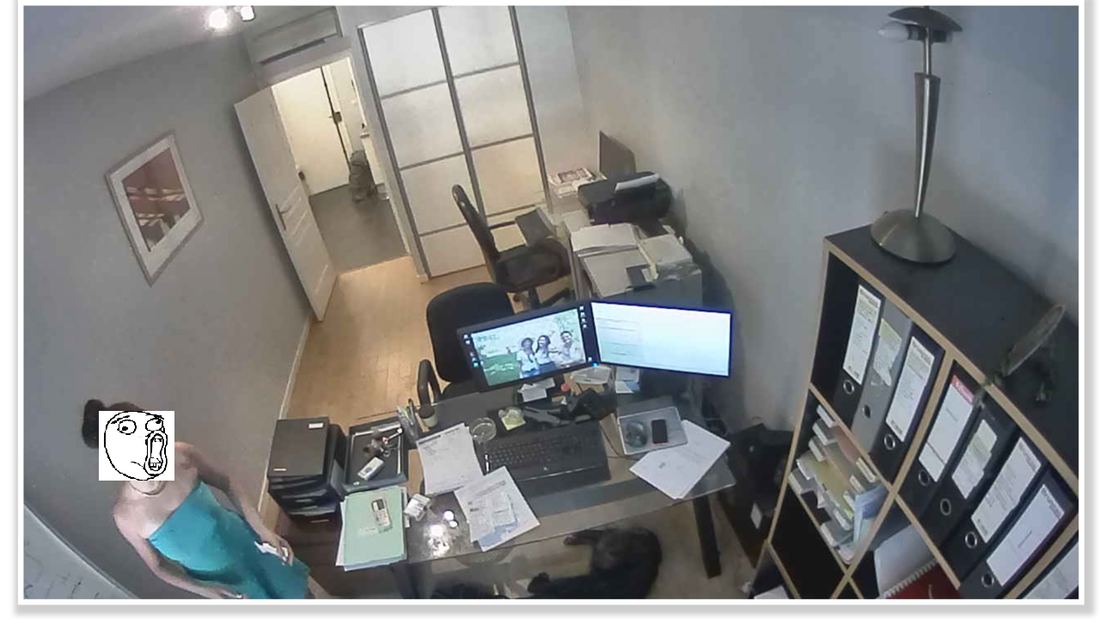

Еще раньше (году в 2009-м) на том же «Дваче» другой пользователь поделился лайфхаком насчет того, как получить картинку не с веб-, а с IP-камеры. Последние обычно устанавливают на производстве, в общественных местах (банки, магазины, бассейны) и даже в частных домах. Преимущество IP-камер заключается в том, что они представляют собой по сути микрокомпьютер, к которому можно подключиться через веб-интерфейс. Сделать это можно с любого устройства при наличии интернета. Это же и беда IP-камер, установку и первичную настройку которых производят слабо знакомые с принципами сетевой безопасности люди.

Собственно, этот веб-интерфейс десять лет назад хорошо индексировался поисковиками. Достаточно было задать в Google часть строчки из соответствующего адреса, чтобы обнаружить огромное количество ссылок, ведущих напрямую к панели управления веб-камерой, установленной в чьем-нибудь офисе. С тех пор много воды утекло, многие модели IP-камер были пропатчены, а пыл ретивых поисковых роботов поумерили, поэтому из поисковика десятки тысяч прямых ссылок уже исчезли. Но отдельные экземпляры до сих пор можно отыскать.

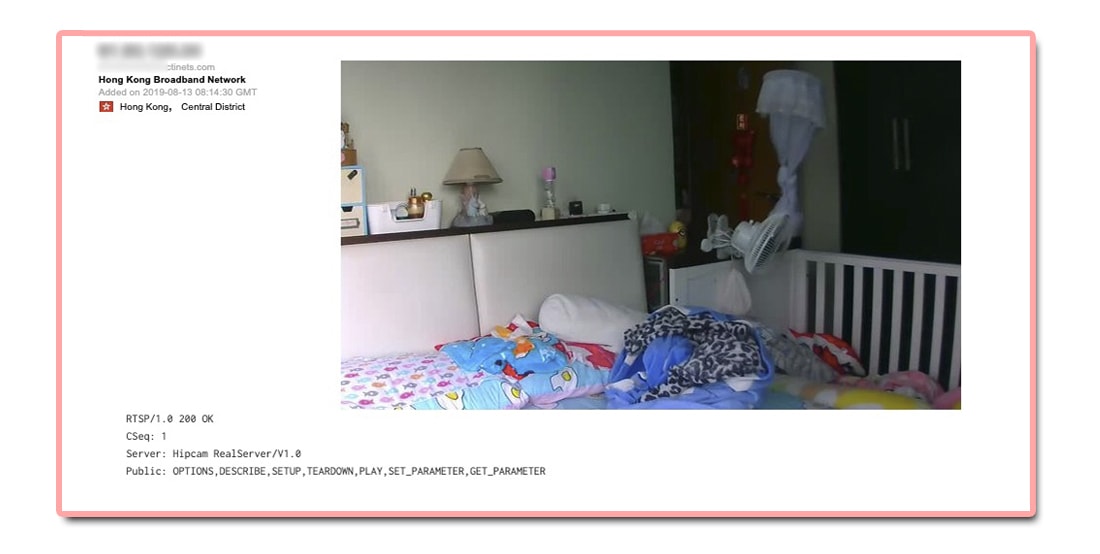

Впрочем, этот поиск к настоящему моменту уже значительно облегчили различные сетевые сервисы. Например, разработанный американцем Джоном Мазерли сервис Shodan ищет подключенные к интернету устройства (в том числе камеры, модемы, принтеры, сетевые хранилища и т. д.). Так, к примеру, четыре года назад благодаря этому «черному поисковику» эксперт по безопасности Крис Викери получил доступ к 25 млн различных аккаунтов с именами, адресами электронной почты, номерами телефонов и т. д. Так что Shodan, как и любой современный технологичный инструмент, можно использовать и во зло, и во благо. Это должно еще раз напомнить даже обычному пользователю: если у вас дома есть девайс, который подключен к интернету, убедитесь в том, что доступ к нему не осуществляется через стандартные парольные связки наподобие admin/password.

Как показывает поверхностный поиск камер в Shodan, таких нерадивых пользователей достаточно много.

Как это работает? Допустим, китайские цифровые видеорегистраторы фигурируют в поисковике под незамысловатой аббревиатурой DVR (Digital Video Recorder). Подключение по IP-адресу к такой камере вызовет меню авторизации. Если в Google поискать заводской пароль по умолчанию для данной категории девайсов, то можно обнаружить совсем уж банальные результаты. И эти банальные результаты довольно часто оказываются ключом к системам видеонаблюдения. Люди озаботились покупкой стальной двери, но забыли закрыть ее на ключ.

Напомним, что наша задача — не научить вас взлому, а предупредить о важности его профилактики. Вот пример безалаберности в мировых масштабах. В 2016 году специалисты по безопасности боролись с крупным ботнетом Mirai, который практически полностью состоял из скомпрометированных устройств «интернета вещей». По большей части это были видеорегистраторы, но в зараженной армии встречались также холодильники, тостеры и терморегуляторы. Взлом этих девайсов заключался в полном переборе 61 известной комбинации дефолтных паролей и логинов. На пике своей мощи под знамена ботнета попали почти 500 000 устройств. И вся эта мощь обрушилась с запросами на оператора DNS, работа которого, а также многих популярных ресурсов (Twitter, Spotify), была нарушена.

Читайте также:

- «Не выкладывайте в сеть ничего». Что ни в коем случае нельзя публиковать в интернете

- Что ни в коем случае нельзя делать со смартфоном

Библиотека Onliner: лучшие материалы и циклы статей

Наш канал в Telegram. Присоединяйтесь!

Быстрая связь с редакцией: читайте паблик-чат Onliner и пишите нам в Viber!

Перепечатка текста и фотографий Onliner без разрешения редакции запрещена. nak@onliner.by