Топ-5 технологий для борьбы с терроризмом

Серия жестоких терактов в Париже остро подняла вопрос о том, как и почему все это могло произойти в европейской стране в условиях усиленного контртеррористического режима. Большинство СМИ уделяют основное внимание тому, кто и с какой целью организовал теракты во французской столице. В свою очередь, прокуратура и политические власти Пятой республики пытаются объяснить населению, как такое бедствие могли допустить национальные спецслужбы и полиция.

Мы предлагаем читателям статью о действующих информационных средствах борьбы с террором и перспективных технологиях предотвращения таких «социальных катастроф».

5. Технологии по контролю каналов связи и коммуникаций

Многие эксперты стран ЕС, США, Ближнего Востока, Азиатско-Тихоокеанского региона, РФ отмечают, что основой для предотвращения терактов, особенно на территории развитых государств и мегаполисов, является получение преждевременной информации о готовящихся акциях со стороны экстремистских группировок. Для этого могут использоваться как разветвленные агентурные сети правоохранительных органов и спецслужб, так и технические средства контроля и разведки для выявления намерений террористов.

Важным аспектом в этом направлении является установление контроля за индивидуальными средствами коммуникации террористов, электронной перепиской, социальными ресурсами и иными каналами связи.

В ЕС разработан ряд нормативно-правовых актов, которые в рамках борьбы с терроризмом наделяют компетентные органы стран Евросоюза правом на установление контроля и мониторинга различных персональных каналов связи, начиная от мобильных телефонов, электронной почты и заканчивая соцсетями.

В качестве технологических решений используются так называемые программно-аппаратные комплексы, т. е. соединение специального программного обеспечения и «железа», способного фиксировать все контакты абонентов, их местоположение, передвижение и т. д.

Как правило, разработчиками такого специального оборудования выступают ведущие телекоммуникационные компании, которые и поставляют основное оборудование для сотовых операторов и интернет-провайдеров (Cisco, IBM, Ericsson, HP, NEC, Huawei и др.).

С появлением «умных телефонов» наблюдается рост спроса на разработку программ-вирусов, способных внедряться в смартфоны, компьютеры и планшеты «жертвы», после чего — передавать «хозяину» всю информацию, включая контакты, почту, личные аудио-, видео- и фотоматериалы, данные о местонахождении, переписку в мессенджерах (Viber, WhatsApp) и т. д.

Например, если верить интервью Эдварда Сноудена, управление правительственной связи Великобритании (GCHQ) пользуется так называемым «комплектом смурфов» — набором секретных программ-вирусов, названных в честь мультипликационных героев. При этом «мечтательный смурф» может включать и выключать телефон, «любопытный смурф» — подслушивать все, что происходит рядом с аппаратом, а «смурф-следопыт» — отслеживать местоположение обладателя мобильного девайса.

Однако эксперты отмечают, что для контроля каналов связи и обработки получаемой информации в большей степени используются специалисты, т. е. имеет место человеческий фактор. Это препятствует изучению больших объемов данных и, как результат, не лучшим образом сказывается на выявлении потенциальных террористических угроз.

4. Обработка больших массивов данных и технологии установления взаимосвязей

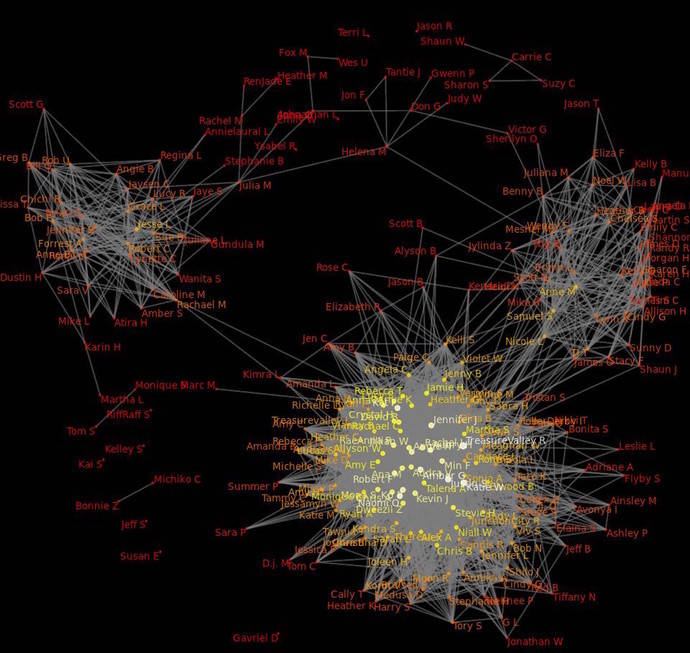

На четвертое место по значимости международные эксперты ставят технологии, связанные с автоматической обработкой больших массивов данных и с последующим установлением взаимосвязей между сведениями, получаемыми из различных источников (телефонов, почты, соцсетей, камер видеонаблюдения, баз данных о персоналиях, банков, налоговых и др.).

Эти технологии имеют специальное название – Data Mining. Наибольшую известность в данной сфере получила американская компания — разработчик передового антитеррористического софта из Кремниевой долины Palantir Technologies, созданная Александром (Алексом) Карпом и Питером Килем и с 2005 года работающая в интересах ЦРУ.

Разработчики утверждают, что их софт может обрабатывать фото с полумиллиарда камер наблюдения менее чем за пять секунд. Он же умеет собирать информацию из интернета, открытых и закрытых баз данных, сообщений разведслужб, находя взаимосвязь между различными людьми, явлениями и событиями.

Финансирование перспективных и интересных для спецслужб продуктов осуществляется через специально созданные для этих целей фонды и организации. Palantir Technologies первые свои деньги (около 2 млн долларов) получила от компании In-Q-Tel — инвестподразделения ЦРУ США.

Однако не стоит думать, что такие IT-разработчики «живут» исключительно за счет средств налогоплательщиков. Продукты Palantir Technologies пользуются популярностью и среди коммерческих структур, в частности у банка JP Morgan Chase и других. Софт применяется для противодействия киберпреступлениям, а также при ликвидации портфеля неликвидных ценных бумаг.

В Европе есть свои крупные «дата-копатели» (Vadis S.A. (Бельгия), Dunnhumby (Великобритания) и др.), но широко доступной информации о разработке ими каких-либо продуктов для спецслужб стран ЕС не имеется.

3. Информационные системы обмена данными

Третье место следует отдать совершенно новому направлению в области спецтехнологий, так называемым информационным системам обмена данными.

Идея таких технологий заключается в том, что сама информация без должного применения не имеет ценности. В этой связи важно не только собрать (см. 5-е место в статье), обработать (4-е место), но и вовремя распределить, передать сведения между силовыми ведомствами с целью принятия оперативных решений, быстрого реагирования на террористические угрозы и пресечения терактов.

В рамках борьбы с терроризмом схема «знали, предполагали, но не смогли и не успели» не работает. Пример тому — официальные сообщения о том, что часть террористов-смертников и организаторов терактов во французской столице ранее были известны спецслужбам, в частности проходили по материалам проверок на предмет экстремизма.

Информационные системы обмена данными только начинают активно разрабатываться и внедряться. Однако во многом проблемы связаны не с техническими или софтверными решениями, а с правовыми аспектами и порядком регулирования доступа к той или иной закрытой информации различных ведомств, а также с конкуренцией спецслужб как на национальном, так и международном уровне.

2. Системы определения взрывчатых веществ, контроля и мониторинга человеческих потоков, транспортных средств, грузов

На второе место поставим технологии паспортно-визового контроля, распознавания метрических данных физических лиц (лица, отпечатки пальцев, форма и структура запястий, сетчатка глаза и др.), транспортных средств (регистрационные номера, габариты, вес), сканирование грузов на автотранспорте, железной дороге и в морских портах.

В настоящее время имеется широкий список компаний и применяемых технологий для фиксации, идентификации и последующего распознавания как метрических данных людей для контроля человеческого потока, так и сведений о транспортных средствах, сканирования грузов (на наличие оружия).

Перспективным направлением в этой сфере видится совершенствование технологий распознавания с подключением элементов искусственного интеллекта для идентификации и выявления лиц в случае изменения ими своих внешних данных.

К этому блоку технологий некоторые эксперты относят и интеллектуальные системы определения взрывчатых веществ, химической, бактериологической и радиоактивной опасности. Основная идея заключается в создании комплекса из «железа», датчиков и «софта», который смог бы устанавливаться как в зданиях, так на мобильных объектах повышенной опасности (самолеты, корабли, автобусы и т. д.).

Суть технологии проста: при появлении внутри здания или на транспорте любого вида взрывчатки, в автоматическом режиме происходит ее идентификация, подача предупреждающего сигнала, вызов спецслужб, эвакуация населения и нейтрализация опасных веществ. При этом наибольшее внимание уделяется именно созданию систем определения самодельных взрывчатых веществ, изготовленных из подручных средств.

Также ученые-разработчики пытаются найти технологические решения для выявления взрывчатых веществ «с воздуха» (т. е. с помощью дронов, беспилотных летательных объектов) с целью контроля значительных территорий, таких, например, как Париж.

1. Искусственный интеллект

Понятие «искусственный интеллект» у многих уже вызывает аллергию и отторжение от его интенсивного использования. Между тем в сфере борьбы с террористами зарубежные эксперты особое внимание уделяют именно этому направлению.

Весь вопрос в том, что наибольшую опасность представляют лица, которые по своим внешним признакам нигде не проявлялись, в поле зрение спецслужб не попадали, однако способны совершить теракт.

В настоящее время в ЕС и США есть ряд программ по изучению психолого-поведенческих причин терроризма. Результаты исследований планируется использовать в качестве основы для построения систем искусственного интеллекта, которые могли бы по внешним поведенческим признакам (начиная от встреч, разговоров, просмотра радикальных сайтов, соцсетей, игр и заканчивая изменениями физиологических данных — температуры тела, цвета кожи, пульса, дыхания) выявлять субъектов, потенциально опасных для общества.

Подобные системы смогут прогнозировать возможное нежелательное поведение людей, вырабатывать и принимать предупредительные меры. В случае если коэффициент благонадежности субъекта будет ниже установленного уровня, «интеллект» сможет отключать человека от связи, блокировать его банковские счета, проездные билеты и т. д.

Остается надеяться, что данные системы и технологии будут использоваться исключительно против террористов и для пресечения терактов, подобных парижским.

Читайте также:

- Британец на случай Апокалипсиса построил бункер с самонаводящимся АК-74, оружейной и унитазом

- Смартфон спас француза от шрапнели разорвавшейся бомбы

Перепечатка текста и фотографий Onliner.by запрещена без разрешения редакции. nak@onliner.by