512-битное шифрование не поможет. Преступники разработали сверхзащищенный мессенджер, но что-то пошло не так

512-битное шифрование не поможет. Преступники разработали сверхзащищенный мессенджер, но что-то пошло не так

Разработка масштабных программных продуктов, кажется, может вестись только «в белую». Однако реальность указывает на то, что при наличии средств собрать собственную «галеру» инженеров-программистов может и организованная преступность. Одним из примеров такого подхода стала история EncroChat — сервиса, абонентами которого являлись преступники со всего мира.

EncroChat не был единственным в своем роде и точно не был первым: организованная преступность регулярно запускала собственные сети обмена информацией с помощью мобильных устройств. Причем делалось все по-взрослому: с проектированием, технологической инфраструктурой, серверами на разных континентах.

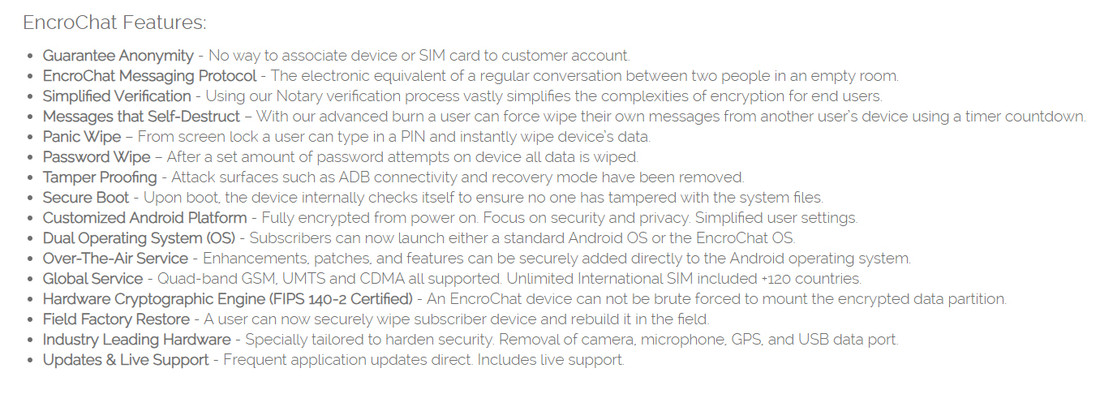

Чаще, конечно, ограничивались выпуском программного обеспечения — мессенджеров. Тот же EncroChat отличался повышенной защитой от взлома, данные шифровались с запасом: как насчет 512-битного шифрования и передачи с использованием 2048-битного SSL? Это и другое аналогичное ПО разрабатывали для всех основных платформ, оно работало на модифицированных версиях смартфонов Nokia, Google, Apple и BlackBerry.

Предоставлением услуг занимались (и, вероятно, занимаются по сей день) также провайдеры: одни известны лишь в «узких кругах», другие имели «представительства» в легальном бизнесе, но основные деньги зарабатывали на услугах для преступников. Не всегда, правда, предполагается, что разработчики в курсе ситуации.

Купить модернизированный мобильник с рук нельзя: только по знакомству и протекции. Плюс абонентская плата. Само собой, обходится такое недешево, а сам смартфон может стоить тысячи долларов, подключение «пакета услуг» — сотни долларов в месяц сверху. Причем в абонплату не входят бесплатные минуты «во все сети» и гигабайты трафика: напротив, функциональные возможности таких защищенных аппаратов максимально урезали.

EncroChat представлял собой пример такой услуги, а известность он обрел благодаря масштабности как самого сервиса, так и последствий его компрометации: арестов, объемов изъятых средств, наркотиков и оружия. Чтобы не томить: в общей сложности это сотни тонн (!) кокаина, марихуаны и героина и активы на миллиард (наличкой — 739,7 млн евро, 154,1 млн евро на банковских счетах плюс по мелочи — десятки самолетов, машин, катеров, объектов недвижимости, ювелирка и так далее).

Интересно, что для тех, кто продвигал сервис, были характерны такие же ошибки, что и для обычных маркетологов: в рекламе EncroChat преподносили как «лучший» и «недосягаемый». Например, утверждалось, что серверы находятся в самых потаенных уголках офшорных зон, хотя на деле они размещались в обычных и полностью легальных дата-центрах во Франции — на мощностях крупного облачного провайдера. Позже это сыграло против пользователей сервиса.

«Ползучая» компрометация инфраструктуры EncroChat началась еще в 2016-м, но потребовались годы, чтобы получить достаточно данных для проведения полномасштабной операции. По информации европейских журналистов, в защищенной сети EncroChat насчитывалось около 60 тыс. абонентов, в противоправной деятельности, как предполагается, участвовало около 90% от базы. Кстати, вначале EncroChat видел своей целевой группой знаменитостей, желающих сохранить приватность жизни. По крайней мере, официально. Менее официально — преступный мир сразу заинтересовался стартапом, предложив ему инвестиции.

Смартфоны, которые продавали абонентам EncroChat, предварительно лишали модулей GPS, камер, USB-разъема и микрофонов (либо физически, либо их отключали или выводили из строя), на аппараты устанавливали собственную ОС, оставляя и Android — так можно было скрыть наличие второй операционной системы, вызываемой определенной комбинацией кнопок при загрузке аппарата.

Цена на смартфон составляла тысячу евро, еще полторы тысячи стоили шесть месяцев сервиса с круглосуточной техподдержкой. Смартфоны позиционировались как устройства, обеспечивающие 100-процентную анонимность, их якобы было невозможно отследить, а в «случае чего» (задержания, ареста) данные можно было легко удалить с помощью ввода «кода паники». Для обеспечения работы сети использовались виртуальные машины, распределявшие ресурсы и номера.

Согласно официальным документам, «криптофоны» — это «BQ Aquaris X2 и X3». Правда, здесь есть нюанс: X2 вышел в 2018 году, а X3, вероятно, это Aquaris X, появившийся в 2017-м. Должно быть, до их выхода использовались какие-то другие модели (предположительно, Samsung и BlackBerry). Также есть возможное противоречие, связанное с голосовым общением: одни источники пишут, что в кастомных смартфонах микрофоны отсутствовали, другие, что смартфоны позволяли совершать шифрованные звонки (второе, впрочем, возможно при использовании внешней гарнитуры).

Но в 2017 году EncroChat вплотную занялась французская полиция, прознавшая вскоре о размещении серверов на территории страны. Потребовалось время, прежде чем до них добрались: содержимое скопировали лишь в 2020 году — для поиска уязвимостей в них (по другим данным, еще в 2019-м). Вскоре специалисты нашли тестовый сервер сервиса, на котором проверяли новые версии EncroChat, — его-то и использовали для создания замаскированного под обновление сверхзащищенной ОС эксплойта.

С его помощью власти получили доступ к информации, которая в разном виде сохранялась в памяти смартфонов: сообщения из чатов, адресных книг, заметок, IMEI мобильников. Данных было предостаточно даже с учетом автоматического удаления сообщений через семь дней.

Затем ПО, которым заразили половину аппаратов в сети, приспособили для перехвата данных через подставной прокси-сервер в режиме реального времени: собирали входящие и исходящие сообщения, перенаправляя их потом на серверы полиции, «коллекционировали» и пасскоды абонентов с главного экрана EncroChat OS. Вероятно, к тому времени специалисты получили доступ к ключам, необходимым для дешифровки, — тонкости процесса не раскрываются, а взломать 512-битное шифрование нельзя. Одновременно свой эксплойт разработали и британские спецслужбы, однако от его использования отказались: французский работал с достаточной эффективностью.

К тому времени, когда EncroChat уже не был таким уж анонимным и защищенным, сервис считался одним из крупнейших среди подобных инструментов организованной преступности. С другой стороны, к процессу расследования подключались новые европейские страны, работавшие в рамках сотрудничества в Европоле (аналог Интерпола). Параллельно проводились аресты, особенно активно в Великобритании, где насчитывалось около 10 тыс. абонентов EncroChat — это крупнейшая локальная база юзеров.

Всего было перехвачено более 100 млн сообщений, анализ которых позволил подробно изучить внутреннюю кухню международного уголовного сообщества. Правда, затем золотая жила иссякла: в EncroChat поняли, что произошла пенетрация, сервис закрылся, предварительно разослав абонентам сообщение о необходимости уничтожить криптофоны.

Способы добычи информации, впрочем, понравились не всем: позже адвокаты указывали на возможную их незаконность, что могло сделать улики несостоятельными (в частности, речь идет о законах, защищающих персональные данные). «Мы не защищаем преступников и не оправдываем преступления, мы ратуем за соблюдение прав обвиняемых», — заявил адвокат одного из подозреваемых.

Так что история получит продолжение: может, кого-то отпустят, а затем запретят сквозное шифрование, но многое зависит от законодательства отдельных стран (в Великобритании, например, перехваченные сообщения не могут быть уликами, а в Германии могут). А может, сделают исключение из правил. Полиция же считает, что собранной информации хватит еще надолго, а деятельность многих преступных группировок оказалась дестабилизирована.

EncroChat стал одновременно примером того, что излишняя самоуверенность до добра не доводит, и того, что самые защищенные системы являются таковыми лишь при выполнении определенных условий и правил. Если их нарушить, никакое шифрование не спасет, и тотальная защита личных данных — фикция.

Кстати, есть и более изысканный способ внедрения, нежели выбранный при работе с EncroChat. В период с 2018 по 2021 год спецслужбы нескольких стран проводили спецоперацию ANOM, в рамках которой было создано мобильное приложение для защищенного общения. Его широко разрекламировали в преступном мире, мессенджер обрел популярность, будучи в реальности настоящим троянским конем. Но это другая история.

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Перепечатка текста и фотографий Onlíner без разрешения редакции запрещена. ng@onliner.by