Школьник-хакер и DDoS на 2,3 Тбит/с. Топ мощнейших DDoS-атак в мире

Как нанести максимальный ущерб экономике, отдельному бизнесу или социуму в целом в современном мире, где интернет — это почти все? Правильно: перекрыть доступ в сеть. Для этого существуют разные способы, и один из них — организация DDoS-атак. Существует заблуждение, что DDoS-атаки являются чем-то редким и случаются лишь в каких-то особенных ситуациях. На самом деле это не так: ежегодно их фиксируются миллионы, и постепенно количество атак растет.

Согласно данным Cisco, в 2019 году их зафиксировано под 10 млн, в нынешнем количество атак вырастет еще на 10%, а к 2023-му «дидосить» разные цели будут почти 16 млн раз в год. Помимо роста количества атак, растет и их мощь: в сети находится все больше устройств, которые можно «призвать» в армию «зомби», атакующих цель.

Считается, что атаки мощностью в 1 Гбит вполне достаточно, чтобы парализовать работу практически любого «обычного» предприятия, организации или небольшого сервиса (а кому-то хватит и меньшего). Провайдеры, размещающие на своих мощностях серверы (виртуальные, физические, облачные — какие угодно), на которых «крутятся» условные сайты и сервисы, имеют в своем распоряжении инструменты для борьбы с атаками извне — как аппаратные, так и программные. Атакующие, в свою очередь, ищут новые способы обойти защиту.

В чем цель DDoS-атаки? Перегрузить систему огромным количеством запросов. Это все равно, что подключить к шлангу диаметром 50 миллиметров трубу диаметром в 1000 миллиметров и подать в него вместе с питьевой водой грязную. Поступающий поток можно «фильтровать», однако при большом напоре фильтры не будут справляться — атакуемая система выйдет из строя или закроется от внешнего воздействия.

Мы собрали некоторые из самых масштабных и известных DDoS-атак. Целями операторов ботнетов становятся как узлы, ответственные за работу глобального интернета, так и отдельные его компоненты (например, крупное предприятие или целая страна).

7. Mafiaboy

20 лет назад 15-летний школьник из Канады, тогда известный под псевдонимом Mafiaboy, решил устроить «прикол» — и «уложил» сайты крупнейших компаний, которые в теории должны были быть готовы к такому. Среди пострадавших оказались CNN, Dell, E-Trade, eBay, Amazon и Yahoo.

Майкл Калс (это настоящее имя на тот момент юного хакера) придумал проект под названием Rivolta, вторгся в компьютерные сети нескольких университетов, создав из них ботнет, и направил трафик на ресурсы крупных компаний.

Действия Калса привели к хаосу на фондовом рынке, хотя, как он говорил в 2011 году, все получилось случайно. Якобы он загрузил с одного из файлообменников некую программу «для хакеров», ввел туда набор адресов и отправился на уроки, забыв о приложении на весь день. О том, что он натворил, канадец узнал уже из новостей.

По мнению аналитиков, действия Mafiaboy стоили мировой экономике $1,2 млрд. Позже эксперты называли более крупные суммы, а во время суда на Калсом обвинитель упоминал всего о $7,5 млн ущерба.

Калс получил условный срок и мизерный штраф. Потом Майкл стал специалистом в области информационной безопасности.

А власти почесали затылок: «Это что ж получается, 15-летний школьник может вывести из строя крупнейшие сайты?» И тогда появилась основа для будущего «киберзаконодательства».

6. Кибератака на Эстонию

В 2007 году произошла массированная DDoS-атака на интернет-инфраструктуру Эстонии. Она стала очередной вехой в развитии кибербезопасности в мире: оказалось, что не только отдельные организации могут стать целью хакеров. Именно тогда правительства многих стран задумались о создании полноценных подразделений по борьбе с новыми типами воздействия.

Как и в случае с Mafiaboy, исчерпывающей информации о мощности атаки нет. Однако в этом случае речь шла не столько об объеме разного типа мусорного трафика, сколько о времени активности атакующих — примерно три недели. Тогда работали ботнеты, рассылающие огромные объемы спама и заваливающие сеть непрекращающимися запросами.

Пострадала торговля (кассовое, платежное оборудование и системы работали со сбоями), электронные почтовые сервисы были почти выведены из строя, каналы передачи информации оказались забиты. Экономика потеряла огромные деньги.

Некоторые эксперты считают, что столь масштабная атака невозможна без поддержки «сильных мира сего». Впрочем, опровергнуть или подтвердить это затруднительно, особенно по прошествии времени.

5. Spamhaus

В 2013 году компания, которая занимала лидирующие позиции на ниве борьбы со спамом (сейчас о ней чаще слышно из-за участия в судебных разбирательствах), отсеивая 80% нежелательной почты, подверглась серьезной DDoS-атаке. «Всего» 300 Гбит, однако для того времени это был весьма значительный показатель — рекордный.

Предполагалось, что за атакой стояла датская компания Cyberbunker, которую внесли в черный список за распространение спама. После начала DDoS компания Spamhaus обратилась за помощью к Cloudflare, которая отбила напасть. За это хакеры направили всю доступную им мощь на точки обмена трафиком и «уложили» LINX (London Internet Exchange). Атаки осуществлялись на протяжении недели и привели к сбоям в работе интернета по всей Великобритании.

Позже выяснилось, что за всем стоит подросток-хакер, которому заплатили немного денег за запуск процесса.

4. Mirai

В 2016 году были произведены как минимум три массированные атаки с помощью червя и ботнета Mirai. Авторам зловреда была хороша известна концепция «интернета вещей», которая в нашем регионе среди народа до сих пор в диковинку (хотя многие успешно пользуются устройствами IoT — подключаемыми к сети бытовыми девайсами).

Mirai работал по примитивно простому сценарию, перебирая известные пары «имя пользователя / пароль» для устройств в сети (IP-камер, роутеров, медиаплееров). Подобрав комбинацию, он осваивался там, готовясь выполнять задание хозяина. Тот, кстати, не пытался вторгнуться в подсети почтовой службы США и американского министерства обороны, а также не трогал локальные IP-адреса.

Одной из жертв Mirai стал американский журналист Брайан Кребс, который специализировался на расследованиях делишек киберпреступников (он продолжает свое дело, но популярности у Кребса поубавилось). С 2012 года его блог пытались «уложить» с помощью DDoS-атак 269 раз, и вот в 2016-м это удалось: на ресурс пошел трафик в 623 Гбит/с, что стало рекордом для интернета того времени. Забавно, но компания Akamai, которая предоставляла защиту сервера Кребса, после такого отказалась иметь с ним дело.

Потренировавшись на Кребсе, операторы Mirai выбрали новую жертву — европейского хостинг-провайдера OVH. Под удар, как утверждают некоторые источники, почему-то попали серверы Minecraft (также утверждалось, что целью стал один-единственный клиент OVH), трафик якобы в 1,1 Тбит генерировали 145 тыс. IoT-устройств.

Третья атака с применением Mirai была зафиксирована в октябре 2016 года. Важно: в сентябре некто Anna-senpai, предположительно, автор червя, выложил(а) его исходный код в общее пользование, заявив об уходе в отставку. Желающих поэкспериментировать было много.

Потому спустя месяц жестко «дидосили» DNS-провайдера Dyn, который обеспечивал услугами крупнейшие интернет-сервисы и компании: GitHub, HBO, Twitter, Reddit, PayPal, Netflix, Spotify, Airbnb и другие. Представитель Dyn заявил, что в атаке принимали участие «десятки миллионов IP-адресов». Через месяц Oracle купила DNS-провайдера (события между собой не связаны — просто совпадение).

3. Атака на GitHub в 2018 году

В 2015 году случилась одна из череды DDoS-атак на сервис GitHub. Ее можно внести в список крупнейших (как минимум для самой площадки), но пальму первенства передали тому же GitHub несколько лет спустя.

В 2018-м некто направил на GitHub атаку мощностью в 1,35 Тбит/с в момент пика (снова рекорд). Как только атака была зафиксирована, с помощью CDN-провайдера Akamai платформа GitHub начала перенаправлять мусорный трафик. Да, усилия неизвестных привели к медленной работе сервиса на протяжении четырех минут, его даже смогли вывести из строя на пять минут. По истечении этих почти десяти минут нападающие, увидев противостояние, прекратили атаку.

Как и во многих других случаях, хакеры воспользовались дырой в безопасности площадки: по признанию самих админов, брешь была упущена ими самими. И трафик неизвестные генерировали не с помощью объемного ботнета, а используя уязвимые Memcached-серверы.

С их помощью не слишком мощную атаку можно увеличить — например, в 50 раз, как в случае с GitHub. А в теории — в сотни тысяч раз — так 210 байт превращаются в 100 мегабайт. На фоне этого ботнеты Mirai меркнут. Сейчас Memcached-серверы не такие «дырявые», однако есть иные способы значительно увеличить мощность атаки.

2. Amazon

Новый рекорд по мощности DDoS-атак поставили совсем недавно — в феврале 2020 года, но рассказали об этом позже — когда сервис AWS Shield опубликовал отчет об угрозах за I квартал. Кто из клиентов Amazon Web Services стал жертвой, компания не уточняет, однако раскрывает мощность атаки — 2,3 Тбит/с.

Само собой, об инциденте сообщили в том числе потому, что решение AWS «отработало» его «на ура», не дав нанести ущерб.

Февральский DDoS эксплуатировал уязвимость веб-серверов CLDAP. Данная атака интересна именно масштабами и возможностями обеих сторон — атакующей и защищающейся. Для админа из начала 2000-х такая, вероятно, воспринималась бы как звездные войны.

Согласно подсчетам специалистов AWS, минута простоя из-за DDoS-атак обходится бизнесу в $5,6 тыс. ($300 тыс. в час), однако нужно принимать во внимание, что в разных регионах цифры могут различаться, также многое зависит от направления бизнеса — кому-то час бездействия будет стоить еще дороже.

Однако столь массированные атаки случаются чрезвычайно редко: 92% — менее 10 Гбит/с, а 79% длятся до часа.

1. Кибератака на Беларусь

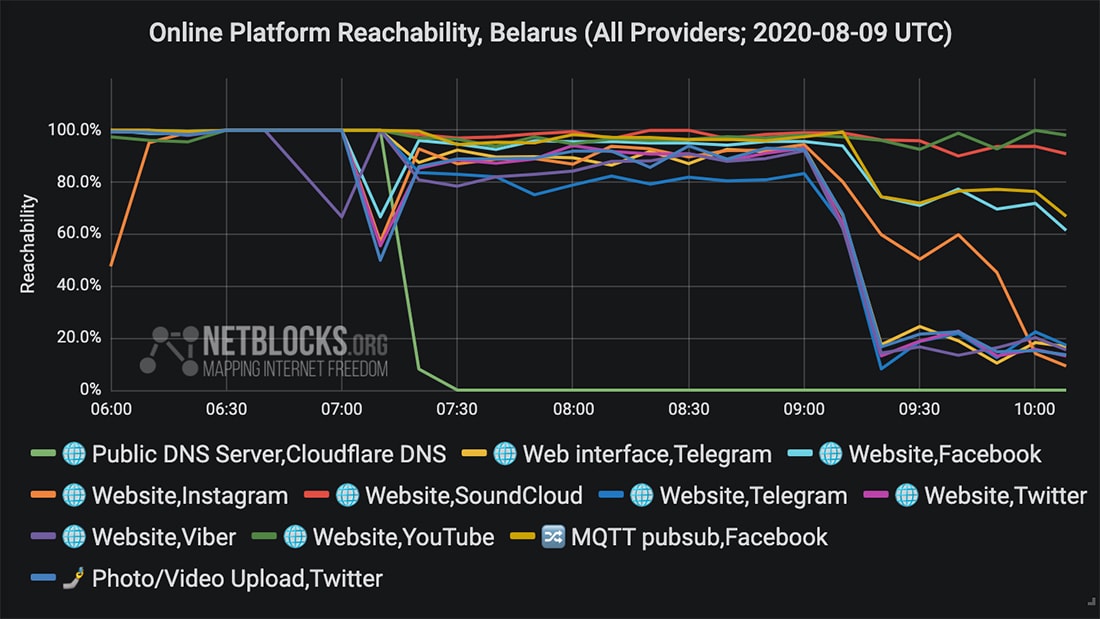

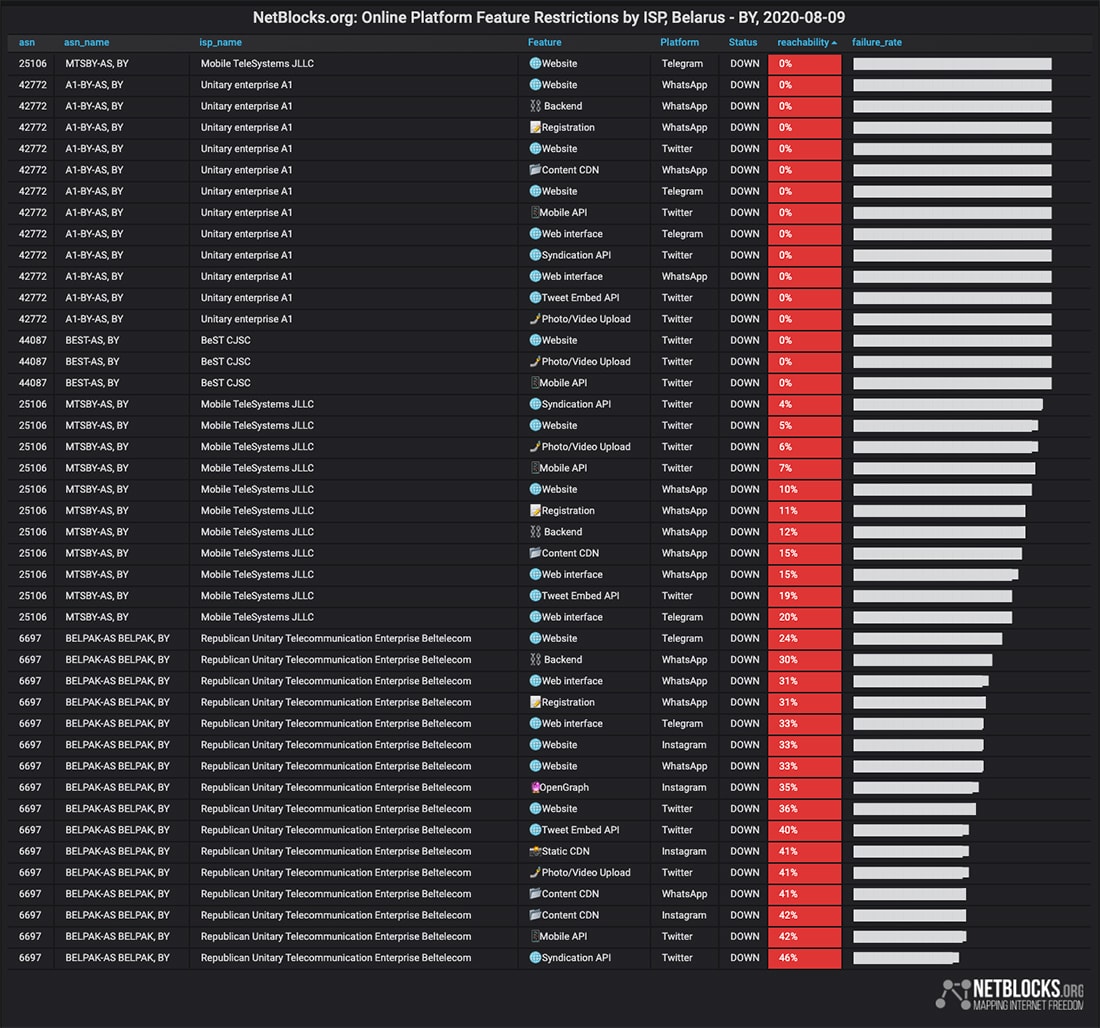

Один из самых необычных инцидентов за последнее время, так как специалисты (например, из NetBlocks) пока не смогли назвать источники произошедшей DDoS-атаки. Мы лишь вновь озвучим официальные данные о событии.

9 августа Национальный центр реагирования на компьютерные инциденты Республики Беларусь сообщил о «большой волне DDoS-атак на инфраструктуру сети BY-NET». Атакам подвергались в основном государственные ресурсы, общая пиковая мощность в течение пары часов составила 203 Гбит/с. Сообщалось об успешном отражении атак, однако возникли проблемы с оборудованием.

С каких внешних направлений велась DDoS-атака, не уточнялось.

Рано утром 12 августа интернет начал восстанавливаться: «По состоянию на 12 августа текущего года отмечается существенное снижение массированных DDoS-атак на инфраструктуру сетей белорусских операторов и на сайты государственных органов и организаций. Закончены аварийно-восстановительные работы на сетях партнеров, находящихся на территории сопредельных государств».

Не станем исключать, что сбои возникли из-за особенностей инфраструктуры белорусского интернета: пропускать международный трафик имеют право несколько государственных компаний, а их возможности, видимо, ограничены. По этой причине далеко не самая мощная атака вывела из строя всю систему.

Три дня простоя могли стоить экономике Беларуси $56,4 млн каждый (это примерная цифра, о которой мы писали еще в июле). Само собой, в ней не учитываются репутационные и иные потери, так что сумма в перспективе может оказаться намного выше — например, за счет оттока инвестиций и ухода IT-компаний в другие регионы.

Читайте также:

- Он такой первый в мире. Обзор дорогущего смартфона Vivo X50 Pro с кардановым подвесом для камеры

- Как и почему в мире блокировали Telegram?

Наш канал в Telegram. Присоединяйтесь!

Перепечатка текста и фотографий Onliner без разрешения редакции запрещена. nak@onliner.by